SMS, bonifico e truffa

TL;DR Tutto parte da un banale SMS che avvisa di un pagamento che non abbiamo mai effettuato. L’SMS ci dice di chiamare un numero per bloccare l’addebito. Da qui parte una ingegnosa truffa basata sull’ingegneria sociale che sta già mietendo vittime.

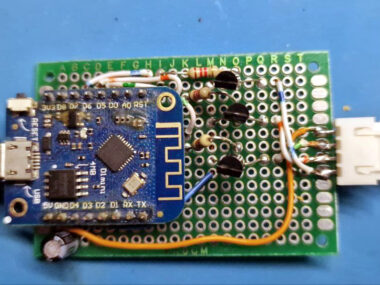

Oltre 600 potenziali “kiss-cam” in giro per l’Italia. A nostra insaputa.

TL;DR Ha fatto gran scalpore la vicenda degli amanti beccati in flagrante dalla kiss-cam durante un concerto. Occasione per riflettere, nuovamente, sui pericoli per la nostra privacy sulle centinaia di “kiss-cam” aperte al mondo in giro per l’Italia, spesso a nostra insaputa.

Smettiamo di tentare di aggiustare gli utenti

TL;DR Ha ancora senso continuare a tentare di “aggiustare” gli utenti, invece che migliorare e semplificare il software? Inizia con questa domanda una riflessione sul tema della complessità, dei gap culturali e degli attacchi informatici che vedono oltre il 70% di essi causati da manovre errate e inconsapevoli degli utenti.

Comune di Pisa e ransomware: un silenzio surreale

Uno strano silenzio ufficiale circonda la notizia dell’attacco ransomware al Comune di Pisa. Qualcosa inizia a trapelare, ovviamente, ma si attendono conferme ufficiali da parte dell’Amministrazione.

Ransomware: pubblicati online 100GByte di dati esfiltrati dal Comune di Pisa

Il 10 maggio la ransomware gang Nova ha dichiarato di aver colpito i sistemi del Comune di Pisa. I dati esfiltrati sono stati pubblicati online il 21 maggio, sul loro sito DLS, per un totale di quasi 100 GByte. Intanto, sul sito web del Comune di Pisa, nessuna notizia in merito all’attacco: dalla stampa, però, si apprende di una interrogazione parlamentare a tal proposito.

L’Europa si dota (finalmente!) del suo database delle vulnerabilità

La notizia del mancato rinnovo del finanziamento al MITRE per il database CVE ha sollecitato l’Unione Europea a dotarsi, finalmente, di un proprio database delle vulnerabilità: l’EUVD.

Comune di Pisa colpito da ransomware gang Nova

Sul DLS della ransomware gang Nova è comparso, due giorni fa, la rivendicazione di un attacco al Comune di Pisa e l’esfiltrazione di almeno 2TB di dati relativi all’amministrazione comunale pisana.

Quando l’attacco ransomware alla ASL porta ad una ammonizione: il caso ASL1 Abruzzo

Il provvedimento 10116834 del Garante della Privacy in merito alla vicenda dell’attacco ransomware ai danni della ASL1 Abruzzo, conclusasi con una ammonizione per il titolare, merita un approfondimento maggiore poiché contiene alcuni elementi interessanti sulla valutazione degli attacchi informatici da parte dell’Autorità Garante dei Dati Personali.

Scuola, Registro Elettronico e pubblicità

Su alcune piattaforme del Registro Elettronico sono comparsi giochi e pubblicità. Parliamo di piattaforme dove sono gestiti e conservati i dati di valutazione personale degli studenti, molti di loro minorenni. L’ennesimo caso all’italiana, tradizionale mix di incompetenze e cialtroneria.

Feeding the phisher: “YOU WILL RECEIVE A SURPRISE VISIT IF YOU DON’T RESPOND NOW”

All’ennesima campagna di phishing a tema “convocazione giudiziaria” causa pornografia minorile, faccio finta di cadere nel tranello e mi gusto il tentativo del phisher.