TL;DR VPN di Fortinet non patchate per vulnerabilità corrette sin dal Maggio 2019 mettono a serio rischio oltre 900 realtà italiane, dopo la diffusione di oltre 500.000 credenziali da parte del gruppo ransomware Groove

La notizia che un attore ha pubblicato un lungo elenco di oltre 500.000 account prelevati da 12.856 VPN Fortinet compromesse su RAMP, un forum di hacking russo sul darkweb, ha fatto tornare prepotentemente alla ribalta lo spettro di quando, un anno fa, l’enorme impatto dei 4 CVEs relativi alle VPN Fortinet fece passare notti insonni ad amministratori di sistema di mezzo mondo.

- CVE-2018-13379: Pre-auth arbitrary file reading

- CVE-2018-13380: Pre-auth XSS

- CVE-2018-13381: Pre-auth heap overflow

- CVE-2018-13382: The magic backdoor

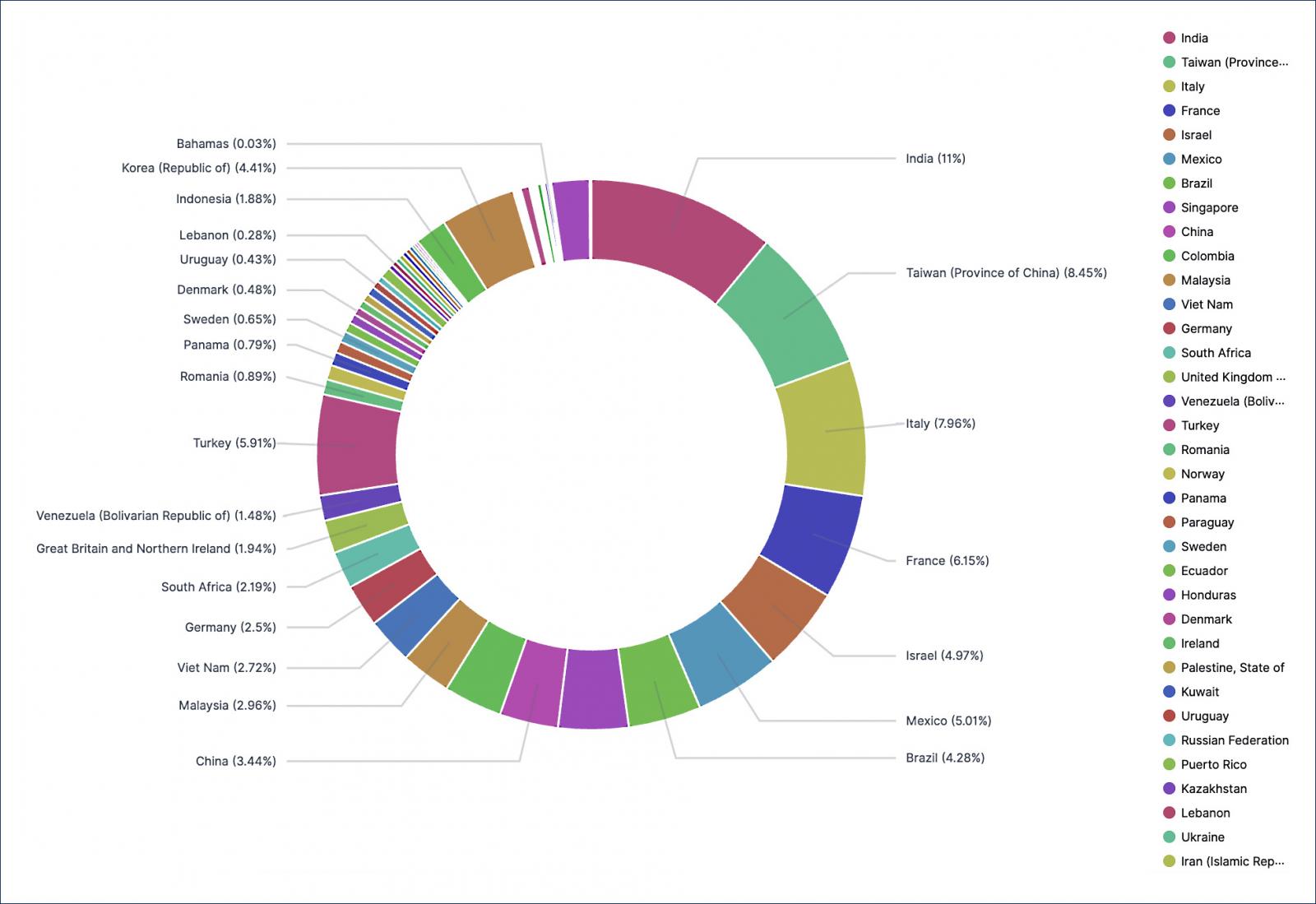

A quanto risulterebbe dalle notizie diffuse dalla stampa di settore, l’analisi della diffusione geografica degli IP nella lista rilasciata dal gruppo cybercriminale Groove, avrebbe evidenziato 12.856 dispositivi compromessi in tutto il mondo:

“Groove released leaks of Fortinet VPN SSL credentials via their leak website. The list contains 799 directories and 86,941 purportedly compromised VPN connections. The reason behind the leak is unclear.”

Groove VS Babuk; Groove Ransom Manifesto & RAMP Underground Platform Secret Inner Workings

L’8 per cento di questi IP sembra appartenere a VPN italiane compromesse. Un ben poco lusinghiero terzo posto dopo l’India e Taiwan.

L’analisi dell’archivio diffuso attraverso il loro blog, accessibile solo via TOR e organizzato secondo cartelle per paese, conferma la presenza delle credenziali di accesso per 911 dispositivi italiani.

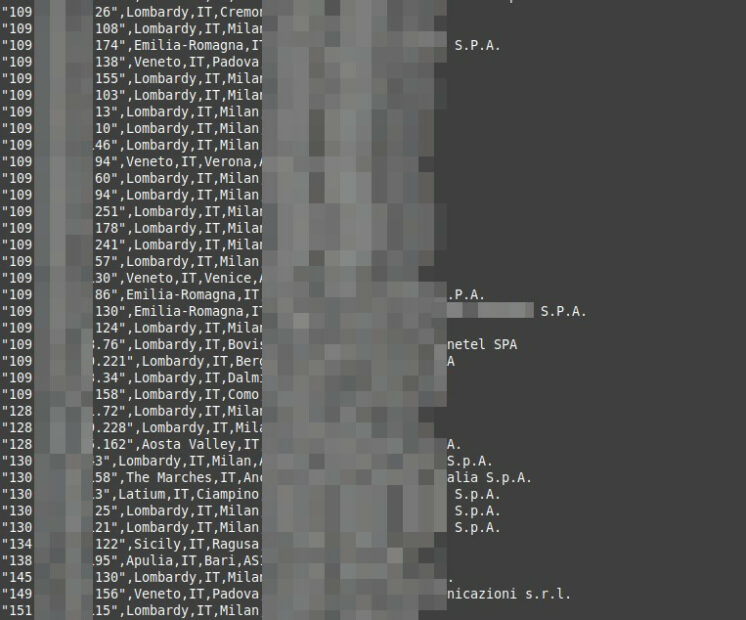

Una ulteriore analisi dell’elenco attraverso strumenti di IP geolocation, senza però entrare nella verifica puntuale delle criticità (la speranza è che i dispositivi individuati siano stati, nel mentre, fixati), evidenzia come la maggioranza degli stessi sia nelle regioni del nord (Lombardia e Piemonte in primis). Pochi dispositivi nel centro Italia e ancora meno nel sud, a conferma di come il digital divide italiano incida anche sul tema delle vulnerabilità.

Preoccupante la presenza di svariate potenziali porte di accesso a reti aziendali, che rappresentano forse l’obiettivo privilegiato dei cybercriminali: queste vulnerabilità permettono infatti di “inoculare” software malevoli come i ransomware, prendendo letteralmente “in ostaggio” i dati e i sistemi aziendali.

Già, perché avere un dispositivo compromesso o vulnerabile all’interno della propria rete aziendale, soprattutto se si tratta di un apparato perimetrale come un router o un firewall, non è poi così diverso dal lasciare aperto il portone di casa o il cancello dell’azienda. Con l’aggravante che, attraverso Internet, chiunque può accederci senza neanche uscire dalla propria stanza.

Se nel caso specifico, considerando il grande clamore che le vulnerabilità hanno avuto nei mesi passati, ci sono ben poche scusanti nel non aver provveduto all’installazione delle patch rilasciate prontamente da Fortinet già dal Maggio 2019. Tuttavia è ancora molto diffusa l’abitudine di non installare gli aggiornamenti negli apparati, con la sgradevole conseguenza di subire costosi (sia economicamente che sotto gli aspetti reputazionali) attacchi cyber.

A tutto ciò si aggiunge la grande disponibilità di strumenti per effettuare questi attacchi (per le vulnerabilità di Fortinet di cui abbiamo parlato esistono ormai decine di tools gratuiti liberamente scaricabili, come fortiscan): credo sia ormai improrogabile la necessità che aziende e istituzioni provvedano alla costituzione di team e strutture specifiche nel gestire gli aspetti di sicurezza informatica, per ridurre la superficie di attacco e mitigare gli incidenti che, purtroppo, possono verificarsi.