“L’esperienza è l’insegnante più difficile.

Prima ti fa l’esame poi ti spiega la lezione.”

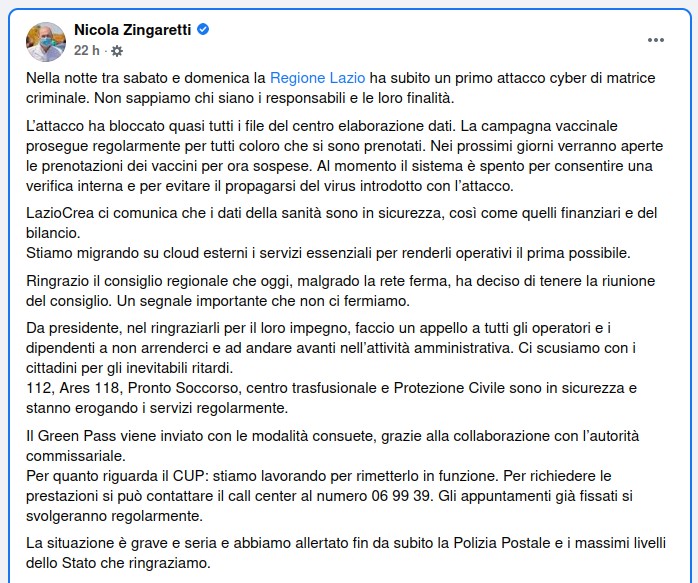

La grave vicenda che sta interessando il CED di Regione Lazio,con il blocco di gran parte dell’operatività, è stata caratterizzata da una serie quasi infinita di dichiarazioni e affermazioni del tutto errate, sproporzionate, confuse e distorsive da parte di molti media mainstream ed esponenti politici.

“Attacco hacker” tuonavano a caratteri cubitali alcuni quotidiani sulle loro home page, proseguendo nell’errore di associare la cultura hacker al cybercrimine. Niente di più errato, e se fino a qualche anno fa simili errori potevano anche essere giustificati, ormai dovrebbe essere chiaro che dietro questi attacchi ci sono criminali veri e propri, non teenagers smanettoni con l’immancabile felpa e cappuccio, intenti a esplorare i meandri del cyberspazio dall’angolo buio della loro cameretta.

L’uso distorto della semantica sembrerebbe volto più a confondere il giudizio dei non addetti ai lavori su una tematica complessa come l’ICT, nel tentativo di deresponsabilizzare chi avrebbe dovuto adottare misure tecniche e organizzative volte a garantire la business continuity, sicurezza dei dati e dei sistemi informatici. Perché responsabilità dei vertici molto probabilmente ci sono, a iniziare dall’inefficacia del piano di business recovery da un incidente causato da una delle minacce cyber più drammaticamente reali degli ultimi anni: il ransomware.

Il ransomware è una particolare categoria di malware (malicius software, “software malevolo”) che ha, generalmente, due caratteristiche principali: una volta preso il controllo del sistema, sfruttando falle o debolezze del sistema, esfiltra i dati verso l’attaccante e poi procede a cifrarli usando algoritmi crittografici sempre più sicuri. L’attaccante analizza i dati “rubati”, valuta il valore degli stessi e poi procede a inoltrare alla vittima la richiesta di un riscatto economico per ottenere la chiave e gli strumenti di decrittazione. Se la vittima non cede, l’attaccante pubblica i dati rubati, causando potenziali gravi conseguenze (nel caso di dati personali, sanitari, economici, finanziari…).

Parliamo di un vero e proprio sequestro dei dati e dei sistemi ICT, capace di paralizzare totalmente una azienda o istituzione, che si può (parzialmente) scongiurare solo attraverso un adeguato recovery plan che include, ovviamente, un backup non compromesso. Vi sono poi tecniche di mitigazione rivolte a limitare i potenziali danni provocati dal furto dei dati importanti, ad esempio utilizzando la crittografia per proteggerli (considerando 83 del Regolamento UE 2016/679 “GDPR”).

A quanto sembra dalle notizie rimbalzate in rete e sulla stampa, la Regione Lazio aveva i backup ma anch’essi sono stati compromessi dall’attacco, rendendoli quindi inutilizzabili. Per i backup, la regola d’oro si chiama “3-2-1”: 3 copie di backup, su almeno 2 supporti diversi e 1 off-line.

Gli ultimi aggiornamenti in merito all’evento confermerebbero che l’attacco è stato lanciato attraverso il PC di un dipendente in smart-working, connesso via VPN alla Rete interna della Regione Lazio. Altro elemento di criticità per ogni azienda o istituzione, poiché in assenza di adeguati sistemi di autenticazione MFA (Multi-Factor Authentication), attraverso un banale attacco phishing è possibile rubare le credenziali di un utente per superare le difese perimetrali senza grossi problemi.

Ma come si prende un ransomware? I “vettori di attacco“, così si chiamano in gergo tecnico, sono software infetto (spesso software proveniente da circuiti illegali, il cosiddetto “warez“, o da siti web compromessi o fraudolenti), allegati mail malevoli eseguiti sul sistema della vittima, chiavette USB o altri supporti di memorizzazione contenenti il software malevolo (o un dropper). Anche per questo avere tutti i sistemi protetti da un buon antivirus, regolarmente attivo e aggiornato, rappresenta non solo un obbligo di legge ma anche una contromisura efficace per le minacce più note.

Chiaramente non è così banale colpire un sistema informatico complesso come quello di una Regione: secondo un articolo di Corriere.it, “Subito dopo «sono state stabilite connessioni da un altro computer con credenziali admin valide»“. In pratica, sono state “consegnate le chiavi” di amministrazione al ransomware, che ha potuto eseguire il suo distruttivo compito indisturbato. Anche qui, senza entrare nel merito della vicenda, quanti utilizzano il proprio PC con i privilegi di “Amministratore”? Quanti adottano password banali, magari pure appuntate sul post-it al monitor, per accedere alla propria postazione di lavoro? Se ve lo siete perso, emblematico il video di qualche giorno fa di un telecronista sportivo che, in diretta, si lamentava della complessità della password, suggerendo la sempreverde “pippo“…

Quindi, mentre attendiamo gli esiti delle indagini e gli sviluppi da parte della Polizia Postale e del Garante della Privacy, bene tenere a mente alcune lezioni importanti (previste già dalla normativa attuale, peraltro) in merito alle necessarie strategie ICT da attuare in azienda:

- backup, di cui uno off-line, e business continuity + recovery plan verificato periodicamente: non c’è niente di peggio di stare tranquilli sapendo di avere un backup che, quando serve, non funziona;

- cifratura robusta per le informazioni sensibili, con adeguata gestione delle chiavi;

- rete monitorata costantemente, con sistemi IPS capaci di rilevare (e bloccare) eventuali anomalie (l’esfiltrazione di dati generalmente si manifesta con un aumento del traffico in uscita, oltre al fatto che la cifratura dei dati comporta un uso generalmente intensivo della CPU);

- controllo degli accessi, soprattutto di quelli critici e amministrativi;

- aggiornamento costante dei sistemi e delle piattaforme, compresi quelli “IoT”, alle ultime release disponibili;

- protezione degli endpoint attraverso antivirus, firewall e EDR (Endpoint Detection and Response);

- uso di MFA (multifactor authentication) per l’accesso alla rete e alle piattaforme, soprattutto quelle amministrative;

- personale dedicato alla cybersecurity dei sistemi ICT, costantemente aggiornato sulle minacce e sulle procedure di difesa;

- adeguata formazione ai dipendenti, elemento sempre più critico per i sistemi ICT;

AGGIORNAMENTO DEL 3.08.2021 – Si apprende, dalla stampa oltreoceano, che il ransomware che ha colpito il CED di Regione Lazio è RansomEXX (e non Lockbit 2.0, come ipotizzato nei giorni precedenti). Si tratta del medesimo ransomware che a marzo ha colpito il Consiglio Nazionale del Notariato, e a febbraio la Soluzioni Infrastrutturali Telefoniche ed Elettriche Spa, con conseguente pubblicazione on-line del materiale rubato.