Il tweet dell’8 febbraio 2024 dall’account del Ministro dell’Innovazione, Scienza e Industria canadese, François-Philippe Champagne, lascia pochi dubbi in proposito: a causa dell’aumento del furto di auto, in Canada sarà vietata l’importazione, l’uso e la detenzione degli strumenti di hacking, come il FlipperZero[1] (“flippers“).

Le reazioni della comunità “X”, che ha sin da subito rilanciato il tweet, non sono state delle migliori.

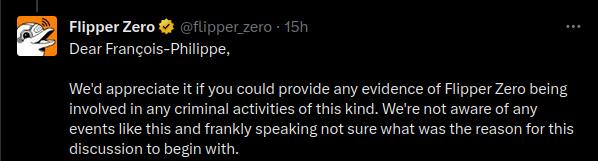

Oltre alla risposta dall’account ufficiale del FlipperZero, che con evidente fastidio precisa come non vi siano evidenze sull’uso di questo strumento per compiere furti di auto, anche il resto dei commenti non dimostra particolare supporto per la bislacca iniziativa.

Non si comprende, infatti, come attivare un ban nei confronti di questi strumenti tecnologici possa ridurre i furti d’auto. Parliamo di dispositivi con caratteristiche simili a quelli di molti PC portatili o, comunque, di facile ed economica auto-costruzione, usati anche da ricercatori di sicurezza nell’ambito delle loro attività di ricerca e professionali.

Del resto, anche le auto –così come molti altri dispositivi tecnologici– sono diventate essenzialmente “computer su 4 ruote”, con tutte le criticità di sicurezza informatica che questi dispositivi si portano dietro: ormai attacchi attraverso il CAN Bus[2], i sistemi di infotainment[3] e attacchi replay sul segnale delle chiavi elettroniche[4] di prossimità sono realtà con cui le case automobilistiche devono fare i conti.

La questione è talmente seria che, tanto per dare qualche dato, alla conferenza Pwn2Own 2024 a Tokyo sono state individuate 24 vulnerabilità 0-day sui veicoli elettrici[5].

È evidente, quindi, che impedire “per legge” l’uso di dispositivi di analisi cyber non può essere la soluzione giusta. La storia insegna che proibire spesso è inutile se non, in certi casi, addirittura peggiorativo. Sarebbe stato maggiormente apprezzato, ad esempio, che le case automobilistiche fossero stimolate ad aprire le specifiche dei sistemi informatici che controllano le nostre auto, promuovendo anche campagne di bug bounty con le quali identificare le potenziali vulnerabilità.

Ritengo che sia questa la strada che le case automobilistiche, così come tutti gli altri produttori di software e dispositivi tecnologici dovrebbero intraprendere, nell’ottica di favorire l’evoluzione dei loro prodotti attraverso percorsi di trasparenza e cooperazione.

[1] Government of Canada hosts National Summit on Combatting Auto Theft

[2] Automotive Cybersecurity: Unveiling Keyless Car Theft Techniques + the History of the CAN Bus

[3] Infotainment System Matters: Understanding the Impact and Implications of In-Vehicle Infotainment System Hacking with Automotive Grade Linux

[4] There’s a new form of keyless car theft that works in under 2 minutes - ArsTechnica

[5] Cybersecurity in Electric Vehicles: A Revealing Insight from Pwn2Own 2024