TL;DR Il caso SOGIN, forse uno dei più gravi attacchi alle infrastrutture digitali critiche del nostro Paese, conferma ancora una volta la necessità d’intervenire urgentemente nel settore della cybersecurity. Farlo attraverso il riconoscimento delle reali competenze delle figure preposte, che dovrebbero essere fortemente specializzate e verticali, iniziando proprio dalle nomine nelle PA.

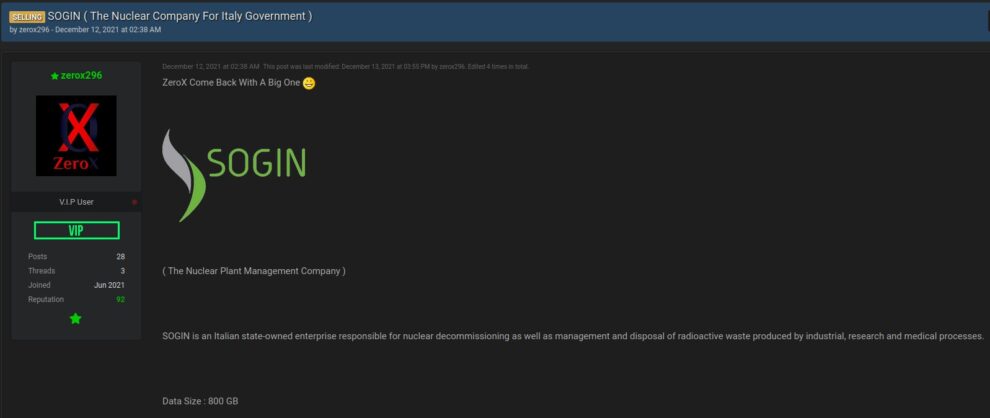

Il 12 dicembre l’utente zerox296 pubblica su RaidForums un annuncio di vendita degli 800GB (si, 800 gigabyte!) di dati esfiltrati dai sistemi informatici della SOGIN, l’azienda 100% a partecipazione pubblica da parte del MEF.

La società ha un ruolo critico, poiché SOGIN gestisce sia le infrastrutture di stoccaggio e smaltimento degli impianti nucleari e delle scorie radioattive, oltre a occuparsi dello smantellamento degli impianti nucleari presenti sul territorio. Parliamo, insomma, di nucleare: un tema piuttosto preoccupante, per il quale la memoria corre immediatamente all’incidente di Chernobyl, nel lontano 1986.

I sample che immancabilmente accompagnano annunci di vendita simili (al costo di 250.000€ in cryptovaluta) mostrano soprattutto documentazione tecnica relativa agli impianti, oltre a foto degli impianti stessi e altri documenti aziendali.

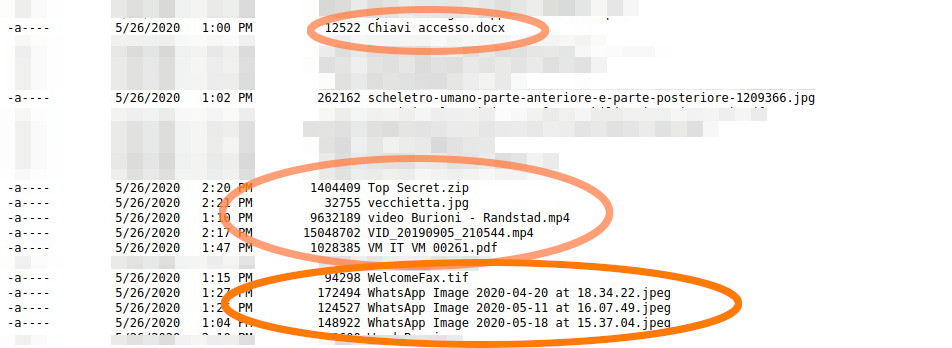

Pubblicato anche l’elenco completo dei file esfiltrati, che ha scatenato qualche ironia e perplessità sull’uso –sempre che i dati siano autorevoli, ovviamente– sul corretto uso degli strumenti informatici da parte dei dipendenti.

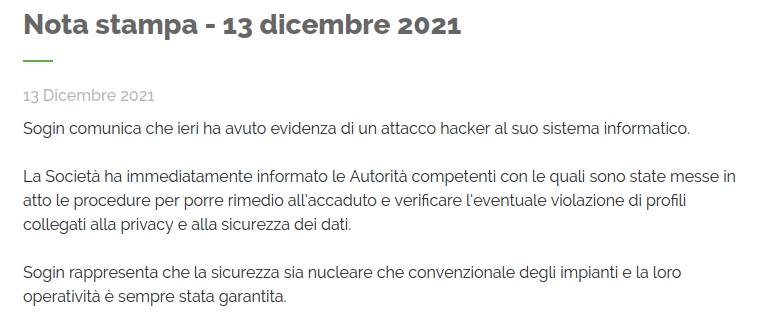

Il giorno successivo, in data 13 dicembre 2021, la SOGIN conferma l’attacco, attraverso un comunicato stampa, informando anche di aver sporto regolare denuncia presso le Autorità.

Data la criticità delle infrastrutture gestite, nonché la presunta entità dei dati esfiltrati, non è difficile immaginare che per questo incidente si stanno muovendo i livelli più alti per le indagini del caso.

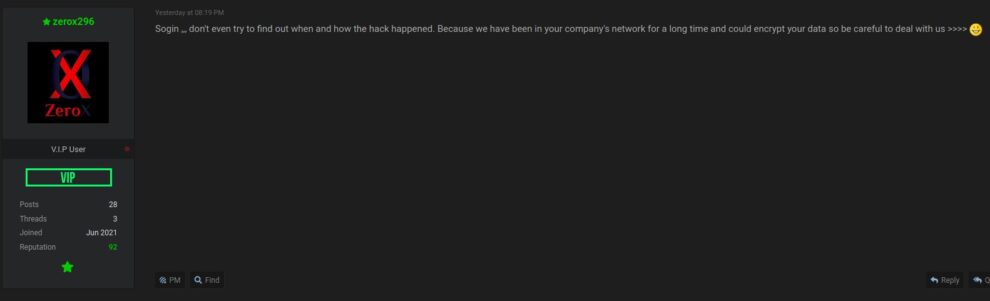

Le attività d’indagine non devono essere state gradite all’utente zerox296 che, sul thread aperto in RaidForums, nella sera del 23 dicembre pubblica un nuovo messaggio:

“Sogin ,,, don’t even try to find out when and how the hack happened. Because we have been in your company’s network for a long time and could encrypt your data so be careful to deal with us >>>>  “

“

Prendendo sempre con le dovute cautele simili minacce, non è così improbabile immaginare che sui sistemi della SOGIN siano state implementate backdoor per garantire un “accesso di servizio” all’infrastruttura informatica da parte degli attaccanti (anche queste potrebbero, in un futuro, essere oggetto di vendita ). Non credo sia neanche una coincidenza che qualcuno abbia ipotizzato la presenza di foreign thread actors dietro l’attacco, nell’ottica di acquisire materiale utile per le agenzie di intelligence: parliamo di infrastrutture per lo stoccaggio di materiali radioattivi, obiettivi particolarmente sensibili per l’opinione pubblica italiana.

Inoltre, come qualcuno aveva già fatto notare, zerox296 aveva già messo in vendita, sempre su RaidForums, dati relativi all’azienda saudita di idrocarburi ARAMCO, un colosso del settore: probabilmente siamo davanti a un gruppo di cybercriminali piuttosto esperti che puntano a obiettivi di alto livello.

Anche se la vicenda è stata tenuta a “basso profilo” (e data la scarsa comprensione del tema cybersec da parte dei media e della popolazione in generale, forse è stato meglio così), penso che sia tutt’altro che trascurabile. Rivela, infatti, una scarsa cultura e intrinseca debolezza delle infrastrutture cyber, soprattutto quelle critiche, nel nostro Paese. Niente di nuovo, per carità, ma quando tocchiamo settori come quello dell’energia nucleare, credo sia lecito preoccuparsi. Mi chiedo anche se, alla luce sia del settore in cui opera che dell’importanza della società (ricordo: 100% del MEF), sia accettabile un ricatto di questo tono da parte di cybercriminali.

Prendendo ad esempio proprio la SOGIN (ma situazioni analoghe sono piuttosto diffuse in Italia), l’organigramma aziendale mostra che l’incarico di RTD e di Responsabile della Security è l’Ing. Bastianini. Il CV mostra forti competenze in ambito sicurezza sul lavoro, soprattutto per contesti legati all’energia nucleare, ma parliamo comunque di ambiti diversi dal mondo ICT e cyber, per le quali sono opportune conoscenze e competenze fortemente specifiche e verticali. Eppure la normativa vigente prevederebbe che, ad esempio, il ruolo di RTD –Responsabile della Transizione Digitale–, cruciale per traghettare le PA nel nuovo contesto nel modo migliore possibile, debba “garantire operativamente la trasformazione digitale della Pubblica Amministrazione, coordinandola nello sviluppo dei servizi pubblici digitali e nell’adozione di modelli di relazione trasparenti e aperti con i cittadini“. Per farlo, credo che debba prima di tutto conoscere e comprendere il mondo ICT e anche gli aspetti legati alla cybersecurity.

Troppo spesso, purtroppo, le nomine di questo livello vengono assegnate secondo criteri che sfuggono al contesto in cui queste figure dovrebbero trovarsi ad operare, rispondendo a logiche diverse dal pragmatismo che dovrebbe animare la nomina di professionalità altamente specializzate. E non parlo di titoli di studio, per i quali la PA sembra avere una particolare predilezione: parlo di reali capacità e conoscenze, che in un settore fortemente dinamico come quello ICT non dovrebbero essere legate al “pezzo di carta”.

Proprio qualche giorno fa anche Baldoni, a capo della neonata Agenzia Nazionale per la Cybersecurity, ha ricordato come ci sia un preoccupante gap sia numerico che stipendiale per le professioni in ambito sicurezza informatica, che porta gli esperti nostrani a fuggire all’estero.

«Per farci un’idea di quante persone servono, si potrebbe considerare che ogni piccola e media impresa, oltre alle pubbliche amministrazioni, dovrebbe avere almeno un esperto di sicurezza. Quindi, se ne contiamo uno per ogni pmi nazionale, il numero inizia a essere esorbitante. Aggiungendo quelli per le Pa, a spanne si potrebbe arrivare a centomila persone» ha detto, testualmente, Baldoni.

A iniziare dalle PA, quanti di essi hanno almeno un esperto cybersecurity al loro interno? E a quanti è riconosciuta una posizione, un budget e uno stipendio adeguato al ruolo che devono avere?