TL;DR Come previsto, la gang LockBit ha pubblicato i file esfliltrati dai server della AULSS 6 Euganea. Quasi 10.000 files relativi alle attività ospedaliere, contenenti dati personali e sanitari. Dalla AULSS 6 “tuonano” contro i cybercriminali ma forse sarebbe opportuna anche una riflessione sulle misure di sicurezza messe in atto, come previsto dalla normativa.

“L’unico modo di risolvere i problemi è di conoscerli, di sapere che ci sono.

Il semplicismo li cancella e così li aggrava.”

Giovanni Sartori

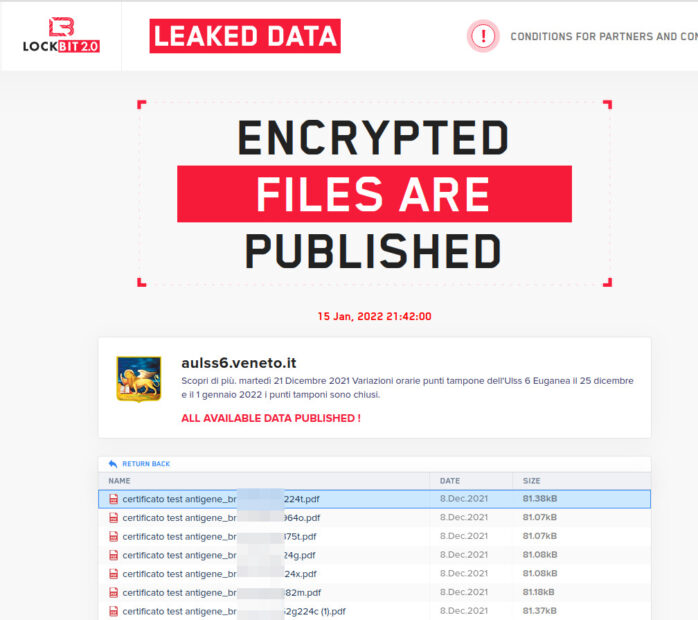

Come preannunciato, nel tardo pomeriggio di sabato 15 gennaio 2022, i dati che la ransomware gang LockBit 2.0 ha sottratto dai server della AULSS 6 Euganea di Padova sono stati pubblicati in Rete.

“In seguito all’attacco informatico subito, l’Azienda Ulss 6 Euganea rende noto che sono 9346, suddivisi in 51 cartelle, i file pubblicati dagli hacker nel dark web” inizia il comunicato stampa diramato oggi, domenica 16 gennaio, dalla Ulss 6 Euganea.

Migliaia di files, tra cui documenti riservati contenenti dati personali, diagnosi mediche, denunce di violenza e il risultato di tamponi e test per il CoVID19 di migliaia di cittadini che hanno usufruito del servizio sanitario offerto dal questa struttura sono ormai alla mercé di chiunque.

Proviamo a fare qualche ipotesi, per cercare di immaginare le possibili conseguenze della pubblicazione di dati personali relativi allo stato di salute:

Cosa dovrebbe pensare il marito di C., quando potrebbe scoprire che sua moglie si è recata al pronto soccorso, insieme al figlio, per farsi curare le ferite causate dalle violenze subite durante un alterco avvenuto mentre era in stato di ubriachezza?

Oppure, quando F. potrebbe scoprire che il suo amante, G., è sieropositivo?

O quando P. scoprirà che sua moglie S. si è recata all’ospedale per interrompere una gravidanza non desiderata, di cui lui non era a conoscenza?

E cosa farà G. quando, al colloquio di lavoro, si sentirà rispondere che il suo passato da consumatore di stupefacenti (rilevato dalle analisi delle urine o del sangue, ad esempio) non è gradito e, quindi, vedrà sfumare una importante opportunità professionale?

Sono ovviamente esempi di fantasia ma, all’interno delle migliaia di documenti pubblicati, a quanto riferiscono alcune fonti, sono presenti referti medici, anamnesi e relazioni di accessi al pronto soccorso. Oltre, ovviamente, a documentazione amministrativa e tecnica relativa alle attività ospedaliere, compresi protocolli, credenziali di autenticazione, buste paga, appalti e molto altro.

Non è un caso se il legislatore ha posto particolare attenzione, ormai da diversi anni (l’Unione Europea, già dalla direttiva 95/46/EC e poi, con più forza, con il Regolamento 2016/679 “GDPR”), alla tutela e protezione dei dati personali, in particolare anche quelli sanitari: il trattamento delle informazioni personali relativamente al nostro stato di salute sono realisticamente suscettibili di ledere i nostri diritti e le nostre libertà!

Sta al Titolare del trattamento (e al Responsabile) mettere “in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio” (art. 33 Regolamento UE 2016/679) e, quindi, per quanto le autorità si siano immediatamente affannate a cercare di giustificare l’accaduto attraverso l’uso di terminologie e affermazioni talvolta al limite del ridicolo, immagino che vi siano precise responsabilità nel caso non sia stato fatto tutto il possibile per proteggere queste informazioni (e direi che no, non è stato fatto).

“Siamo stati vittime di delinquenti senza scrupoli che, grazie a sofisticate tecniche

informatiche, hanno superato il sistema di sicurezza dell’Azienda” -ha sottolineato il Direttore Generale della AULLS6 nel comunicato diramato l’8 gennaio– “cercando di prendere in ostaggio dati e informazioni. I cybercriminali si sono introdotti nell’“abitazione informatica” dell’Ulss 6 così come fanno i ladri che, purtroppo, quotidianamente si introducono nelle case degli onesti cittadini in barba a sistemi di sorveglianza e di allarme“.

Beh, non dovrebbe sorgere il dubbio che forse i “sistemi di sorveglianza e di allarme” implementati non erano adeguati alla tipologia, quantità e qualità dei dati trattati? Perché la normativa europea, come abbiamo detto poc’anzi, dice chiaramente che le misure di sicurezza devono essere “adeguate”, secondo i criteri di protezione dei diritti e delle libertà degli interessati. Ed è qui che la sicurezza informatica si scontra con la consapevolezza delle dirigenze: spesso vista solo come una scocciatura, un costo, un qualcosa che “non serve, a noi cosa vuoi che accadrà mai?“.

Per finire, fa sorridere, al tal proposito, la frase contenuta in uno degli ultimi comunicati diramato dalla Ulss 6 Euganea su questo incidente, che recita come tali dati “non sono accessibili a qualsiasi tipologia di utenza ma raggiungibili solamente da operatori informatici con competenze tecniche specifiche e peculiari“: ormai accedere al dark web attraverso l’uso del browser TOR è alla portata di chiunque abbia competenze informatiche non particolarmente avanzate. Dimenticando, inoltre, che la ransomware gang LockBit ha attivato un dominio anche sul clearweb… In ogni caso, una volta che i dati sono stati resi disponibili, anche se non direttamente indicizzate dai motori di ricerca, è purtroppo facile che la loro diffusione possa superare i confini della rete Onion per approdare sul clear web. Senza contare che ci sono motori di ricerca OSINT, come la piattaforma IntelligenceX, che indicizzano le informazioni pubblicate anche sul deep e dark web.

In attesa quindi di capire se, e come, il Garante della Privacy farà valere il suo ruolo di verifica, non resta altro che sperare che questo ennesimo incidente possa essere di stimolo a chi, ancora oggi, minimizza quanto accaduto. E che potrebbe, ad esempio con la vicenda che sta interessando l’ASL Napoli 3 Sud, ripetersi a breve e con conseguenze catastrofiche anche per i cittadini campani.