TL;DR In pieno clima festivo, la notizia dell’attacco ransomware all’Azienda Ospedaliera di Alessandria da parte della gang Ragnar Locker rischia di turbare i sonni di migliaia di pazienti che vedono i loro referti medici (e altri documenti riservati) pubblicati in Rete.

Nel disastro, la buona notizia è che i sistemi informatici dell’Azienda Ospedaliera di Alessandria sembrano essere stati violati ma non compromessi: l’operatività degli stessi è comunque salva, permettendo all’ospedale di proseguire nelle sue attività.

In un lungo post sul loro blog, accessibile solo via TOR, la ransomware gang Ragnar Locker ha annunciato di aver adottato la “zero encryption policy” per non “compromettere la salute delle persone“, pur avendo ottenuto accesso -a loro dire- alla totalità delle macchine virtuali e l’esfiltrazione di oltre 1TB di dati sanitari:

First of all, we used “zero files encryption” policy, so nothing has been encrypted in the network of “AOAL”. However, we should say that we has obtained full access, absolutely everywhere, literally to each virtual machine. Moreover, even 130 domain admins was unable to prevent the leak of about 1TB of data. If someone else was in this network – that would lead to the disastrous consequences, all medical institutions could be paralyzed and that mean total collapse.

But, our team will never take such measures, which can put under risk the life or health of people. Our goal is only companies, who didn’t care about the privacy of the personal data they collecting and storing.

dal blog della ransomware gang Ragnar Locker

A quanto riporta la gang nel medesimo post, la risposta da parte dello staff informatico dell’Azienda Sanitaria non sarebbe stata adeguata, tanto da consigliare la totale sostituzione dello staff tecnico:

Also, we have to say that any security recommendations will be useless in this case. Our advise is to replace the entire IT staff and have them undergo proficiency tests and check them for budget wasting as well.

raccontando quanto accaduto in seguto al classico file “README” che le ransomware gang lasciano sui sistemi compromessi:

Even after we has left the readme-files, we still was able to see through the remote desktop, how admins just reading the notes that we left without taking any action to protect the perimeter. They has only tried to cover up the incident but Payback for managers negligence, as usual will be paid by theirs customers instead of employees in charge.

non possiamo averne certezza, ovviamente, quindi è tutto da prendere con le dovute cautele. Compresa questa ulteriore testimonianza in merito alle risposte del personale durante alcune telefonate da parte dei membri della gang:

We has also ask some of employees during phone calls about the incident but they answered that they didn’t heard about any breach. So, they were asked to review the evidence in Live Chat and we have repeatedly tried to make it clear that hundreds of thousands of personal data have been compromised due to their negligence.

Il messaggio completo sul post, tradotto in italiano, è questo:

In questo caso particolare, vorremmo spendere qualche parola su questo caso.

Innanzitutto, abbiamo utilizzato la politica “zero file encryption”, quindi nulla è stato criptato nella rete di “AOAL”. Tuttavia, dobbiamo dire che abbiamo ottenuto l’accesso completo, assolutamente ovunque, letteralmente a ogni macchina virtuale. Inoltre, nemmeno 130 amministratori di dominio sono riusciti a impedire la perdita di circa 1 TB di dati. Se qualcun altro fosse entrato in questa rete, le conseguenze sarebbero state disastrose: tutte le istituzioni mediche avrebbero potuto essere paralizzate e questo avrebbe significato un collasso totale.

Ma il nostro team non adotterà mai misure di questo tipo, che possono mettere a rischio la vita o la salute delle persone. Il nostro obiettivo sono solo le aziende che non si preoccupano della privacy dei dati personali che raccolgono e conservano.

Inoltre, dobbiamo dire che qualsiasi raccomandazione di sicurezza sarà inutile in questo caso. Il nostro consiglio è quello di sostituire l’intero staff IT e di sottoporlo a test di competenza, oltre a controllare che non ci siano sprechi di budget.

Anche dopo aver lasciato i file riadattati, siamo stati in grado di vedere attraverso il desktop remoto, come gli amministratori si siano limitati a leggere le note che abbiamo lasciato senza intraprendere alcuna azione per proteggere il perimetro. Hanno solo cercato di insabbiare l’incidente, ma la vendetta per la negligenza dei manager, come al solito, sarà pagata dai loro clienti invece che dai dipendenti responsabili.

Durante le telefonate abbiamo anche chiesto ad alcuni dipendenti informazioni sull’incidente, ma hanno risposto di non aver sentito parlare di alcuna violazione. Abbiamo quindi chiesto loro di esaminare le prove in Live Chat e abbiamo ripetutamente cercato di chiarire che centinaia di migliaia di dati personali sono stati compromessi a causa della loro negligenza.

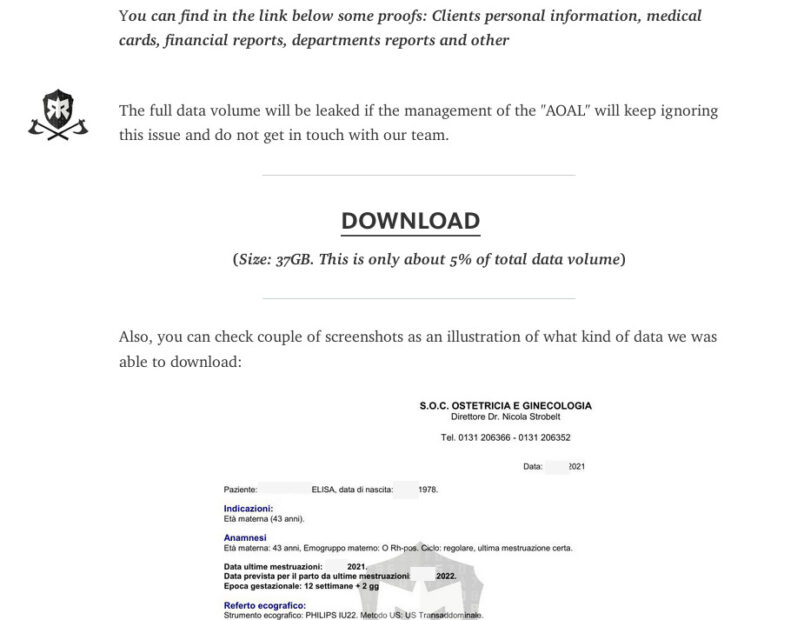

Nel link sottostante potete trovare alcune prove: Informazioni personali dei clienti, schede mediche, rapporti finanziari, rapporti dei dipartimenti e altro.

L’intero volume di dati verrà divulgato se la direzione di “AOAL” continuerà a ignorare questo problema e non si metterà in contatto con il nostro team.

A riprova dell’avvenuta esfiltrazione di una quantità importante di dati (riportano 37GByte esfiltrati, anche se non è del tutto chiaro se i 37GByte sono il 5%: in tal caso, parliamo dell’impressionante quantità di 740GByte di dati), la ransomware gang pubblica “il 5%“. Parliamo di dati personali relativi a esami clinici dei pazienti del nosocomio, che certamente non meritano di vedersi spiattellare sul web le loro informazioni riservate: sono loro le prime vittime sia della ransomware gang che di coloro che avrebbero dovuto garantire la sicurezza dei dati.

Un grave attacco cyber a una Istituzione pubblica sanitaria italiana, l’ennesimo dopo –ricordiamo– gli attacchi all’Ospedale San Giovanni di Roma e alla AULL6 Euganea.

Al momento in cui scriviamo né sul sito web né sulle pagine social dell’Ospedaliera Santi Antonio e Biagio e Cesare Arrigo di Alessandria è stata data alcuna notizia in merito.

Vedremo nei prossimi giorni cosa accadrà, nella speranza –l’ennesima– che questi incidenti servano prima di tutto come stimolo alla classe politica nel porre maggiore attenzione alla sicurezza informatica delle infrastrutture digitali, ormai strumenti indispensabili anche per la cura dei pazienti che si rivolgono ai nosocomi italiani: le conseguenze, come purtroppo abbiamo visto in un tristemente noto incidente avvenuto in un ospedale tedesco nel 2020, possono essere anche letali.