TL;DR Il recentissimo attacco a molti distributori di sigarette smart italiani ha evidenziato la vulnerabilità di un contesto che, fino ad ora, non risulta essere mai stato bersaglio di attacchi informatici, men che mai a scopi politici.

Un attacco informatico ha colpito alcuni distributori di sigarette multimediali in molte parti d’Italia, visualizzando sullo schermo “FUORI ALFREDO DAL 41BIS chiudere il 41 bis liberi tutti libere tutte” e, sempre secondo le fonti stampa, offrendo pacchetti di sigarette a soli 10 centesimi.

Un attacco a matrice politica che ha sfruttato questi strumenti, diffusi un po’ ovunque in Italia, sul quale le autorità preposte stanno già indagando.

Ad essere colpiti sono stati, secondo quanto riportato dalla stampa, sono alcuni sistemi della Laser Video, azienda italiana del modenese specializzata in questi prodotti. Per la cronaca, l’azienda ha prontamente diramato un comunicato stampa in merito e comunicato ai gestori le istruzioni su come procedere per la messa in sicurezza.

“Nel pomeriggio di ieri –si legge in una nota dell’azienda pubblicata da “Il Piccolo”– dopo aver implementato ulteriori procedure di sicurezza specifiche rispetto al tipo di attacco subìto, i nostri tecnici hanno iniziato il progressivo aggiornamento da remoto di tutto il parco macchine”.

Gianfranco Labib, presidente nazionale di AssoTabacchi, ha dichiarato, in una intervista al Corriere della Sera, che “parlando con alcuni tecnici abbiamo compreso come Laser Video utilizzi un sistema per cui è il server centrale a inviare informazioni ai distributori […] Quindi hackerando il server centrale, è stato possibile entrare contemporaneamente in tutti i distributori“.

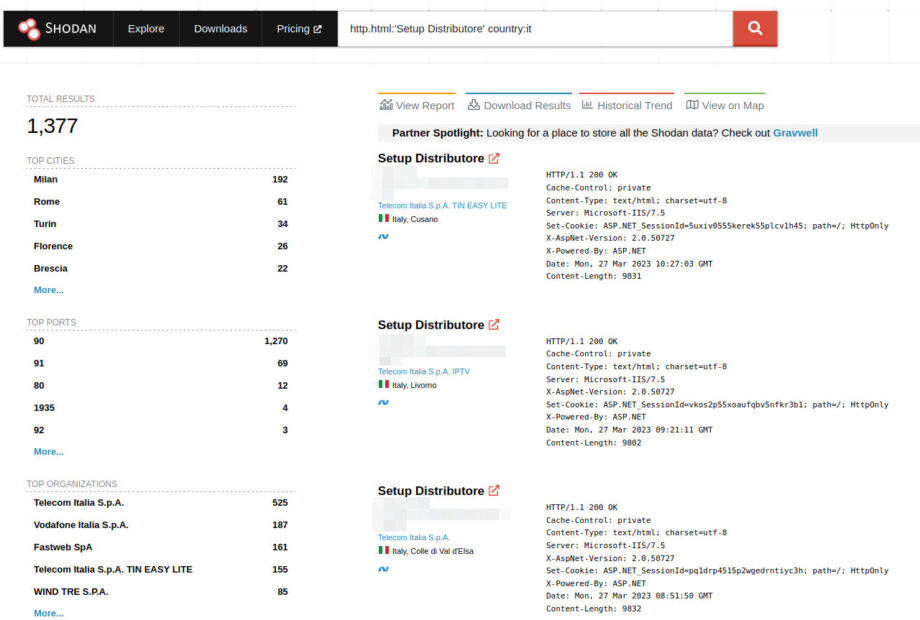

Distributori che, stando a quanto ha scoperto Paolo Attivissimo, sembrerebbero essere (in parte?) esposti pubblicamente in Rete e individuabili attraverso alcune banali query sul noto motore di ricerca shodan.io.

Gran parte dei 1377 nodi individuati hanno in ascolto sulla porta TCP 90 (la porta default sarebbe la 80) un server web Microsoft IIS 7.5 che visualizza una pagina di login:

In certi casi è stata impostata questa porta su altri valori, come 9000 o 9999, forse ignari che tali misure di sicurezza sono ormai del tutto inutili a fronte dei tanti crawler che scandagliano i server esposti sulla Rete e che, con una banalissima query e una manciata di secondi, è possibile recuperare.

Una visualizzazione dei risultati secondo la geolocalizzazione degli IP (sicuramente non del tutto precisa ma comunque indicativa) rivela una distribuzione degli stessi lungo tutto lo stivale, isole comprese.

E’ possibile che gli attaccanti abbiano individuato una backdoor o credenziali privilegiate comuni, rendendo loro possibile accedere al sistema e modificarne le impostazioni?

Del resto, anche se pensiamo di essere davanti a un distributore di sigarette, parliamo di un sistema informatico completo di sistema operativo, software applicativo e periferiche, quindi potenzialmente vulnerabile.

Sorge anche il dubbio che l’esposizione diretta sulla Rete di questi apparati sia una (poco sicura) escamotage per la comodità di poter intervenire anche da remoto sul sistema, probabilmente non valutando adeguatamente che così facendo si sarebbe permesso a chiunque di arrivare all’interfaccia di amministrazione senza grandi difficoltà (seppur protetta da credenziali).

Due parole sulle credenziali, inoltre, penso sia opportuno farle. Soprattutto in un momento dove la “piaga digitale” degli infostealer – malware programmati per rubare le credenziali – è sempre più rilevante, qualche veloce ricerca sulle piattaforme OSINT e un pizzico di fortuna mi hanno permesso di scoprire in pochi minuti un probabile sistema compromesso di una tabaccheria, compreso link di accesso alla pagina di gestione del distributore automatico.

Chiaramente, ed è bene specificarlo, le mie sono solo riflessioni in libertà e non è affatto detto che l’attacco in questione sia dipeso da queste ipotesi. Saranno le autorità a verificarlo, nel caso. Tuttavia è innegabile che, a meno di specifiche motivazioni tecniche, esporre pubblicamente sistemi di questo tipo comporta comunque un rischio di cui è bene essere consapevoli. A cui ovviamente fa eco la scarsa percezione e cultura sui rischi cyber da parte della popolazione.