TL;DR La mancata correzione di una vulnerabilità nota da due anni su un paio di decine di istanze VMware ESXi ha causato una eco mediatica decisamente sproporzionata per i numeri in gioco e le trascurabili conseguenze che ha avuto nel nostro Paese.

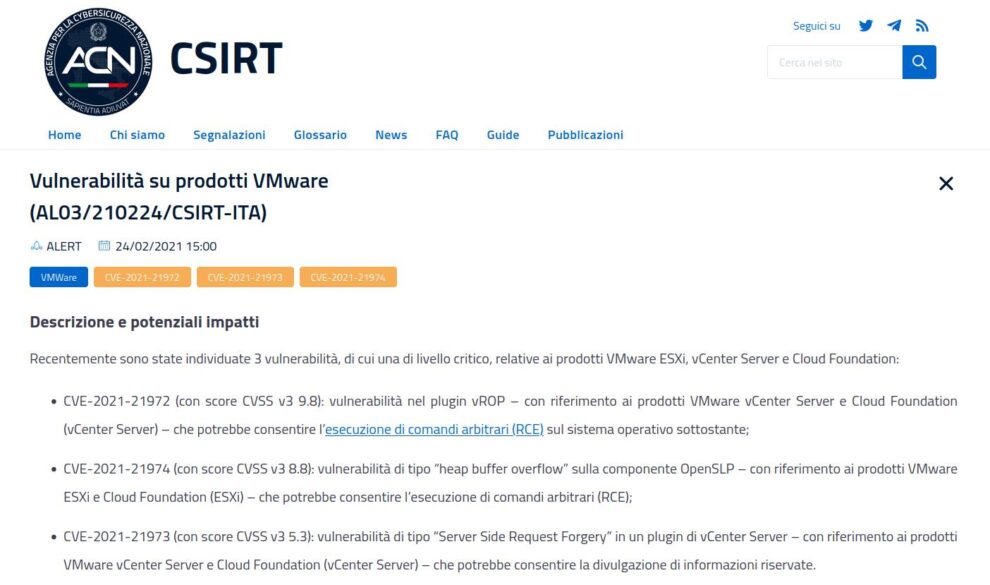

CVE-2021-21974, datato 24 febbraio 2021. L’advisory ufficiale della VMWare è datato 23 febbraio 2021 ma, a quanto pare, anche a distanza di quasi un anno, c’è chi non ha ancora installato le relative patch/workaround consigliate.

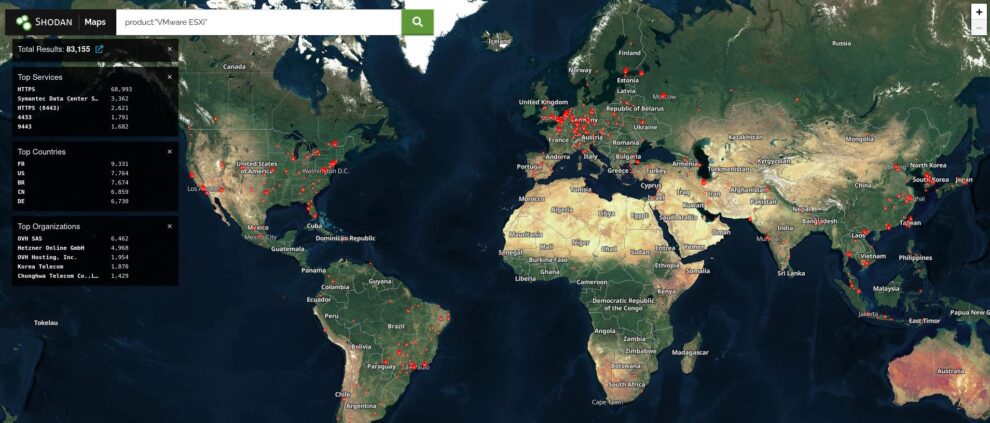

Una banale ricerca su shodan.io per “product:VMware ESXi” nell’html mostra oltre 83.000 host, di cui oltre 1000 solo in Italia.

Chiaramente, non tutti questi nodi sono vulnerabili ai CVE-2021-21972, 21973 e 21794. Addirittura, alcuni risultano essere release talmente vecchie da non essere, in questo caso, vulnerabili!

Parliamo di vulnerabilità critiche, con CVSSv3 score 9.8, che coinvolgono i prodotti VMWare vCenter Server versioni 7.0, 6.7 e 6.5. In un qualsiasi ambiente mediamente competente, tali problematiche sarebbero state mitigate nel giro, massimo, di un paio di giorni.

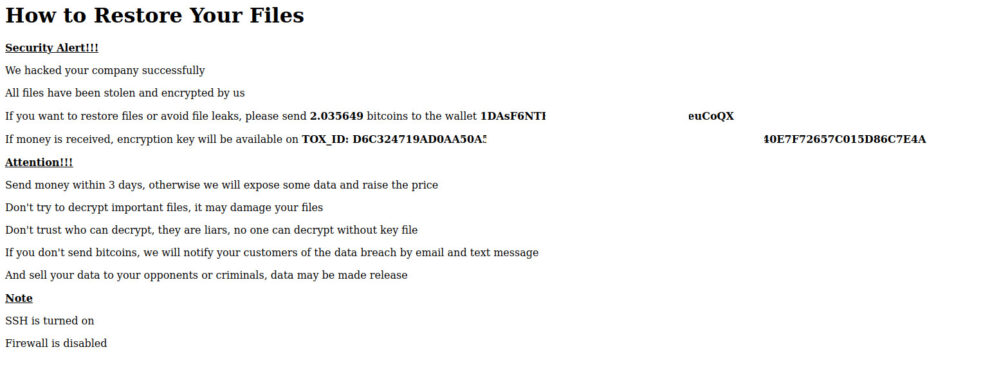

Quindi, che è successo? Beh, niente di diverso da ciò che accade continuamente: se lasci le chiavi nella toppa, qualcuno alla fine ti entra in casa. E questo “qualcuno”, in questi casi, è stata una ransomware gang che ha inoculato il suo malware e cifrato tutto quello che era nella macchina.

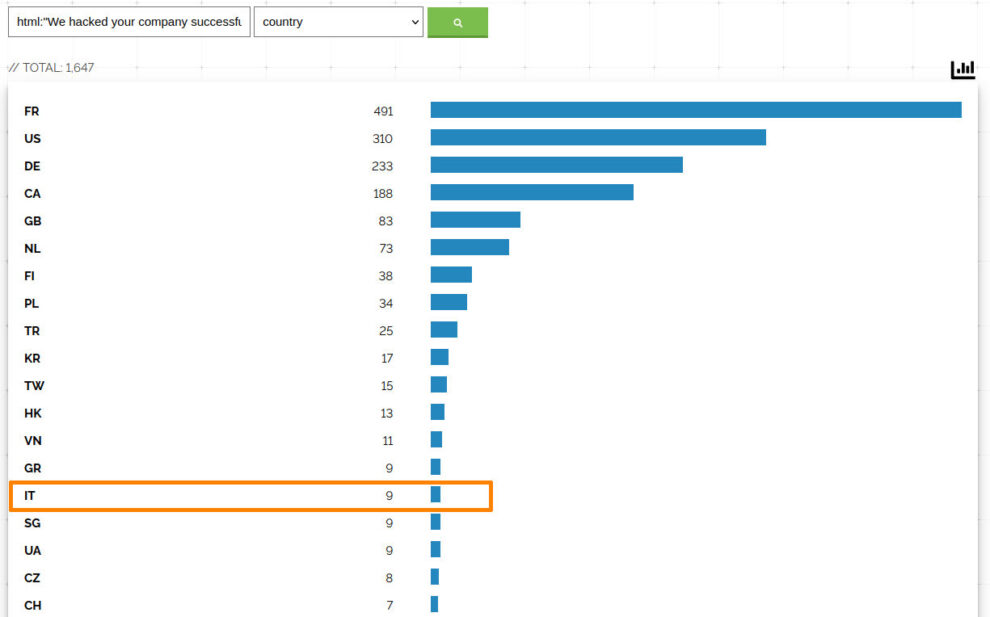

Peraltro, stando ai dati in merito recuperabili sempre da shodan.io (query html:”We hacked your company successfully” title:”How to Restore Your Files”), l’Italia non risulta neppure essere tra i Paesi maggiormente colpiti da questi attacchi (“solo” 9 nodi, anche se alcune fonti parlano di circa 20 sistemi colpiti).

In cima alla classifica, infatti, c’è la Francia. E, in particolare, risulta maggiormente colpito uno dei suoi più noti provider, OVH. A quanto pare, come risulta da un loro post, anche se “No OVHcloud managed service are impacted by this attack however, since a lot of customers are using this operating system on their own servers, we provide this post as a reference in support to help them in their remediation“.

Ma quindi, perché tutto questo clamore mediatico? Tanto da, addirittura, richiedere una riunione a Palazzo Chigi in merito?

Difficile dare una risposta a questa domanda, quantomeno da un punto di vista tecnico. Sorprende che sia proprio il comunicato ufficiale diramato dal Governo, successivo alla riunione, a confermare –se mai ce ne fosse stato bisogno– che:

“è servita a verificare che, pur nella gravità dell’accaduto, in Italia nessuna Istituzione o azienda primaria che opera in settori critici per la sicurezza nazionale è stata colpita.“

Attacco informatico, riunione a Palazzo Chigi, 6 Febbraio 2023

proseguendo poi:

“L’aggressione informatica, emersa già dalla serata del 3 febbraio e culminata ieri in modo così diffuso, era stata individuata da ACN come ipoteticamente possibile fin dal febbraio 2021, e a tal fine l’Agenzia aveva allertato tutti i soggetti sensibili affinché adottassero le necessarie misure di protezione.”

Attacco informatico, riunione a Palazzo Chigi, 6 Febbraio 2023

Sono confuso. Parliamo di una vulnerabilità pubblicata dal vendor VMware a Febbraio 2021, “rimbalzata” non da ACN (che all’epoca non era del tutto attivo) ma dal CSIRT (Vulnerabilità su prodotti VMware (AL03/210224/CSIRT-ITA)), analogamente a tanti altri alert che dovrebbero essere il “pane quotidiano” di chi opera sui sistemi ICT di Aziende e PA.

Qualunque sia stata la “mossa politica” che l’ACN ha tentato di portare avanti sfruttando una vulnerabilità vecchia di due anni non sanata da una manciata di incompetenti, con toni decisamente esagerati (“aggressione informatica“) penso che non sia esattamente andata come speravano: le critiche da parte della comunità cyber non sono tardate ad arrivare, così come articoli piuttosto caustici come quello di Livio Varriale su MatriceDigitale (“Attacco hacker in corso ai media italiani. ACN è responsabile“) che stigmatizzano il ruolo dell’Agenzia in una situazione che chiunque sia del mestiere non teme a definire “ordinaria”.

A pochi giorni dal pesante down che ha coinvolto uno dei provider di posta elettronica del Paese, Libero Mail, e da un attacco ransomware ad una municipalizzata importante come ACEA da parte della gang BlackBasta, soprende e lascia perplessa una così grande eco mediatica in merito ad un attacco che, come abbiamo visto, ha avuto un impatto molto marginale e nessun effetto degno di nota.

Concludendo, se avete una istanza VMware ESXi e volete verificare se è vulnerabile a CVE-2021-21972, potete verificarlo usando nmap con lo script che trovate qui: github.com/psc4re/NSE-scripts/blob/master/CVE-2021-21972.nse. Una PoC per Metasploit è qui: github.com/rapid7/metasploit-framework/blob/master/modules/exploits/multi/http/vmware_vcenter_uploadova_rce.rb

Nel caso peggiore, se siete stati colpiti dal ransomware, potete tentare il recovery usando il tool messo a disposozione da Cybersecurity & Infrastructure Security Agency americana github.com/cisagov/ESXiArgs-Recover