TL;DR La ransomware gang Everest ha messo in vendita sul suo blog, nel darkweb, alcuni accessi a sistemi informatici istituzionali e governativi. Offrendo, al miglior offerente, le porte di accesso a dati e servizi anche critici.

“Ci sono persone che entrano nella tua vita solo per ricordarti di

chiudere la porta a chiave più spesso.”

La pandemia digitale che da qualche anno sta flagellando i sistemi informatici di Enti, Aziende e Istituzioni di tutto il mondo porta dietro di sé conseguenze talvolta non previste o sottovalutate: il punto di accesso.

Ne è un esempio l’annuncio pubblicato pochi giorni fa sul blog dell’Everest Ransom Team, il gruppo dietro l’omonimo ransomware che può “vantare”, tra le sue vittime, anche aziende italiane.

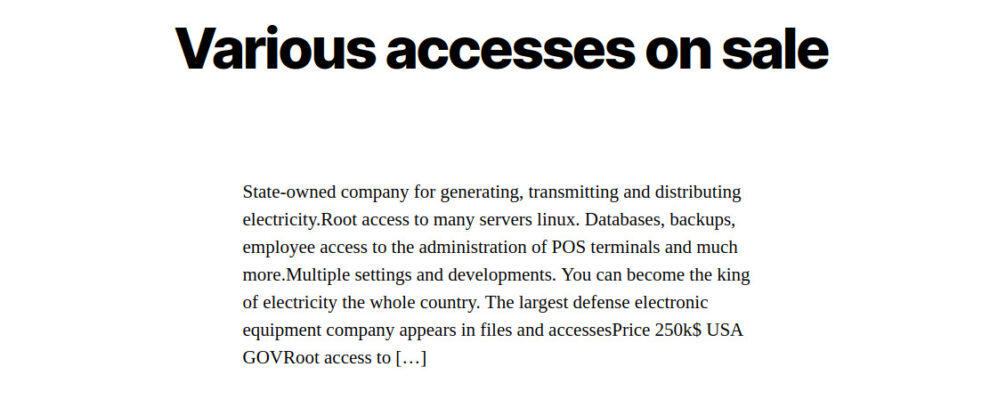

Per soli (si fa per dire…) 250.000$, si può letteralmente diventare “il re dell’elettricità dell’intero Paese“, “giocando” a proprio piacimento con un servizio essenziale della società: l’energia elettrica.

State-owned company for generating, transmitting and distributing electricity. Root access to many servers linux. Databases, backups, employee access to the administration of POS terminals and much more. Multiple settings and developments. You can become the king of electricity the whole country. The largest defense electronic equipment company appears in files and accesses. Price 250k$

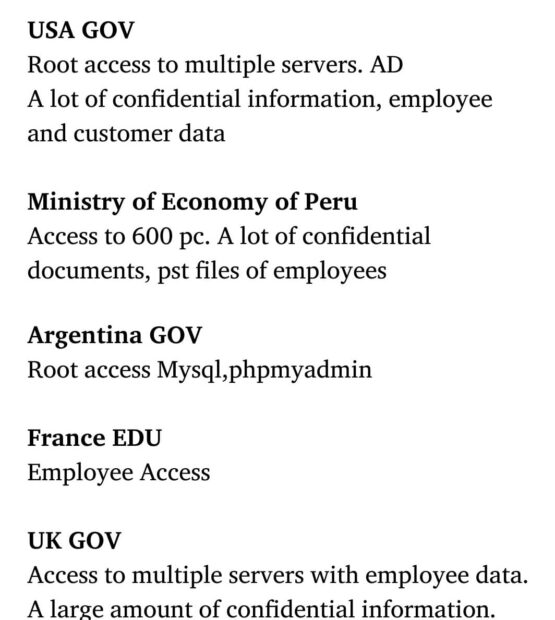

e questo non è il solo accesso in vendita: nell’elenco figurano anche sistemi governativi USA, il Ministero dell’Economia Peruviano, il Governo Argentino, l’accesso a un Ente educativo francese, accessi a sistemi governativi inglesi…

Giusto per chiarire, non sono fornite prove certe che questi accessi siano reali o utilizzabili. Non sono neppure offerti ulteriori dettagli che possano aiutare a capire la gravità della situazione né inizi per capire quali sono i sistemi compromessi.

In ogni caso, non è improbabile che gli accessi sfruttati per inoculare il ransomware all’interno delle Reti siano successivamente venduti al miglior offerente. O che, attraverso i sistemi colpiti, gli attaccanti si siano garantiti l’accesso ad altri sistemi e installato backdoor in essi per un uso futuro.

Non sempre, infatti, le indagini nei sistemi colpiti da attacchi informatici riescono a individuare quale sia stato il vettore di attacco. Anche se venisse appurato, ad esempio, che tutto è iniziato da un account compromesso, è possibile che gli attaccanti abbiano implementato accesso di servizio in uno o più server, all’insaputa dei legittimi proprietari.

Soprattutto in reti particolarmente ampie e complesse, riuscire ad analizzare ogni singolo server e ogni singolo servizio è spesso una operazione molto onerosa, se non impossibile. E dopo un attacco andato a buon fine, è molto difficile stabilire con certezza cosa è stato compromesso, quando e come. Anche il recupero di un sistema da un backup non esclude la possibilità che la compromissione iniziale sia avvenuta prima del backup stesso, ripristinando quindi –insieme ai dati– anche la porta che aveva permesso l’accesso agli attaccanti.

Anche per i non (ancora) attaccati c’è poco da stare tranquilli: come dimostra la diffusione delle varie botnet, i sistemi compromessi (a loro insaputa) sono migliaia. E ognuno di essi è, potenzialmente, sia una porta di accesso che un trampolino di lancio per attacchi informatici.

Tanto per citare qualche dato, una recente analisi da parte di Swascan poi pubblicata nel report “Botnet in Italia: il report 2021” ha evidenziato numeri preoccupanti: nel nostro Paese di stimano almeno 95.000 dispositivi compromessi, “zombie” pronti a rispondere ai comandi dell’attaccante, usati sia per diffondere malware che per compiere attacchi DDoS o rubare i dati.

Per concludere, quindi, ancora una volta l’arma migliore è la prevenzione. Attraverso investimenti sia tecnologici che organizzativi, passando per la formazione in cyber-hygiene a qualunque dipendente della scala gerarchica che abbia a che fare con i sistemi ICT aziendali/istituzionali.