TL;DR Circa l’84% degli attacchi va a segno a causa dell’elemento umano. Il phishing rappresenta, in questo valore, uno dei vettori di attaccho maggiormente usati per la compromissione degli accessi ai sistemi aziendali. Compiere esercitazioni a tal proposito sul personale è uno degli elementi chiave di ogni strategia di cyberdifesa aziendale che si rispetti, senza aver paura di esagerare.

Cos’è il phishing, ormai, dovremmo saperlo più o meno tutti. Riceviamo con cadenza quasi quotidiana mail o SMS scritti in modo più o meno plausibile che cercano, attraverso l’inganno, di carpirci le nostre preziose credenziali di accesso ai servizi, quasi sempre bancari.

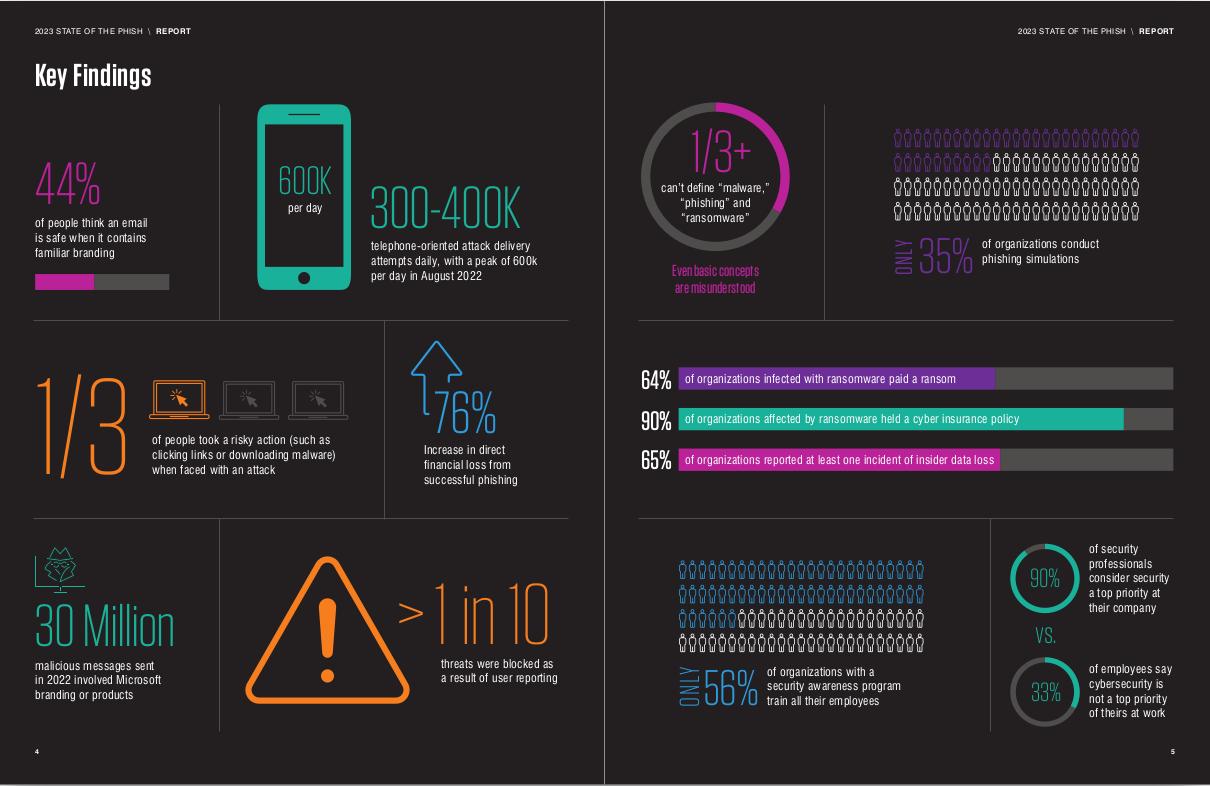

Secondo il report State of Phish 2023 di Proofpoint, un buon 44% degli utenti, purtroppo, non ha ben chiaro come si sviluppa un attacco di questo tipo, fidandosi delle mail che contengono loghi o grafica familiare (ad es. notifiche della banca).

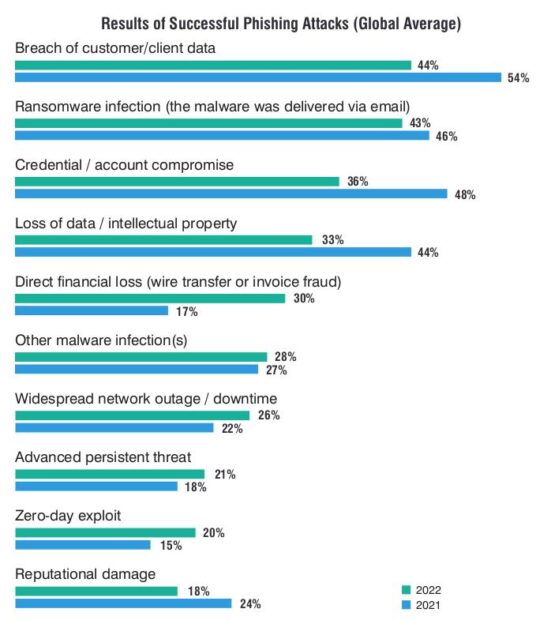

Sempre secondo il report, l’84% delle organizzazioni prese in esame ha subito un attacco informatico in seguito ad un phishing, che ha fornito agli attaccanti uno o più account validi di accesso ai servizi aziendali. Le conseguenze sono furto di dati riservati (data breach), compromissione da ransomware, frodi nei pagamenti da compromissione dei dati finanziari e via dicendo.

Un dipendente che cade in un attacco phishing e compromette la riservatezza delle sue credenziali aziendali rappresenta un serioz problema. Eppure, sempre dalla medesima fonte, solo il 35% delle organizzazioni effettua, periodicamente, esercitazioni a tal proposito.

Perché è importante esercitare il personale? Innanzi tutto, rende maggiormente consapevoli di come si svolge un attacco, soprattutto se fatto molto bene e, quindi, difficile da individuare. Del resto, un attaccante fortemente motivato non userà campagne generiche ma sfrutterà loghi e sistemi noti e familiari per il personale dell’azienda stessa, così da massimizzare le possibilità che qualcuno cada in errore.

Proprio in questi giorni sul Washington Post è stata pubblicata la notizia che alcuni nsegnanti si sarebbero sentiti offesi per essere stati bersaglio di una campagna di phishing particolarmente insidiosa au loro danni, scoprendo che era una esercitazione. La mail fraudolenta offriva agli insegnanti una gift card per ringraziarli degli splendidi risultati ottenuti nell’anno appena concluso: una campagna che, probabilmente, ha avuto particolare “successo” scatenando le ire del corpo docente. Del resto, però, un attaccante userebbe leve analoghe ed è bene che i dipendenti siano preparati a riconoscere le red flags a prescindere da quanto lusinghiero possa essere il contenuto della mail.

Per condurre queste campagne di phishing simulato vengono adottate svariate tecniche, tra cui le medesime usate dai cybercriminali. Per riassumerle, ci viene in aiuto la NIST Phish Scale, una pubblicazione del NIST per misurare le difficoltà di riconoscimento di una mail di phishing.

La Phish Scale individua 5 elementi a cui prestare attenzione:

- errori;

- indicatori tecnici;

- indicatori visuali di presentazione;

- linguaggio e contenuto;

- tattiche frequenti;

a cui ovviamente, per una buona campagna di spear phishing, dovranno aggiungersi elementi caratterizzanti del contesto bersaglio.

E’ importante che le campagne di phishing siano condotte con maggior riservatezza possibile, per evitare che i dipendenti possano sospettare di essere bersaglio di un test e, quindi, falsare il risultato. Che, e questo è importante, non deve essere strumento punitivo ma, tutt’altro, leva di sensibilizzazione e occasione per misurare la capacità di identificazione del phishing da parte del personale.

Una delle domande classiche è: dobbiamo includere anche i C-level nelle campagne di phshing simulato? Domanda lecita, anche per il timore che qualche dirigente non troppo elastico possa non prenderla bene. Beh, la mia modesta opinione è che si, assolutamente, anche il C-level deve essere coinvolto, perché chi ha potere di firma è bersaglio privilegiato dei cybercriminali, attraverso campagne di whaling a loro dedicate.

Anche la periodicizzazione deve essere attentamente valutata, evitando intervalli regolari: considerare sempre l’elemento sorpresa, sfruttando magari eventi particolari. No, non si tratta di aumentare le possibilità di errore con volere malizioso: si tratta di emulare con quanta più precisione possibile il comportamento di un attore malevolo, il cui obiettivo non sarà quello –innocuo– di misurare le capacità del personale.

Quindi, ricordando che circa l’84% degli attacchi va a segno a causa del fattore umano, esercitatevi meglio che pitete.