TL;DR Tempo fa un collega di una PA toscana, mi disse che un amico gli aveva chiesto “ma che ci fa un Ingegnere in un ospedale?”. La miopia colturale che impedisce di valutare adeguatamente la strategicità delle infrastrutture informatiche e dei dati che vi circolano è una delle conseguenze dei numerosi attacchi ai danni delle Pubbliche Amministrazioni italiane.

Un convegno organizzato qualche settimana fa da una sigla sindacale in seguito all’attacco ransomware che ha colpito la ASL1 Abruzzo, dal titolo “La PA nel mirino degli hacker“[1], mi ha stimolato tutta una serie di riflessioni.

La prima è che, finalmente, anche le sigle sindacali e la Politica si stanno accorgendo –o forse è meglio dire che “stanno subendo”– del fenomento degli attacchi informatici, comprendendone le terribili conseguenze in termini di danni ai servizi e di immagine.

Prima di continuare, però, mi sento di pronunciare una grande verità, che per qualcuno potrà sembrare sconvolgente: il cybercrimine non ha preso di mira la PA italiana. E’ la PA italiana che è, semplicemente, uno degli anelli più deboli del contesto cyber nazionale.

Tra gli aspetti che maggiormente contraddistingue il cybercrimine, infatti, c’è l’opportunismo. Si colpisce lì dove le difese sono più deboli. Se poi aggiungiamo anche un ricco piatto di dati personali e riservati, sia per far leva su chi dovrebbe pagare il riscatto che per eventuli terzi interessati, tanto di guadagnato.

Per quanto possa essere moralmente deprecabile, e indubbiamente sotto gli aspetti etici lo è, colpire un ospedale –i 40 ospedali colpiti in 18 mesi ne sono la conferma[2]- dove, sia per cultura aziendale che per scarsità di risorse umane in ambito ICT, le difese sono basse ma il reward di dati è alto, è più semplice che attaccare altre strutture.

Ransomware is one of the prime threats in the health sector (54%), both in the number of incidents but also in its impact on health organisations.

ENISA THREAT LANDSCAPE: HEALTH SECTOR (January 2021 to March 2023)

A questo si aggiunge l’enorme impatto mediatico che, nella popolazione, hanno questi attacchi. Lo abbiamo visto bene con tutti gli strascichi sia politici che giudiziari avvenuti per l’attacco alla ASL1 Aquila, forse il primo caso italiano in cui le potenziali vittime hanno esercitato una pressione fortissima, stimolate anche da una parte della Politica che ha usato l’incidente per fare propaganda, sia sulla Struttura stessa che sulla Regione.

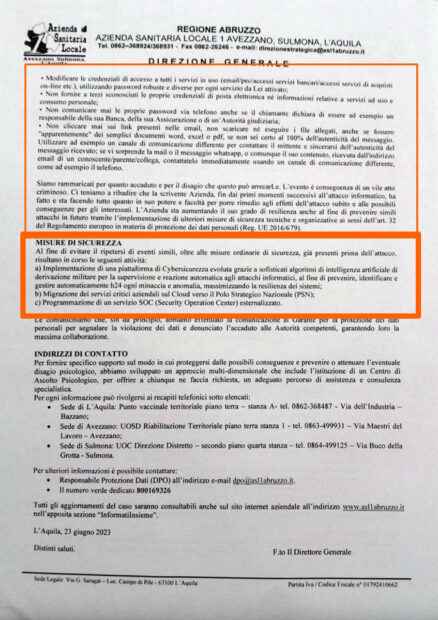

Tra gli aspetti degni di nota, che reputo emblematici della situazione attuale, è il contenuto della lettera che l’Azienda ASL1 Abruzzo ha inviato a tutti i potenziali interessati dall’enorme data breach, dopo la sollecitazione del Garante della privacy Italiano[3].

Dopo i classici suggerimenti “posticci” (“attenzione alle mail che ricevete” e via dicendo…), si passa alle misure di sicurezza messe in atto in seguito all’attacco. Ecco, in nessuna si parla dell’unico elemento che, statistiche alla mano[4], necessita di investimenti importanti per minimizzare gli attacchi: le risorse umane.

Alcune stime parlano di un 80-90% di incidenti informatici riconducibili a errori umani o comportamenti errati del personale.

Cyber security awareness, riconoscere le minacce per imparare a difendersi

Sono sempre i dati a dirci che attacchi come spear phishing, whaling, social engineering possono essere mitigati solamente facendo formazione continua e costante al personale che opera al videoterminale (definizione tanto cara all’obsoleto mondo della PA italiana).

La difesa di un sistema informatico, ormai “sistena nervoso” di ogni realtà aziendale/istituzionale, è data da tre macroaree: preventiva, reattiva, recupero.

La preventiva è esattamente questo: formazione al personale, per evitare che un banale phishing possa esporre credenziali di accesso alla rete aziendale o altre informazioni critiche. Che la password non sia scritta nel post-it sul monitor o, peggio, alla parete. Che gli schermi siano bloccati prontamente ad ogni assenza dell’operatore e le credenziali degli applicativi non siano “pippopippo” o “12345678“.

I mancati investimenti nel personale delle PA sono per me uno dei grandi misteri della Politica nazionale sulla Pubblica Amministrazione. Che già soffre di mancati turnover, numeri molto inferiori al resto della UE, carichi di lavoro sempre crescenti e una età media irrimediabilmente avanzata, che non favoriscono certo posture digitali adeguate. Fattori a cui, per tutta risposta, le Dirigenze investono in SOC (esterni, per carità!), costosi appliance di sicurezza e piattaforme dalla dubbia utilità ed efficacia. Strumenti che, per quanto intelligenti e “automatizzabili”, avranno sempre bisogno di personale umano per stabilire se quegli alert sono segno di un attacco oppure no. Personale la cui efficacia è data sia dal know-how che dalla conoscenza del contesto di riferimento.

Pensare, come temo, che una Agenzia Cyber Nazionale (ACN) possa, per quanto brava ed efficace, sopperire alle gravissime carenze del “fattore H” (Human) delle oltre 20.000 PA nazionali lo trovo, e penso di non sbagliarmi, del tutto illusorio.

Qualcuno potrà pensare che la migrazione al cloud aiuterà anche sotto questo fattore. Sul tema non ho risposte certe ma inviterei ad avere prudenza e a non credere troppo alle soluzioni magiche: non solo il cloud, come tutti gli altri ambiti informatici, soffre di potenziali vunerabilità ma, pensando non tanto all’infrastruttura quanto ai dati, che sono il vero “tesoro” a cui i cybercriminali puntano, temo che quasiasi punto di accesso ad essi possa permetterne l’esfiltrazione fraudolenta.

Chiaramente i tempi sono abbastanza maturi per abbandonare definitivamente la figura dell’amministrativo un po’ smanettone che gestiva il server nel sottoscala o, peggio, ospitava applicativi istituzionali sul proprio desktop, mettendone a repentaglio la sicurezza e l’integrità. Ma penso anche che i tempi sono maturi per una vera e propria campagna di reclutamento di figure ICT dedicate alla gestione non solo delle piattaforme dove sono ospitati i dati ma delle infrastrutture stesse, che presenti in ogni PA del territorio, certo non possono essere abbandonate a sé stesse. Figure che non possono più essere accorpate agli amministrativi, perché i tempi in cui saper cambiare un alimentatore a un PC per essere considerati “esperti” sono ormai abbondantemente finiti: servono figure verticali dedicate a diversi aspetti del mondo digitale, la cui più importante e urgente è sicuramente quella del CISO (Chief Information Security Officer)[5]. Che deve, a mia modesta visione e come già in molte aziende è presente, esercitare una efficace azione di coordinamento interdisciplinare (la cybersecurity non è parte dell’ICT, mettetevelo in testa!) e supervisionare processi e infrastrutture, così come la formazione, con poteri e budget adeguati.

Il CISO non può e non deve essere l’RTD, la figura prevista dal CAD all’art. 17 e deputata a tutta una serie di responsabilità, inclusa la sicurezza informatica. Una figura che, come già sottolineato nella più volte citata commissione di inchiesta Parlamentare[6], non ha saputo imprimere, per tutta una serie di motivi tra cui ristrettezze di budget e scarsa consapevolezza, alla PA la necessaria spinta.

Le pubbliche amministrazioni, nella grande maggioranza dei casi, approcciano il tema del digitale in modo episodico e non organico. Sicuramente non strategico e non prioritario.

Relazione della commissione parlamentare d’inchiesta sulla digitalizzazione e l’innovazione della

PA

Una visione impossibile da realizzare, in Italia?

Forse. Certo è che la mancanza di competenze specialistiche, da più parti denunciata, non favorisce evoluzioni positive in questo settore. A cui chiaramente si aggiunge la scarsa attrattività della PA, sia per stipendi –decisamente inferiori alla media garantite dal privato– che per organizzazione –le continue “picconate” al lavoro agile, ad esempio-.

E’ quindi una naturale conseguenza il susseguirsi di attacchi rivolti alla PA italiana, nosocomi inclusi. Una triste campagna che temo non vedrà un lieto fine, almeno non ne breve periodo.

Del resto, però, se le strategie adottate sono palesemente fallimentari, come potersi aspettare qualcosa di diverso?

[1] La Pa nel mirino degli hacker, il convegno a L’Aquila della Uil[2] Attacchi hacker, in 18 mesi colpiti 40 ospedali italiani

[3] Garante Privacy alla Asl 1 Abruzzo: 15 giorni per comunicare il data breach agli interessati

[4] Cyber security awareness, riconoscere le minacce per imparare a difendersi

[5] What Is a CISO?

[6] Relazione della commissione parlamentare d’inchiesta sulla digitalizzazione e l’innovazione della PA