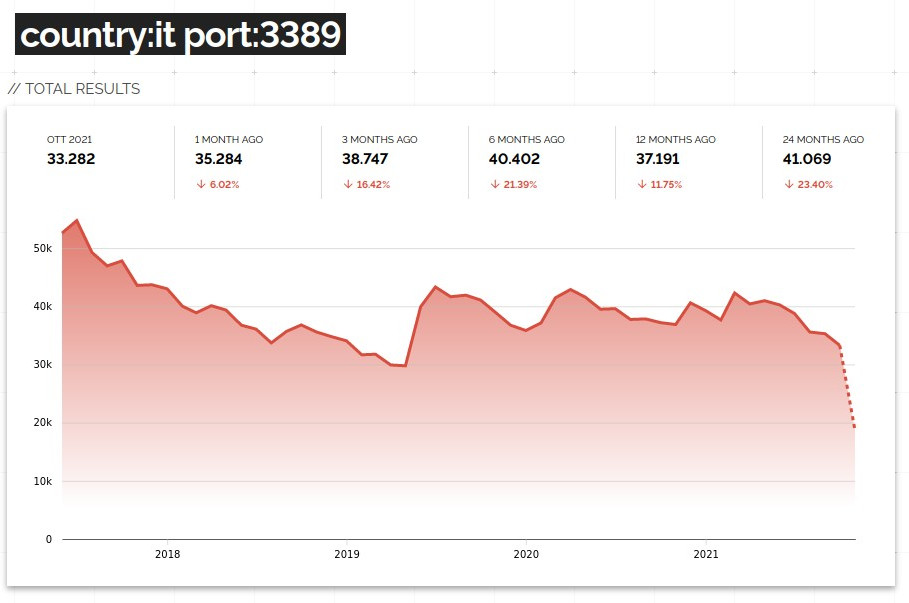

TL;DR Ancora oggi, nel 2021, oltre 33.000 nodi italiani espongono in rete servizi critici come RDP. Nell’elenco delle strutture potenzialmente vulnerabili attraverso questo vettore di attacco, troviamo aziende ed Enti pubblici.

“Non aprire mai le porte a coloro che le aprono anche senza il tuo permesso.”

Stanislaw Jerzy Lec

Il Remote Desktop Protocol è sicuramente uno degli strumenti più utili per il lavoro da remoto: permette di accedere al proprio PC dell’ufficio da ovunque ci si trovi, purché si abbia una connessione a Internet. Soprattutto negli ultimi due anni quando, causa CoVID19, il lavoro da remoto ha avuto una vera e propria “esplosione”, la diffusione di questo strumento è aumentata moltissimo.

Questa comodità, però, ha un prezzo in termini di sicurezza: esponendo il Vostro desktop di lavoro (o di casa) su Internet, chiunque può –se la password è debole o se state usando una versione vulnerabile– accedervi. Le conseguenze potete immaginarle da soli (e diversi report testimoniano come RDP sia ancora uno dei principali vettori di attacco).

Una delle vulnerabilità più famose del protocollo RDP è la CVE-2019-0708 “BlueKeep” che, scoperta nel maggio 2019, ha colpito una bella fetta delle versioni di Windows attualmente in uso:

- Windows 2000

- Windows Vista

- Windows XP

- Windows 7

- Windows Server 2003

- Windows Server 2003 R2

- Windows Server 2008

- Windows Server 2008 R2

Qualcuno potrebbe chiedersi perché parlo di una vulnerabilità ormai nota e “vecchia” di oltre due anni, solo l’ultima di una serie di problematiche che hanno afflitto il servizio RDP di Windows (ricordate EternalBlue, nel 2017?). Ne parlo perché, anche a distanza di anni e di una serie di problematiche decisamente gravi, l’abitudine di esporre nodi su Internet con RDP aperto e disponibile è ancora purtroppo diffusa.

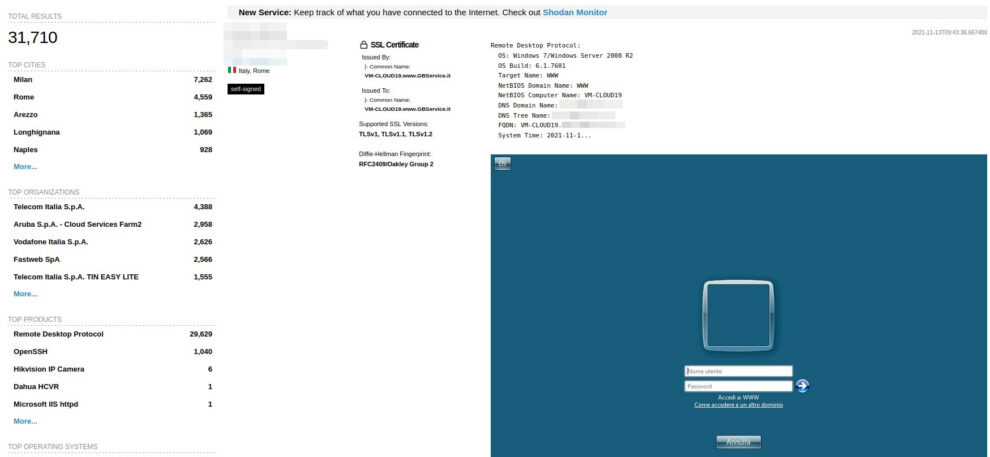

Una veloce ricerca sull’ormai noto portale shodan.io sulla porta TCP 3389 (porta RDP di default) mostra, a oggi in Italia, oltre 33.000 nodi attivi. E, nei risultati mostrati, molti restituiscono anche lo screenshot del desktop.

Se potreste comunque sentirvi sicuri dal vedere la schermata di login, forse dovreste sapere che una ricerca del 2020 di CheckPoint ha evidenziato oltre 20 vulnerabilità sulle tre soluzioni RDP più diffuse:

- mstsc.exe – Microsoft’s built-in RDP client;

- FreeRDP – The most popular and mature open-source RDP client;

- rdesktop – Other and older open-source RDP client;

…a cui ovviamente si aggiunge il sempre valido attacco a “forza bruta”, trend in crescita, dove un attaccante cerca d’indovinare le credenziali di accesso utilizzando, ad esempio, uno dei tanti tools disponibili liberamente in rete (come thc-hydra).

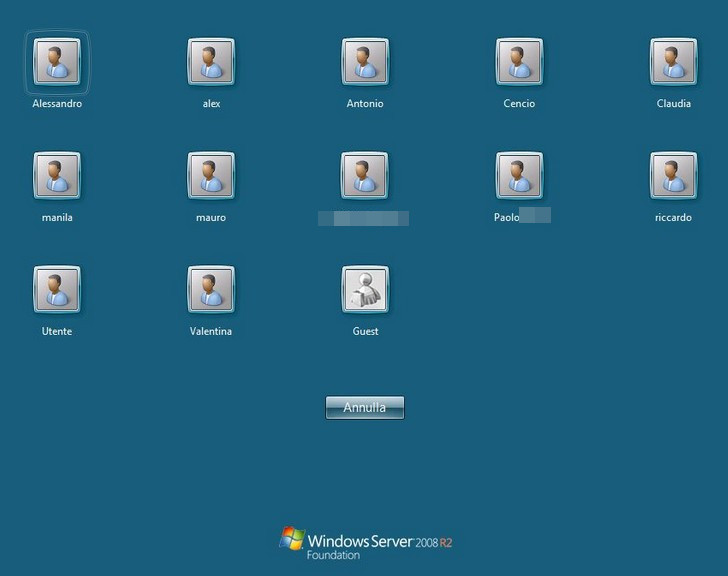

Attacchi facilitati anche dalla diffusione, spesso involontaria, d’informazioni utili proprio da parte della vittima. Lasciare un RDP esposto su Internet che mostra, a chiunque, una schermata contente i nomi utente e altre informazioni utili (dominio, sito…) a realizzare OSINT consente all’attaccante di raccogliere preziosi indizi necessari a realizzare attacchi mirati.

Per un attaccante ottenere queste informazioni è ormai semplicissimo e, grazie alla presenza di portali come shodan.io, non deve neppure più connettersi direttamente ai sistemi della vittima prima di sferrare l’attacco. La fase di ricognizione è ormai stata resa talmente facile che il rischio di essere attaccati è altissimo, così come la probabilità –soprattutto per sistemi che espongono più account utente– di essere violati.

Un attaccante che riuscisse a scoprire le credenziali di anche solo uno di questi account potrebbe accedere sia al sistema che alla rete aziendale (movimenti laterali), esponendo l’intera infrastruttura sia a data breach che all’installazione di software malevoli, come C&C e ransomware.

Purtroppo ho riscontrato che spesso manca proprio la consapevolezza dei rischi, anche tra i tecnici del settore ICT. Così come siamo ormai abituati a chiudere a chiave la porta di casa e assicurarci di aver chiuso correttamente l’auto lasciata al parcheggio, dovremmo abituarci a verificare periodicamente (più l’ICT è critico per il nostro business, più spesso dovremmo verificarlo…) la sicurezza dei nostri sistemi e l’esposizione degli stessi a occhi indiscreti.

Oggigiorno fare questa verifica, almeno superficialmente, è molto facile ed esistono strumenti automatici e gratuiti già pronti che chiunque, con un minimo di competenze informatiche, può effettuare in autonomia.

Come politica generale, è sempre bene ridurre al minimo l’esposizione di servizi su Internet, evitando accuratamente di esporre servizi critici come DBMS (MySQL, MongoDB, MSSQL, EL…), RDP, Telnet, SMB. Per le esigenze di connessione da remoto, meglio puntare su soluzioni VPN che permettono di garantire, se ben configurate e con password adeguatamente robuste, livelli di sicurezza sufficienti.