TL;DR I sistemi ICT del Comune di Ferrara sono rimasti vittime di Rhysida, giovane ransomware gang del panorama cybercriminale internazionale. Molti servizi digitali dell’Amministrazione sono ancora non disponibili, mentre tecnici e specialisti sono al lavoro per il ripristino dell’operatività.

Calda estate anche dal lato del cybercrimine: l’ultima PA vittima del ransomware è il Comune di Ferrara, municipalità di quasi 130.000 abitanti in pianura padana.

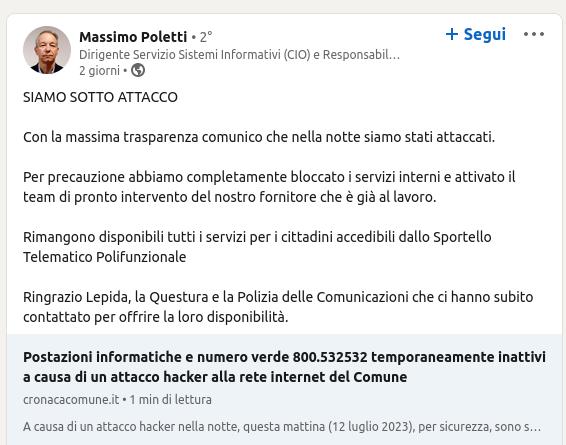

A darne notizia “ufficiale”, oltre al sito web dell’Amministrazione, è proprio il Dirigente dei Sistemi Informativi del Comune di Ferrara, Massimo Poletti, che attraverso il suo profilo LinkedIn scrive un post dal titolo “SIAMO SOTTO ATTACCO”:

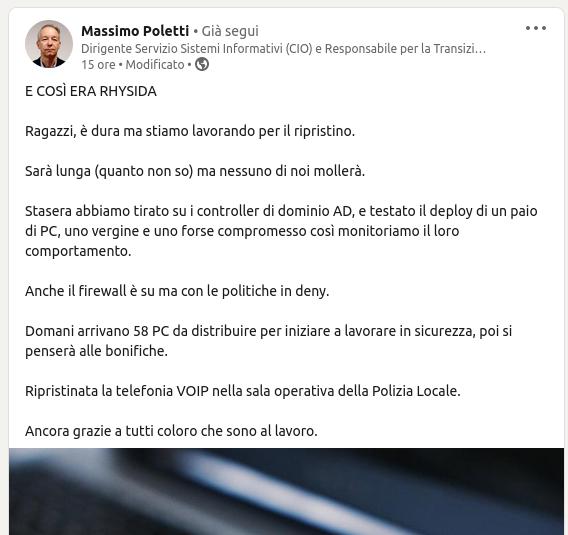

Mi sento peraltro di congratularmi con il Dott. Poletti per la trasparenza con cui sta comunicando con i cittadini in merito all’incidente: seppur una corretta comunicazione pubblica è tra le buone pratiche, non è purtroppo ancora una usanza molto diffusa. Trasparenza e buona comunicazione confermata con un ulteriore post, meno di due giorni dopo, dove conferma che la cybergang criminale responsabile dell’incidente è Rysida:

Anche il Sindaco di Ferrara, Alan Fabbri, ha dato pubblicità all’attacco attraverso i suoi canali social, tra cui Facebook, dove con un lungo post racconta quanto avvenuto:

Ieri vi avevo già sommariamente informato, sul mio canale Telegram, dell’attacco informatico al nostro Comune.

Non avevamo ancora idea del tipo di azione, dell’entità e dei danni perpetrati alle nostre strutture informatiche, ma oggi riesco a darvi sicuramente un quadro più completo della situazione.

Si è trattato di un attacco pesante, distruttivo, mirato e firmato da una cybergang criminale che va sotto il nome di Rhysida, i cui componenti crediamo conoscessero perfettamente sia la nostra infrastruttura digitale comunale che quella della rete regionale Lepida.

Un gruppo di professionisti di altissimo livello, apparso per la prima volta nei forum di settore nella metà di maggio 2023, e che in pochi mesi ha già sottratto dati ad aziende del territorio nazionale e all’Università di Salerno.

Il metodo è semplice: si introducono nel sistema, cifrano file dell’ente con una password, rendendoli di fatto inutilizzabili, cancellano i backup, e attraverso un collegamento non tracciabile nel dark-web, avanzano richieste.

Lo dico subito: noi non scendiamo a patti con i criminali e non avremo alcun dialogo con questi delinquenti. E credo che loro sappiano molto bene che gli Enti non possono farlo.

Per questo motivo ho ragione di credere, in via del tutto personale, che si sia trattato di un attacco ben studiato al fine di indebolire l’immagine del nostro Comune, tentando di paralizzare parte dell’attività amministrativa e dei servizi ai cittadini.

Tutte le piste sono aperte e pertanto non escludo complici, o magari aziende che in passato hanno avuto le chiavi e le conoscenze dei nostri sistemi.

Nel pomeriggio abbiamo formalizzato la denuncia presso la Polizia Postale con cui siamo stati in contatto sin dalle prime ore dell’attacco. Attualmente al lavoro abbiamo una squadra di professionisti composta dagli informatici del Comune e da quelli dell’azienda appaltatrice di assistenza sistemistica (Vem) che ha una propria specifica unità di sicurezza informatica (Certego).

Durante questa fase transitoria opereremo con singole connessioni private, sicure per ciascun settore. Molto più complesso invece dirvi quando riusciremo a completare tutte le operazioni di bonifica e a ripristinare i servizi, dal momento che l’intera struttura dei server fisici è stata cifrata.

I tecnici in un primo momento hanno provveduto immediatamente a disinnescare la rete interna per ridurre i danni, poi hanno iniziato ad approfondire lo stato dei file, dei servizi e delle macchine compromesse.

Risultano intaccati anche i backup su sistema regionale Lepida, fatto che dimostra il livello di sofisticatezza dell’attacco. Salvo invece il cloud, il sistema su cui - con specifici investimenti - abbiamo iniziato a migrare gli applicativi comunali.

Abbiamo già provveduto ad inviare una prima relazione al Garante della Privacy, nell’attesa di terminare il monitoraggio sullo stato dei dati. Oltre al numero verde Urp, anche il numero della polizia locale 0532.418600 (viaggiando su sistema VOIP, che utilizza la rete informatica) è ad oggi inattivo, ma sarà tra i primi ad essere ripristinati.

Ringrazio chi, giorno e notte, sta lavorando per il progressivo ritorno alla normalità. Sono sicuro che i cittadini potranno comprendere, in questi giorni, le difficoltà a fornire risposte con l’operatività consueta.

Con i professionisti in campo, che ringrazio, stiamo facendo e faremo oltre il possibile per il ripristino nel più breve tempo possibile.

Vi aggiornerò di volta in volta sulla riattivazione dei servizi.

Stando a quanto riportato dalla testata online ESTENSE.COM, anche il backup su Lepida, la società in-house regionale che fornisce servizi ICT, è stato “intaccato”. La squadra di professionisti conferma purtroppo che “l’intera infrastruttura dei server fisici è stata cifrata” e che ci vorranno alcuni giorni per il ritorno alla completa operatività.

Rhysida è una ransomware gang recente, di cui si ha notizia a partire da Maggio 2023. Il loro DLS, Data Leak Site, è sulla rete TOR e al momento le vittime presenti nel loro archivio “pubblico” sono 22.

Tra le vittime italiane risulterebbero la Fassi Gru S.p.A., attaccata presumibilmente a fine giugno, il BM GROUP POLYTEC S.p.A attaccato a inizio luglio e la casa editrice romana Città Nuova, i cui dati sono attualmente messi all’asta per 5 BTC (circa 140.000€). Alcuni rumors attribuiscono a questa gang anche un incidente avvenuto all’Università di Salerno.

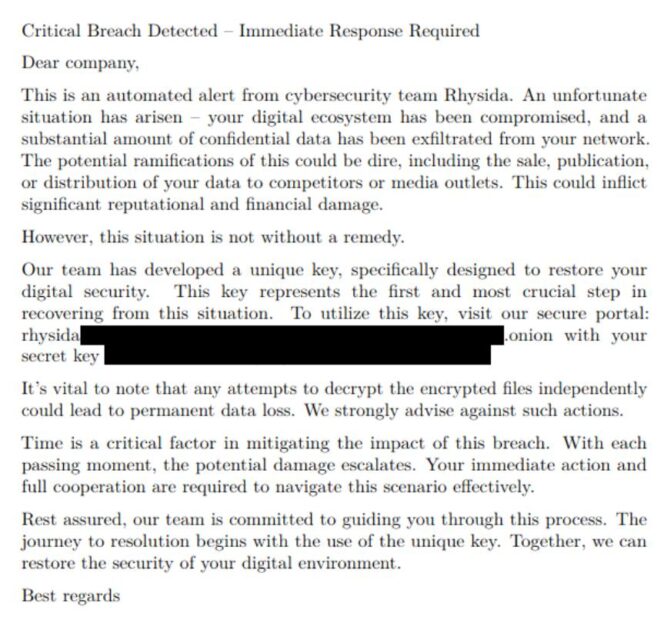

A quanto si apprende da MalwareHuntingTeam su Twitter, in seguito all’attacco la gang invia un “automated alert from cybersecurity team Rhysida”, dove invita le vittime a mettersi in contatto per il recupero dei dati (chiaramente dietro pagamento del riscatto).

Il pagamento talvolta evita anche la pubblicazione online dei dati esfiltrati, ma chiaramente è tutto basato sulla fiducia di una gang cybercriminale anonima. E’ probabilmente questo uno degli elementi più critici di ogni attacco, poiché tra i dati esfiltrati possono esserci informazioni riservate, dati personali e altre informazioni che possono avere conseguenze anche importanti per “i diritti e le libertà degli interessati”.

Come abbiamo già sottolineato qualche giorno addietro, gli attacchi verso le PA sono in costante aumento, probabilmente perché la capacità di reazione e di prevenzione, in particolare in ambito ICT, è molto più lenta rispetto alle realtà private. Il successo degli attacchi sottolinea ancora una volta, l’urgenza di intervenire in modo sistemico e capillare in tutte le PA italiane, con personale, fondi e competenze adeguate al contesto contemporaneo.