“Io non risolvo i miei problemi.

Correggo i miei pensieri.

E i miei problemi si risolvono da soli.”

Louise Hay

“I servizi digitali erogati dalla Pubblica Amministrazione sono cruciali per il funzionamento del sistema Paese”. Inizia così l’articolo del CERT di AgID in merito al “Monitoraggio sul corretto utilizzo del protocollo HTTPS e dei livelli di aggiornamento delle versioni dei CMS nei portali Istituzionali della PA“. Un monitoraggio i cui risultati lasciano molto perplessi e preoccupati: su 21.682 portali Istituzionali sottoposti a monitoraggio, solo 20.018 domini sono risultati raggiungibili. Il 67% di questi, ben 13297, ha “gravi problemi di sicurezza” e il 22% ha problemi di configurazione. Solo il 9%, 1766 domini, è “sufficientemente sicuro”. Stendiamo un velo pietoso su quei 445 siti web che non hanno implementato la connessione sicura via HTTPS.

Nell’elenco dei siti web analizzati dal CERT, disponibile nella sezione OpenData del portale indicepa.gov.it, figurano enti, scuole, ordini professionali, aziende ospedaliere, camere di commercio, ASP, unioni di comuni… e preoccupa non poco il pensiero che i dati dei cittadini possano essere in pericolo a causa di errori o mancati aggiornamenti e manutenzioni ai siti web di queste Amministrazioni. O che questi portali, lasciate alla mercé di criminali senza scrupoli, possano essere utilizzate come piattaforme di lancio per attacchi verso altri siti web.

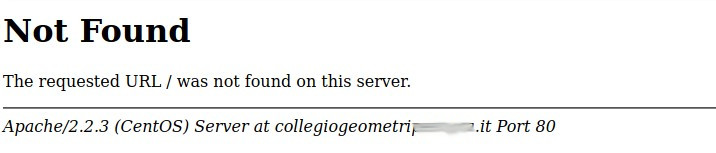

Giusto per fare qualche verifica, ho preso un indirizzo a caso tra gli oltre 20000 siti web istituzionali presenti nella lista. È il sito web di riferimento per un collegio professionale, che però risponde con tutt’altro:

Imbarazzante. Anche perché la svista di non aver rinnovato il nome a dominio arriva dopo che il sito web, almeno così dice archive.org, è in “Not found” almeno da Agosto 2019.

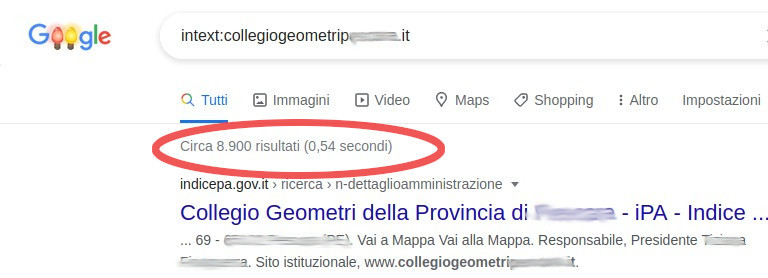

Se qualcuno potrebbe essere preso dalla tentazione di derubricare la vicenda come banale, forse una ricerca su Google usando il dork “intext:collegiogeometri[XXXXXX].it“, che risponde con oltre 8000 riferimenti a questo portale, potrebbe far cambiare opinione.

Questo è giusto un esempio, neppure dei più gravi: in questo caso, al massimo, c’è un problema di “immagine” per l’istituzione.

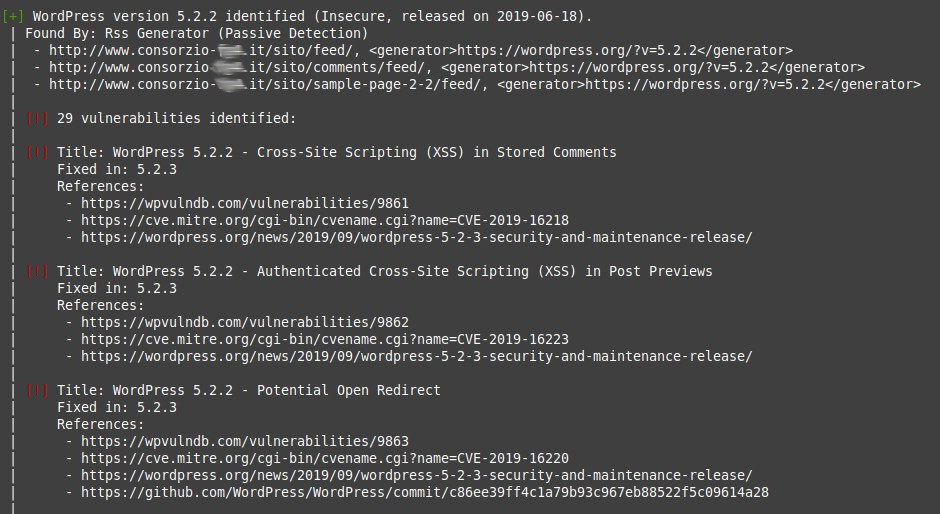

Dall’elenco prendo un altro sito web istituzionale a caso, quello di un Ente Consorzio di Bonifica del meridione. Un bel sito web, graficamente ben fatto e curato, basato su CMS WordPress. L’hosting è su Aruba, quindi mi accontento di una banale scansione con wpscan. Il risultato non è incoraggiante:

Le vulnerabilità presenti nei componenti di WordPress non aggiornati, a iniziare dal core, sono ben 32. Più altri plugins non aggiornati ma che, al momento, non presentano problematiche di sicurezza note. Per un attaccante malintenzionato, c’è davvero solo l’imbarazzo della scelta: un attacco può portare a un defacement del sito, con conseguenze sull’immagine dell’istituzione, una esfiltrazione di dati (con potenziali conseguenze per la privacy) o l’installazione di software malevolo, come una webshell, per poter usare il server come trampolino di lancio per altri attacchi o per la diffusione di software malevolo, spam o phishing.

Cade l’occhio su un altro sito web, di un Ordine professionale di Novara. Anche questo ospitato su Aruba. Ma anche questo è basato su CMS WordPress, quindi controllo con wpscan (che, lo ricordo, fa solo controlli passivi sulle versioni dei componenti installati) e trovo ben 11 vulnerabilità critiche sui componenti aggiuntivi (“plugins“) non aggiornati. Idem come sopra.

Alla fine, su 6 siti web presi casualmente dalla lista, 2 erano off-line, 3 vulnerabili e solo 1 a posto (quantomeno a una verifica superficiale).

In tutta sincerità, né il risultato della ricerca del CERT AgID nè la mia personalissima e molto limitata verifica mi hanno sorpreso. Da anni le PA italiane soffrono di carenza di personale e di expertise, scarsa motivazione dovuta anche all’assenza di percorsi formativi mirati e incentivi economici adeguati, pochissima meritocrazia ed età media elevata. Fattori che, anche nel settore fortemente dinamico e competitivo della sicurezza informatica, spesso non perdonano.

Mantenere un sito web dinamico, che sia basato su WordPress o su un altro CMS, è molto più oneroso (in termini di tempo) e difficile di quanto si possa pensare. WordPress, il CMS in assoluto più diffuso sul web (oltre il 60% dei siti web), è molto semplice da installare, configurare e usare. Questo però significa anche essere la piattaforma maggiormente presa di mira dai criminali, sempre alla ricerca di siti web vulnerabili da utilizzare per i loro scopi criminosi.

Inoltre, almeno per quanto riguarda WordPress, un importante fattore critico sono i plugins: componenti aggiuntivi che aumentano la superficie d’attacco della piattaforma a causa delle loro potenziali vulnerabilità. È fondamentale quindi avere una cura quasi quotidiana dei propri siti web basati su WordPress, mantenendo tutti i componenti aggiornati e limitando al minimo necessario l’esposizione delle informazioni e dei plugins. Cercare su un motore di ricerca “hardening WordPress” può fornirvi alcune risorse utili a migliorare la sicurezza del vostro sito. Per i più pigri, c’è sempre la staticizzazione. Comunque, se non avete competenze sistemistiche, affidarvi ad un professionista vi costerà sempre meno di dover subire un data breach o un imbarazzante defacement del vostro sito web. Se non di peggio.

Concludendo, vedremo se l’indagine del CERT avrò qualche ricaduta positiva nella PA nostrana, attraverso investimenti nel settore ICT e nella formazione al personale deputato al mantenimento dei sistemi informatici, nel know-how interno alle singole amministrazioni e nella creazione di processi e procedure specifiche per la sicurezza informatica. Al momento abbiamo visto solo tante buone intenzioni, difficilmente tradotte in azioni concrete. Speriamo di non fare come gli struzzi.