“Si può comprare il tempo e il lavoro di una persona, ma non si può comprare il suo entusiasmo, impegno e passione. Queste cose vanno guadagnate.”

Jeffrey Fry

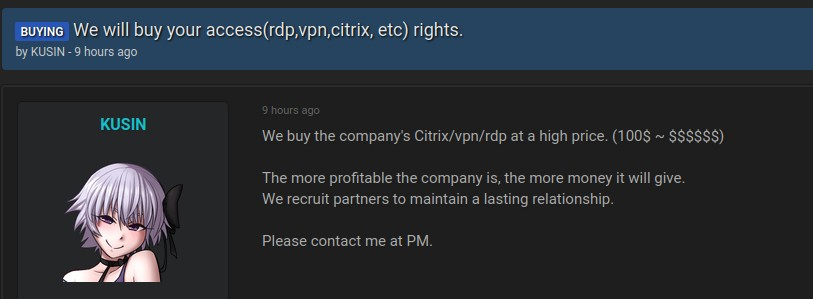

Perché faticare e investire tempo e denaro in campagne di phishing, attacchi di social engineering e sviluppo di app malevole per carpire le credenziali degli utenti quando si possono acquistare direttamente da loro?

L’ultima tendenza dei cybercriminali, che va a braccetto con l’esponenziale aumento degli attacchi ransomware, sembra essere l’acquisto delle credenziali di accesso alle reti aziendali direttamente dai dipendenti.

L’accesso alla Rete aziendale può essere una vera miniera d’oro, soprattutto se l’azienda è particolarmente nota, se i dati che gestisce sono interessanti e, ancor di più, se mancano adeguate politiche di business continuity e disaster recovery. E un dipendente infedele o rancoroso potrebbe approfittare d’interessanti offerte economiche in cambio della cessione delle “chiavi” per accedervi.

Un attacco ransomware, portato avanti accedendo direttamente alla Rete aziendale, può fruttare anche milioni di dollari e causare perdite importanti alla vittima, sia per l’interruzione dei servizi che per la diffusione (usata come strumento di estorsione) dei dati sottratti (pensate ad esempio alle conseguenze per una PA o un ospedale…).

Nel migliore dei casi, la vittima potrebbe recuperare operatività velocemente usando i backup (se non compromessi, come la vicenda di Regione Lazio insegna), minimizzando i danni da interruzione dell’operatività dei sistemi: tuttavia, anche in questo caso, la sottrazione di preziosi dati (segreti industriali, credenziali, documenti…) potrebbe avere comunque conseguenze molto gravi.

Complice la diffusione del lavoro da remoto (il c.d. “smart working“, che di smart non ha niente ma è, tuttalpiù, “lavoro agile“…), le reti aziendali si trovano esposte a questo rischio più che nel passato. Talvolta affidandosi a soluzioni casalinghe, non adeguatamente sicure oppure non aggiornate (ricordate la vicenda della VPS SSL Fortinet, che nelle versioni più vecchie soffriva di un bug critico?), senza valutazione dei rischi, adeguata segmentazione della rete, gestione dei criteri e permessi di accesso (quante realtà, ancora oggi, assegnano agli utenti privilegi sovrabbondanti rispetto alle reali esigenze?) e strumenti di monitoraggio adeguatamente configurati e presidiati.

In una azienda o istituzione, le credenziali di un utente/collaboratore possono dare accesso:

- posta elettronica aziendale, contenente documenti riservati, informazioni confidenziali, permettere il recupero di credenziali delle piattaforme aziendali e inviare messaggi a colleghi e/o collaboratori;

- file server aziendale, contenente documenti e materiale riservato;

- attraverso la VPN, accesso alla Rete aziendale che, se non adeguatamente protetta e segmentata, permette a un attaccante di colpire direttamente i sistemi aziendali non protetti o accessibili attraverso le medesime credenziali usate per l’attacco;

- piattaforme di collaboration/gestione aziendale, dove accedere a documenti riservati sia di natura personale che economica, come fatture, buste paghe, certificati medici…

Negli ultimi tempi, soprattutto con l’inizio della pandemia di CoVID19, la tendenza è stata quella di dare la colpa al “lavoro da remoto”, per sviare l’attenzione da quelle che sono le reali, e precise, responsabilità che ogni imprenditore o dirigente dovrebbe assumersi in merito all’utilizzo dei dati e delle apparecchiature aziendali. Ancora oggi la sicurezza informatica viene considerata un costo e una “scocciatura“, non valutando adeguatamente le reali conseguenze (e relativi costi) di un attacco informatico.

Vorrei, ancora una volta, ricordarlo: il primo strumento di difesa sta nella consapevolezza e la formazione di adeguate competenze per chi lavora con i dati e i sistemi ICT aziendali.

Nelle aziende dove la cybersecurity è presa sul serio, oltre ad avere personale specializzato e budget adeguato, a tutto il personale vengono effettuati briefing formativi a cadenza periodica (3/6 mesi), fatte sottoscrivere e accettate policy aziendali in merito all’uso dei dati e della strumentazione informatica, implementate procedure e protocolli per rispondere agli incidenti.

In assenza di un adeguato enforcement, lo stagista di turno che non ha piena consapevolezza né del valore né delle conseguenze (anche penali!), potrebbe essere tentato di vendere per qualche centinaio di euro a spietati cybercriminali le sue credenziali di accesso, bypassando qualsiasi costoso appliance di sicurezza l’azienda abbia acquistato.

L’accesso da remoto alla Rete aziendale andrebbe considerato come le chiavi del portone o del cancello per entrare in azienda, a cui aggiungere l’aggravante che chiunque, ovunque nel mondo, potrebbe accedervi in qualsiasi momento: le dareste davvero a chiunque in modo superficiale? E chi accetterebbe, per comodità (perché le password e i codici OTP sono, ancora oggi, spesso considerati “una scocciatura”), di non chiudere a chiave o di non mettere alcun cancello?

Esistono soluzioni tecniche per mitigare il rischio che la perdita di esclusività di credenziali possa causare danni, ad esempio soluzioni di autenticazione a più fattori, ma un attaccante ben motivato (e lo abbiamo visto con il furto di credenziali per l’accesso agli home banking) potrebbe tranquillamente superare anche questa misura di sicurezza. La soluzione migliore, a mio modesto parere, rimane sempre quella di organizzare efficacemente la Rete aziendale e l’accesso alle risorse, limitandone all’indispensabile e monitorando costantemente le attività, anche attraverso strumenti proattivi capaci di individuare, e bloccare, eventuali operazioni anomalie (es. accessi a orari non usuali o da IP/Paesi non ordinari).

Sono pienamente consapevole che attuare policy di sicurezza adeguate costa tempo e denaro. Ma ormai dovrebbe essere chiaro che non attuarle, o attuarle male, ha un costo spesso molto superiore.