TL;DR Il profilo Twitter ufficiale del consolato americano di Milano ha subito una intrusione non autorizzata, con la pubblicazione di un tweet politicamente controverso. Proviamo a fare alcune ipotesi su cosa potrebbe essere accaduto e come difendersi da questo tipo di attacchi.

Alle ore 2:11 della mattina del 27 febbraio 2023 sul profilo twitter ufficiale del Consolato US di Milano viene pubblicata una immagine della bandiera ucraina che nasconde una svastica e la scritta “We all know the truth!“, seguito dal simbolo della bandiera italiana.

seguito da tutta una serie di tweet di risposta, sempre dal medesimo account:

In my native country, soldiers tie people to poles, taking off their underpants, for speaking Russian. Is this normal? Isn't this fascism, not Nazism? What if you were banned from speaking your native language? It seems that we are going back to the distant past. Do you remember the name of the one who destroyed the Jews and forbade them to speak their native language? Я говорю по-русски. Я украинец. Моя страна сегодня тонет в грязи, отрицая свое прошлое, меняя одну человеческую жизнь на три бакса. Я люблю Україну. Але, здається вона тоне в купі лайна. #Скрябін English translation: I speak Russian. I am Ukrainian. My country is sinking into the mud today, denying its past, changing one human life by three bucks. I love Ukraine. But the Ukraine seems to be drowning in a pile of shit. #Scriabin

I tweet risultano essere stati cancellati, come è normale, qualche ora dopo, anche se archive.org ha memorizzato il tutto.

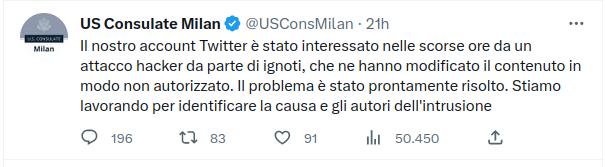

L’attacco viene confermato, poche ore dopo, dallo stesso profilo Twitter:

Nello scenario della cyber-war, che affianca le tradizionali operazioni militari sul campo, azioni di questo tipo sono tese essenzialmente a colpire la reputazione del potenziale avversario.

Ma come può essere accaduta una cosa simile?

Possiamo solamente fare delle ipotesi, poiché a stabilire la causa di quanto accaduto saranno, nel caso, le autorità che immagino abbiano già avviato le doverose indagini.

Volendo però tentare di imparare qualcosa da questi attacchi, proviamo a fare una libera speculazione sull’accaduto.

Una delle ipotesi più probabili è che le credenziali di accesso al profilo Twitter siano state in qualche modo trafugate: abbiamo visto come l’ondata di malware infostealer abbia causato l’esposizione di migliaia di credenziali, tra cui potrebbero esserci state anche queste. In questi casi aiuta aver attivato sul proprio profilo l’autenticazione a più fattori (MFA/2FA), che quantomeno evita l’accesso in seguito a un banale furto della coppia username e password.

Come insegna uno dei testi di riferimento della comunità hacker, “L’arte dell’inganno” di Kevin Mitnick, anche gli attacchi di ingegneria sociale potrebbero aver permesso di portare a segno l’attacco: una mail di spear-phishing “che sembrava proprio provenire da Twitter!” ha portato l’ignaro dipendente a inserire le credenziali su una pagina di login farlocca?

Per ultimo, l’insider threat, il dipendente rancoroso che, conoscendo le credenziali di accesso al profilo (o magari avendole apprese perché appuntate su un post-it…), le ha sfruttate per questo attacco (o rivendute a terzi).

Uno dei problemi degli account ufficiali, generalmente, è che sono gestiti da più persone (spesso ufficio stampa/comunicazione) e quindi le misure di sicurezza come MFA/2FA, che avrebbero aiutato a mitigare queste tipologie di attacco, sono disabilitate volutamente perché “scomode”.

Il mio personale suggerimento è quello di individuare un gruppo di persone ristretto, dotato di un account email e utenza mobile ad-hoc per queste necessità, dove attivare la MFA e poter mantenere uno stretto controllo di chi vi accede e quando, anche attraverso un registro. Anche le credenziali devono essere sicure, uniche e cambiate periodicamente.

Soprattutto per profili politicamente esposti, dove l’impatto di un attacco è comunque un evento significativo, queste misure di sicurezza assumono una rilevanza ancora più critica e la custodia delle credenziali di accesso è un elemento cruciale per impedirne utilizzi non autorizzati.