“In guerra la massima ‘la sicurezza innanzi tutto’ porta diritto alla rovina.”

Sir Winston Churchill

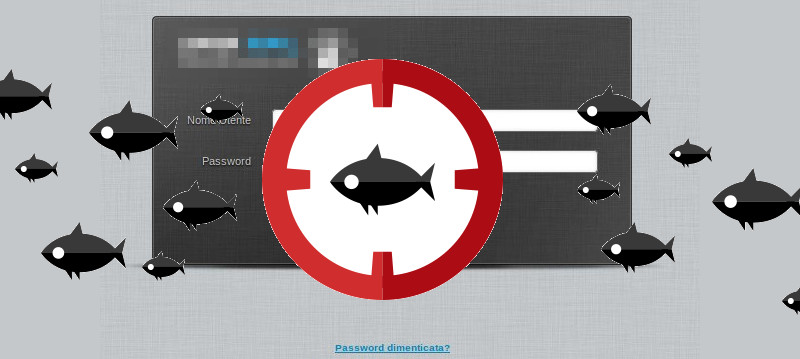

Nei giorni scorsi ho ricevuto l’ennesima mail di phishing, firmata da un fantomatico “Responsabile della protezione dei dati”, che oltre a invitarmi a verificare “che il tuo computer sia privo di virus” (hanno sempre un gran senso dello humor, questi phisher!), chiedeva di accedere alla webmail aziendale attraverso il link gentilmente fornito.

Come è ormai mia abitudine, vado subito a vedere dove porta e scopro un clone, davvero ben fatto, della webmail ufficiale dell’azienda “vittima” del phishing in oggetto.

Noto, tra le altre cose, una interessante novità: la validità del certificato SSL, dimostrata dal “lucchettino verde” alla sinistra dell’URL. Niente di strano, in effetti il certificato SSL incluso verificava l’URL indicato:

L‘URL, ovviamente, non è quello ufficiale ma solo una sua “brutta copia” realizzata ad arte per rubare le credenziali dei malcapitati che cadono nel tranello. Che magari, tratti in inganno dalla mail (neanche troppo verosimile) e dal “lucchettino verde“, non vedono che l’URL della pagina in questione è solo simile – ma neanche troppo – a quello ufficiale.

Per chi si stesse chiedendo come mai c’è il “lucchettino verde” pur essendo un sito malevolo, conviene chiarire che la validità di un certificato SSL non ha niente a che fare con i contenuti del sito stesso: certifica semplicemente che un sito web è stato “verificato”/”certificato” da una autorità di terze parti e che il traffico tra noi e quel server è cifrato.

E’ perfettamente lecito, anche se sicuramente discutibile, che un sito contenente un form realizzato all’unico scopo di rubare credenziali abbia un certificato SSL valido: sta a noi, utenti, verificare che la URL sia quella effettiva e non una brutta imitazione.