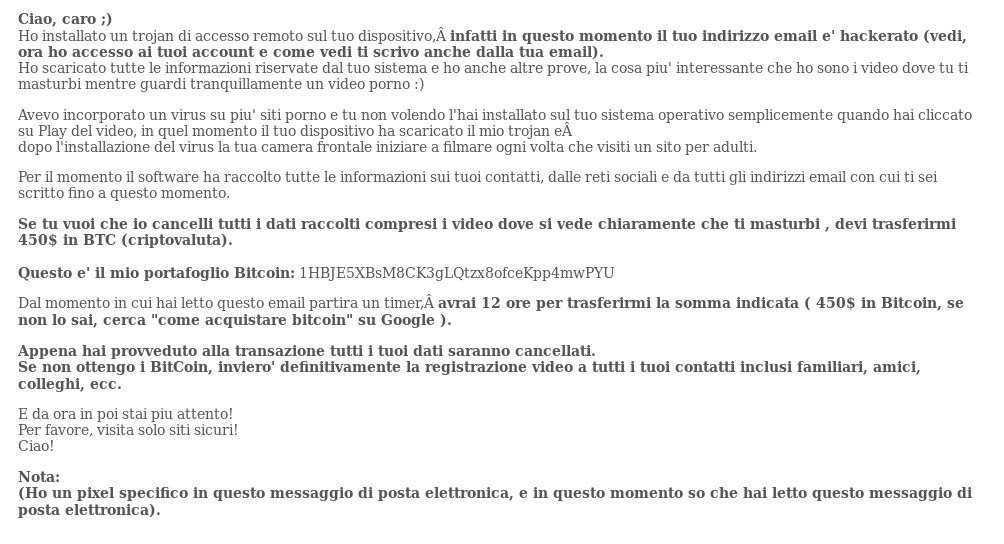

Sta circolando una nuova versione della ormai famosa mail di scamming (“Avevo incorporato un virus sul sito porno”: come ti spavento via e-mail per rubarti soldi), sempre con il medesimo indirizzo e-mail del destinatario (il malintenzionato “simula” così di aver violato la tua casella di posta elettronica) che, oltre ad avere un indirizzo del portafoglio Bitcoin diverso dalla precedente versione (1HBJE5XBsM8CK3gLQtzx8ofceKpp4mwPYU), include alcune novità come l’aver indicato che “Ho un pixel specifico in questo messaggio di posta elettronica, e in questo momento so che hai letto questo messaggio di posta elettronica“.

Ovviamente è tutto fasullo, pertanto non fatevi fregare. L’analisi degli header della e-mail rivela che è stata inviata da:

| IP: | 217.61.96.210 |

|---|---|

| Hostname: | host210-96-61-217.static.arubacloud.com |

| ISP: | Aruba Business S.R.L. |

| Lat Lng: | 48.9333×2.3667 |

La tecnica del “pixel”

Vale la pena spendere due parole su questa ultima riga, per spiegare velocemente una tecnica realmente usata, quella del “pixel”, per tracciare l’IP dell’utente che legge una certa e-mail.

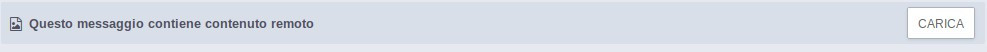

Premetto subito che, analizzando il sorgente della e-mail incriminata, non c’è traccia di alcun “pixel”, quindi state tranquilli e non temete. In ogni caso è sempre buona norma non usare, per leggere le e-mail, client di posta che effettuano il rendering completo dell’HTML, caricamento delle immagini incluso: è in questi casi che la tecnica del “pixel” ha effetto, così come quando abilitiamo il caricamento delle immagini remote.

La tecnica del pixel, che altro non è che l’inclusione di una immagine (grande un solo pixel, per passare inosservata) caricata da remoto nel codice HTML di una e-mail. Qualcosa tipo:

<img src="http://server.remoto/pixel.png" />

o simile, che nel momento in cui viene “caricato” da remoto, invia al server.remoto il nostro IP e molte altre informazioni.

Per questo motivo è importante disabilitare il caricamento automatico delle immagini remote: la comunicazione del Vs IP può esporvi ad attacchi ancora più invasivi e, comunque, rivela al malintenzionato la Vs posizione attuale.