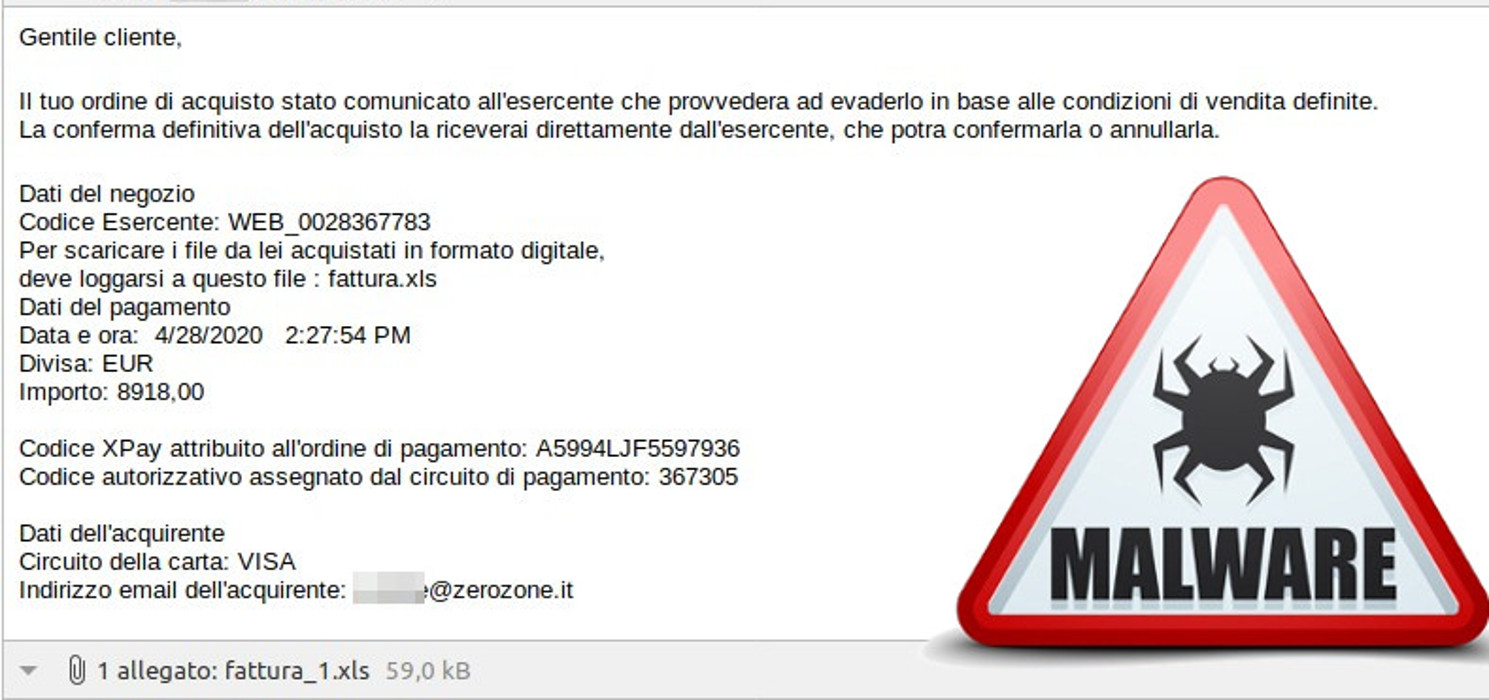

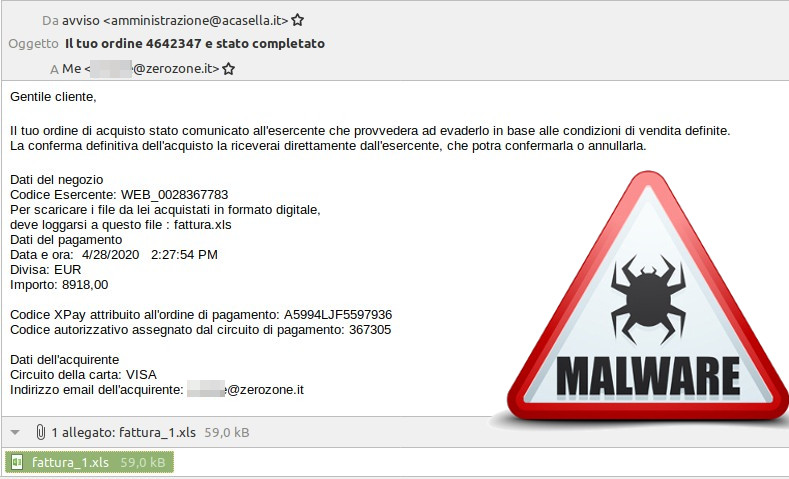

Sta circolando una mail malevola, con oggetto “Il tuo ordine 4642347 e stato completato” (o similare), contenente un allegato “fattura_1.xsl” che, in realtà, contiene un trojan/dropper (come verificato sul portale VirusTotal).

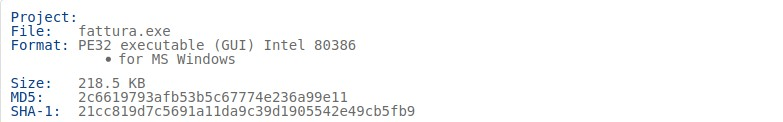

La macro contenuta nel file effettua il download del file malevolo http://gstat.dondyablo.com/fattura.exe (223744 bytes, MD5: 2c6619793afb53b5c67774e236a99e11).

È necessario fare particolare attenzione poiché al momento non tutti gli engine antivirus sembrano in grado d’identificare correttamente la minaccia.

Il file fattura.exe risulterebbe essere una versione del più famoso Gozi. Analisi più dettagliata su Virustotal.

Questo articolo è stato visto 33 volte (Oggi 1 visite)

Hai trovato utile questo articolo?

Il tuo feedback è importante!