“Ognuno di noi è una luna: ha un lato oscuro che non mostra mai a nessuno.”

Mark Twain

Conosciamo tutti la Rete. Quantomeno, ci illudiamo di conoscerla. Tendiamo a credere che i grandi motori di ricerca, come Google, abbiano la capacità di raggiungere e indicizzare qualsiasi nuovo nodo si affacci nel grande oceano virtuale di Internet. La realtà è ben diversa. Al di là di quei siti web che non vogliono farsi indicizzare (o almeno ci credono), esiste una ampia fetta di Rete sconosciuta ai motori di ricerca.

Chiariamo immediatamente una dibattuta questione terminologica:

- Deep web – the portion of the Internet that is hidden from conventional search engines, as by encryption; the aggregate of unindexed websites.

- Dark web – the portion of the Internet that is intentionally hidden from search engines, uses masked IP addresses, and is accessible only with a special web browser: part of the deep web.

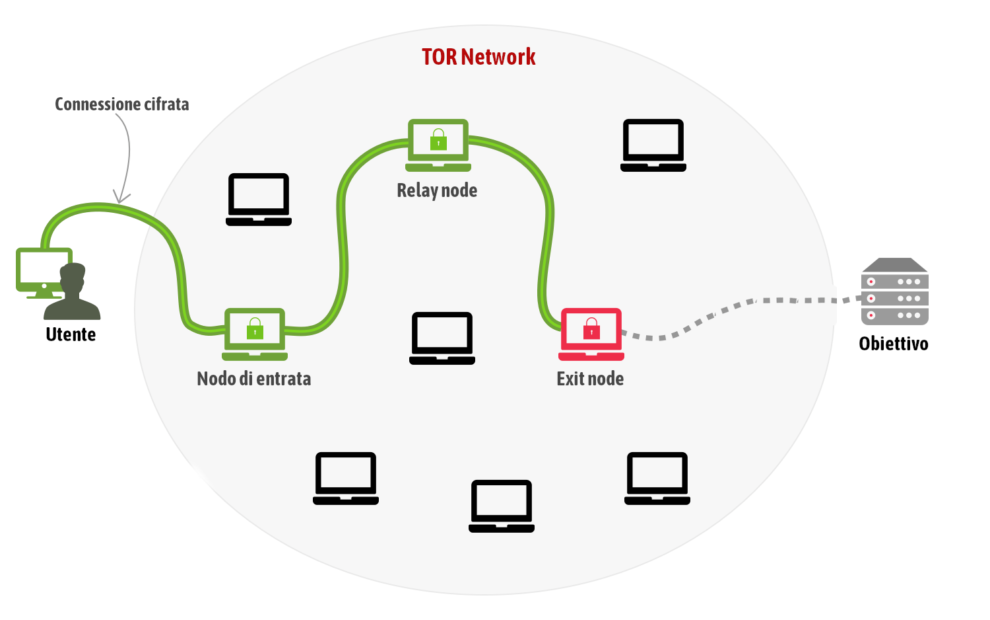

La parte più famosa del dark web é probabilmente la rete TOR, accessibile attraverso l’omonimo browser, che permette di navigare in una Rete pseudo-anonima all’interno di Internet. Sfruttando un meccanismo di cifratura attraverso molteplici layer (come gli strati di una cipolla, non a caso icona del progetto) scelti in modo casuale (path) tra i partecipanti alla rete, riesce a proteggere abbastanza bene la privacy dei suoi utenti. Con la rete TOR è possibile anche accedere all’Internet “tradizionale”, attraverso i cosiddetti “exit-node“: sistemi che sono stati configurati per agire da gateway per interconnettere le due reti, permettendo di navigare su Internet in modo anonimo.

Questo è spesso l’unico sistema con cui i cittadini di Stati totalitari riescono a eludere la censura governativa. L’anonimato è anche lo strumento con cui molti giornalisti e whistleblowers riescono a divulgare notizie scottanti, aggirando la censura e i meccanismi di controllo. Non è affatto un caso se molte testate editoriali importanti, come il New York Times, hanno le loro pagine disponibili anche nel dominio .onion, proprio della rete TOR. Così come molti strumenti di whistleblowing sono configurati per accettare segnalazioni provenienti anche da questo network.

Non esiste solo TOR: reti cifrate costruite on-top della tradizionale Internet ne esistono svariate, come ad esempio I2P (Internet to Privacy project) o FreeNet.

Un passo indietro. Su Internet, gli indirizzi IP sono assegnati dallo IANA, che alloca gli spazi di indirizzi a seconda delle zone geografiche e degli ASN –Autonomous System Number-. Ancora più capillarmente, sono gli ISP che assegnano i singoli IP agli utenti. Questo permette di sapere a quale Paese o Area geografica corrisponde un certo IP e, indagando ancora più a fondo presso gli ISP, sapere a chi corrisponde con precisione (utenza casalinga, ufficio, Ente…). Per sapere che IP stiamo usando in questo momento, potete visitare uno dei tanti siti che offrono questo servizio, tra cui WhatIsMyIP.com. Ogni volta che visitiamo un certo sito web o servizio in Rete, “inviamo” al server il nostro IP: ne consegue che il gestore del servizio sa chi ha usato, e da dove, il suo servizio. In realtà le informazioni sono molte di più, tra cui il browser usato, la lingua etc etc, talmente tante da essere in grado di creare una “impronta digitale” (digital fingerprint) che viene usata per “tracciarci” nella nostra navigazione in Rete. Questo rappresenta un problema serio nel momento in cui queste informazioni vengono usate per profilarci e usarle per indirizzare la nostra percezione della realtà e favorire, o meno, una certa parte politica (si, più o meno quando è accaduto nell’affaire Cambridge Analytica). L’anonimato in Rete diventa quindi un elemento essenziale dei diritti digitali di ogni netizen (cittadino della Rete).

Come abbiamo visto anche da recenti notizie di cronaca, però, l’anonimato in Rete ha due facce. Quella buona, che permette ai cittadini a cui vengono negati diritti essenziali, come la libertà di espressione o d’informazione, di denunciare le azioni dei loro governi totalitari e di informarsi. Permette anche a tutti gli altri utenti della Rete di usufruire dei servizi messi a disposizione senza essere tracciati e profilati, aumentando il livello di libertà e democrazia.

Dall’altra parte, tuttavia, l’anonimato e la privacy sono strumenti di cui beneficiano anche i criminali. Ed è forse questo l’aspetto più tristemente famoso della questione. Non è un mistero: nei siti accessibili via TOR si trova davvero di tutto, dalla vendita di stupefacenti alla possibilità di affittare un cecchino. Al materiale pedopornografico di ogni tipo, oltre a violenza, omicidi e orrori di ogni genere.

Senza considerare che molti malware utilizzano proprio TOR per far controllare i sistemi compromessi (C&C) e gestire così le botnet per inviare spam e attacchi DDoS. Oltre che per esfiltrare i dati dai sistemi aziendali, il tutto all’insaputa dell’utente.

La mia personale esperienza del cosiddetto dark web è piuttosto limitata. La frequentazione di questi luoghi è stata perlopiù dettata dalla necessità di verificare la presenza di certe informazioni legate alla mia attività professionale. Non mi sono mai avventurato nei vari market di beni illegali né intendo farlo, ma sarebbe stato molto facile farlo: offerte di vendita stupefacenti, farmaci illegali, servizi “particolari” e pedopornografia sono ovunque.

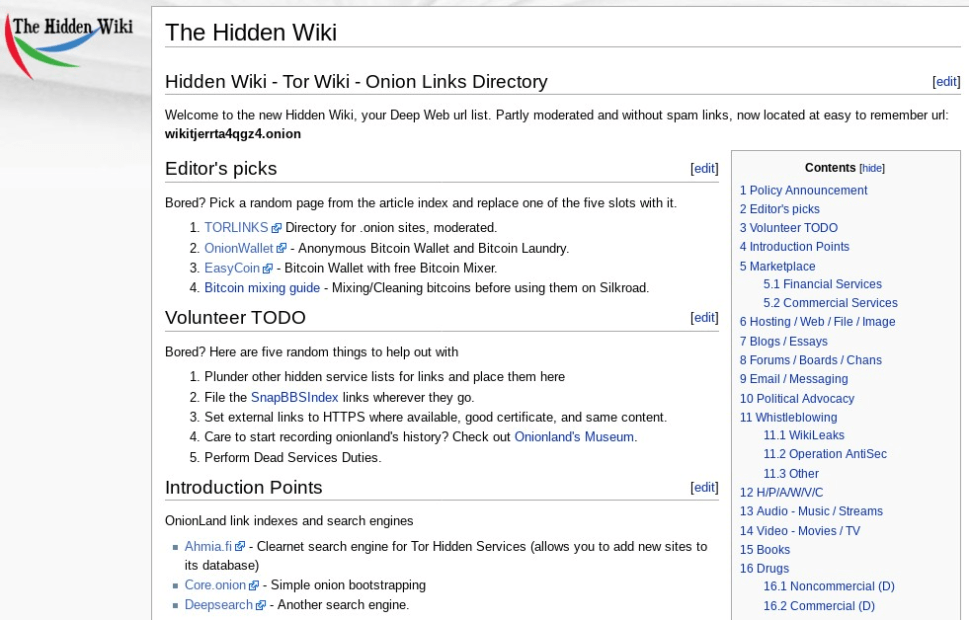

Basta davvero poco per entrarci: scaricate TOR browser, gratuito e disponibile per la maggioranza dei sistemi operativi (Android incluso), e partite da The Hidden Wiki, il punto di partenza “classico”.

Se vi state chiedendo come sia possibile rintracciare anche gli altri siti contenenti materiale illegale sul dark web, una semplicissima ricerca su Google potrebbe aprirvi un mondo.

Qualcuno potrebbe ritenere sbagliato, se non proprio deplorevole, che spieghi i semplici passaggi per arrivare nel dark web (come se non fossero già abbastanza noti). In realtà questo strumento è… uno strumento! E, come ogni strumento, può essere usato bene (difendere i diritti civili) o male (spacciare droga, armi, violenza). Sapere come funziona lo strumento, inoltre, spero sia di aiuto a comprenderne i rischi ed essere in grado di riconoscerli.

Anche il software illegale che potete trovare sul dark web non deve essere un incentivo ad usarlo: dovreste ormai sapere che usare software protetto da diritto d’autore senza regolare licenza è reato. Ma, peggio, è che questi software spesso sono vettori di malware, trojan e ransomware! Ne vale la pena? (se avete una esigenza specifica, valutate una alternativa libera: molto probabilmente esiste già e funziona bene).

Come alcuni recenti casi di cronaca insegnano (ad esempio l’indagine “Delirio”, che vede giovanissimi protagonisti coinvolti in un giro di violenza e pedopornografia veicolati proprio attraverso la rete TOR), queste reti non garantiscono sempre il totale anonimato. Tutt’altro, è necessario fare sempre particolare attenzione quando ci si addentra in angoli sconosciuti e pericolosi della Rete, poiché insidie e trappole sono purtroppo frequenti. Ad esempio, nel caso di indagini particolarmente delicate, vengono attivate delle metodologie che, pur nella loro complessità, riescono a individuare gli autori e i complici dei crimini. La cronaca, recente e passata, è piena di persone arrestate (“busted”) a causa di azioni illecite compiute sul dark web, convinti di essere protetti dall’anonimato (la leggenda narra che l’FBI e altre agenzie di spionaggio hanno “compromesso” la rete TOR con i loro sistemi, riuscendo così a intercettarne il traffico. Ripeto: è solo una leggenda).

L’unico motivo per cui potrebbe valer la pena usare TOR è la navigazione sui Web tradizionale, proteggendo la propria identità reale (indirizzo IP, Paese di provenienza etc etc…) e privacy. Questo ha un senso soprattutto per quei contesti in cui esistono, o si ha il sospetto che esistano, filtri che limitano la navigazione. Molto banalmente, servizi come Netflix limitano la scelta dei titoli disponibili a seconda del Paese di provenienza: usando TOR è possibile “mascherare” questo dato e avere accesso a film diversi. Oppure in quelle situazioni “particolari” in cui si ha la necessità di evitare di esporre la propria identità (es. whistleblowing). Come dicevo, sono molti i fornitori di servizio che ormai espongono direttamente sul dark web, per soddisfare le necessità di privacy di alcuni utenti. Il più famoso è sicuramente Facebook, che nel 2016 rese disponibile il proprio social anche attraverso TOR all’indirizzo facebookcorewwwi.onion: è il primo social “famoso” (e al momento l’unico) a permettere l’accesso diretto via dark web.

Tuttavia, soprattutto nei contesti aziendali e istituzionali, prima di usare TOR o una sua alternativa assicuratevi di rispettare le normative e le policy.