Una recentissima campagna di Anonymous ITA (#OpBigBrother) ha nuovamente evidenziato la necessità di proteggere meglio i dispositivi IoT presenti nelle nostre case, a iniziare dalle telecamere di sorveglianza.

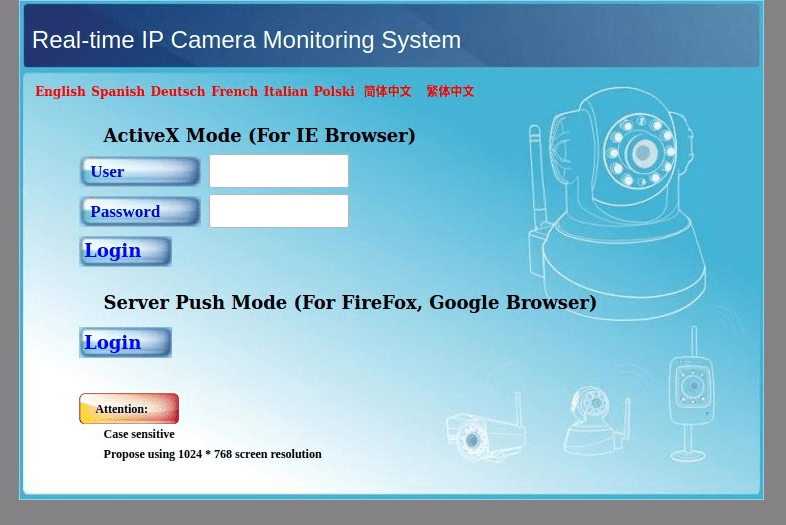

Nell’ambito di un recentissimo pentest effettuato su un perimetro, sono incappato in una di queste webcam low-cost con interfaccia di amministrazione esposta pubblicamente sul web.

Davanti a una schermata simile, malintenzionati e pentesters cercheranno di scoprire ogni vulnerabilità sfruttabile per accedere al sistema. Vediamo il percorso che ho fatto, per farvi capire come sia facile, talvolta, entrare in un sistema non adeguatamente protetto.

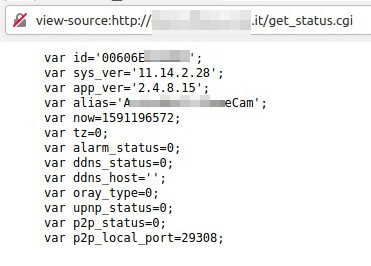

Anche se la pagina non espone né modello né altre informazioni interessanti, basta dare un’occhiata al sorgente della stessa per scoprire indizi interessanti:

questo CGI ritorna alcune info del dispositivo, tra cui le versioni del firmware installato, il MAC address (00606E….) e il nome:

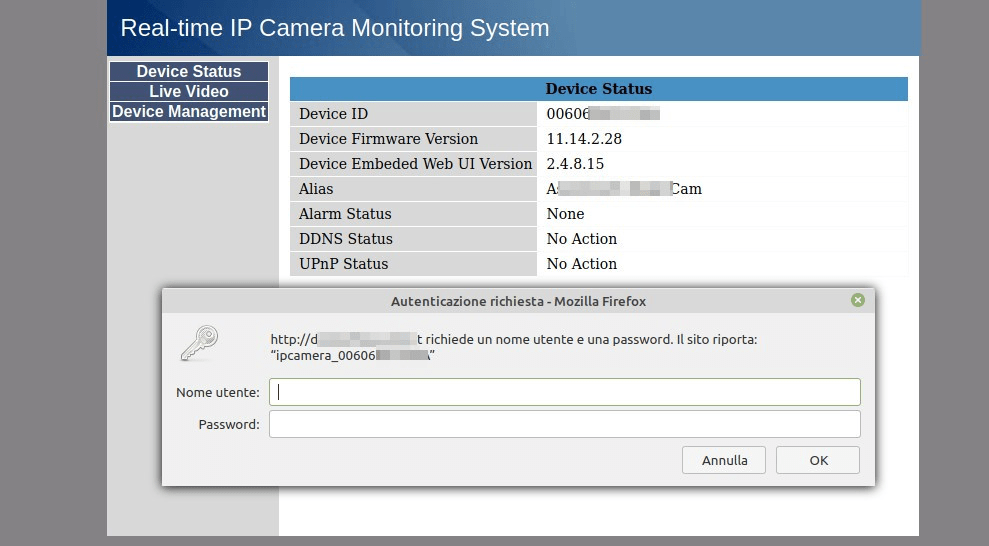

Alla ricerca di un punto di attacco, clicco sul link “Login” della prima pagina, scoprendo che alcune informazioni vengono esposte senza alcun problema:

Senza voler affrontare un lungo e noioso attacco a forza bruta (peraltro, il logging su questi sistemi è praticamente zero), è l’analisi del traffico di rete a rilevare l’informazione cruciale che mi ha permesso di effettuare l’accesso alla telecamera:

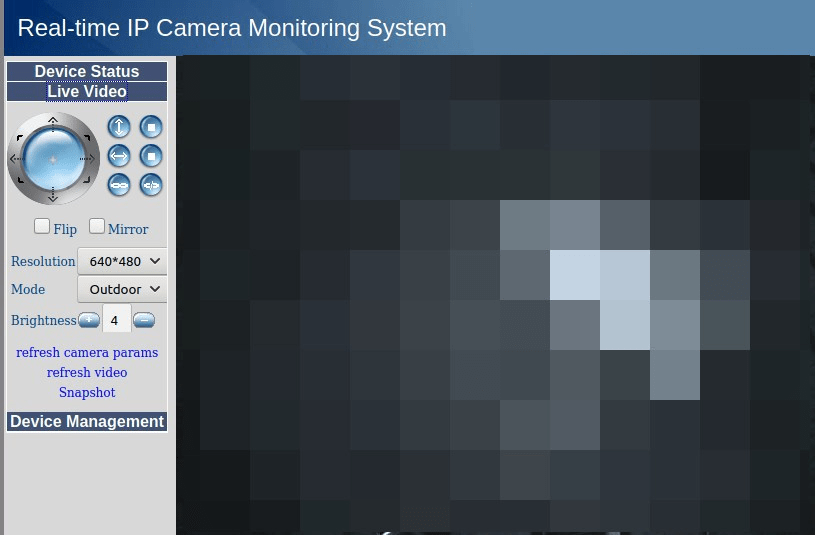

Una velocissima ricerca su Google mi ha permesso di scoprire che le telecamere Netware IP Camera soffrono di un importante bug che permette, da remoto, di recuperare le credenziali di amministrazione. Il PoC, disponibile pubblicamente, ha funzionato perfettamente:

Inutile sottolineare come le credenziali trovate abbiano funzionato perfettamente…

Il tutto è avvenuto in circa 2-3 minuti al massimo, considerando che faccio pentesting come attività collaterale al mantenimento in sicurezza delle Reti di cui mi occupo. Certamente ho avuto fortuna ma, giudicando dalle notizie che ricevo, c’è in giro anche una forte componente di pericolosa faciloneria e pressappochismo.

Qualcuno potrebbe dire “beh, al massimo guardi il giardino o il garage di casa mia!“. In realtà, non è proprio così banale: un attaccante più motivato potrebbe modificare il firmware e rendere la vostra webcam di sorveglianza uno “zombie” al suo servizio, magari per attacchi DDoS o come proxy per attaccare altri sistemi, magari dentro il perimetro (attacchi laterali). Inoltre, mai sottovalutare la componente privacy: sapere gli orari in cui uscite di casa, o vi rientrate, potrebbe favorire il compiersi di furti o altri atti criminali.

Del problema ne avevamo già parlato anche in altri articoli, come quello sul portale insecam.org ma la questione sembra ancora largamente sottovalutata. In qualche modo, sembra che vi sia un falso senso di sicurezza dettato dal “ma chi vuoi che ci guardi!” o “Internet è così grande, chi vuoi che mi trovi!” ignorando che, ormai, basta una semplicissima query su Google (i cosiddetti Google Dorks). O, peggio, una fiducia incondizionata nei prodotti tecnologici di bassa qualità ormai in commercio, che non offrono garanzie di sicurezza ma che, come qualsiasi altro dispositivo informatico, deve essere installato, configurato e gestito da professionisti.

Per finire, questa velocissima dimostrazione su come si può “bucare” un sistema remoto (e questa è stata una cosa facile) spero serva a sensibilizzare maggiormente sulla necessità di fare maggiore attenzione alla sicurezza dei dispositivi smart che abbiamo in casa o in ufficio.