“La parola hacking evoca alcuni stereotipi: vandalismo elettronico, spionaggio industriale e personaggi pittoreschi con capigliature variopinte e anelli nel naso. È molto diffuso il pregiudizio secondo cui l’hacker sarebbe un criminale. Benché vi siano senz’altro individui che utilizzano le tecniche di hacking per scopi illeciti, l’hacking è tutt’altra cosa e tende semmai ad assecondare il rispetto delle leggi anziché la loro violazione.”

Jon Erickson

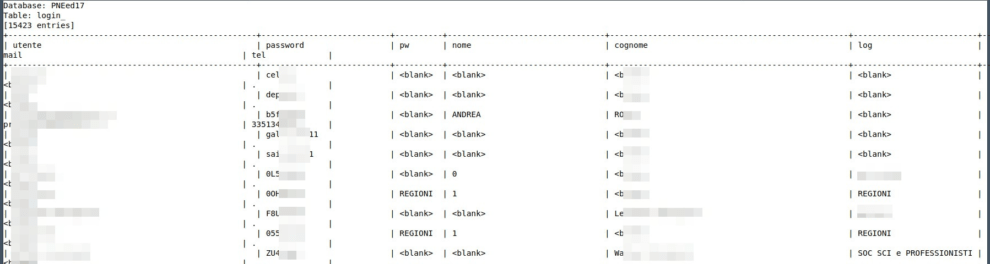

Il collettivo Anon_ITA ha pubblicato, oggi pomeriggio, il risultato di una “scorribanda” telematica ai danni di alcuni Enti che si occupano di sanità. #OpUnsanity ha rivelato il contenuto di alcune tabelle contenenti dati di accesso (login, password, indirizzi e-mail) e un elenco (inventario?) di PC portatili con tanto di descrizione, commenti e codice seriale di attivazione.

Nell’elenco degli account trafugati figurano indirizzi mail di Enti e Aziende sanitarie di mezza Italia, compresa Siena.

E’ solo l’ultimo di tanti leaks pubblicati, nel tempo, da collettivi di hacktivisti come Anonymous e Lulz. Leaks più o meno importanti, più o meno gravi, che però rivelano come le infrastrutture informatiche e digitali alle quali affidiamo –come cittadini– i nostri dati, siano vulnerabili.

Pur considerando le peculiarità del collettivo, la (breve) discussione che è scaturita dal loro tweet ha rilevato un aspetto sconcertante e ben poco –purtroppo– sorprendente: a dir loro, è bastato l’uso dei Google Dorks e SQLmap (una utility opensource per testare gli attacchi SQL injection) per prelevare questi dati.

Se i dati hanno, nel XX secolo, un valore enorme, tanto da essere considerati “petrolio digitale”, chi affiderebbe i propri beni di valore a una banca che la sera non chiude a chiave la porta e non usa sicure casseforti? Perdonatemi l’analogia, forse un po’ azzardata, ma la realtà delle cose sembra essere questa.

Certamente non può essere giustificato chi si intrufola dentro un sistema, anche se non protetto (tanto da essere, appunto, reato penale!) ma la normativa attuale, a iniziare dal GDPR, ha introdotto importanti novità e responsabilità da parte di chi deve conservare i dati al sicuro da occhi indiscreti:

…the controller shall, both at the time of the determination of the means for processing and at the time of the processing itself, implement appropriate technical and organisational measures, such as pseudonymisation, which are designed to implement data-protection principles, such as data minimisation, in an effective manner and to integrate the necessary safeguards into the processing in order to meet the requirements of this Regulation and protect the rights of data subjects.

Art. 25 General Data Protection Regulation (GDPR)

Insomma, non si entra nelle casseforti altrui. Ma chi gestisce la cassaforte contenente i nostri dati deve mantenerla al sicuro e protetta.

Non è facile, ovviamente. Servono competenze, personale e investimenti. Serve la consapevolezza di comprendere che la cybersecurity rappresenta l’elemento di prevenzione da danni economici e reputazionali spesso molto importanti.

Parliamo di un settore molto particolare, che non si esaurisce con un costoso appliance installato a cascata del router o qualche software sui PC. Gli attacchi, ormai, vengono effettuati in modo automatico e continuo. E sono sempre più sofisticati, capaci di sfruttare i bug noti nei sistemi e negli applicativi (spesso non patchati). Ogni giorno, tanto per fare un esempio, una Rete di media grandezza connessa ad Internet riceve centinaia di attacchi di ogni tipo, provenienti da ogni parte del mondo. E si parla, ovviamente, degli attacchi che si è in grado di intercettare: i cybercriminali, quelli veri, quelli che non si vantano su Twitter delle proprie scorribande, sanno sfruttare le vulnerabilità in modo molto più insidioso e, talvolta, senza lasciare tracce.

Ad esempio, sfruttando le debolezze degli utenti non adeguatamente formati, attraverso campagne mirate di social engineering, sono stati portati a segno attacchi dagli effetti devastanti, per ultimo #twitterhacked. Leggevo proprio l’altro giorno un report che parla di un nuovo attacco chiamato “Meow”, che distrugge i database insicuri esposti su Internet. I più colpiti sono le istanze MongoDB e Elastic, ma ovviamente non mancano database MySQL. C’è addirittura un motore di ricerca dedicato, Leakix, che risparmia la fatica di andarsi a cercare i bersagli.

Ormai il mondo del cybercrimine è evoluto al punto da non essere più composto, come purtroppo ancora oggi vive nell’immaginario collettivo, da ragazzetti annoiati con la felpa e cappuccio davanti a un Kali Linux. Oggi, e lo dimostrano anche gli investimenti della Difesa Italiana in questo settore con la creazione del Reparto Sicurezza Cibernetica, parliamo di un vero e proprio scenario di guerra che vede bande criminali assoldate da Governi e organizzazioni per rubare dati, distruggere sistemi e plasmare lo scenario politico di un Paese.

Da StuxNet in poi, progettato per colpire le turbine di raffinazione dell’uranio iraniane, è stato chiaro che la cybersecurity non è più un passatempo per ragazzetti annoiati che si diletano a fare defacement dei siti web: parliamo del futuro, della stabilità economica e sociale, del nostro Paese.