“Piove sul giusto e piove anche sull’ingiusto; ma sul giusto di più,

perché l’ingiusto gli ruba l’ombrello.”

Barone Charles Bowen

Non riusciamo più a fare a meno dello smartphone. Ormai, con il nostro telefonino, facciamo di tutto: dalle chat alle mail al navigare in Rete. La gestione del conto in banca, l’invio di una PEC, l’accesso a un sito con SPID. Anche il biglietto aereo, sempre più spesso in formato elettronico, il pagamento elettronico o le tessere fedeltà dei nostri negozi preferiti.

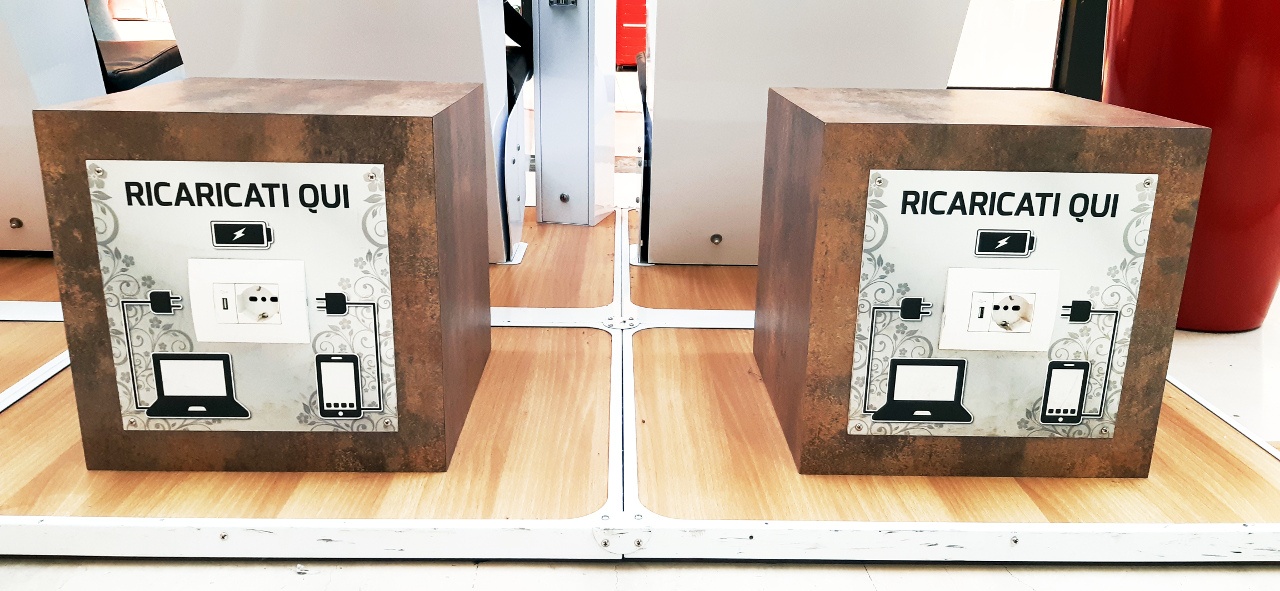

Insomma, dello smartphone non si può più farne a meno. Tanto da aver scatenato la diffusione di “punti di ricarica” gratuiti, diffusi un po’ ovunque nelle stazioni ferroviarie, negli aeroporti, in alcuni negozi e in qualche bar/coffee.

Neanche ci pensiamo, quando colleghiamo lo smartphone a queste prese USB messe a nostra disposizione, a ciò che potenzialmente rischiamo: il furto dei nostri dati.

L’USB –Universal Serial Bus– è un bus standard di connessione composto da 4 fili: +5V, GND, D+ e D-. Due fili per l’alimentazione e due per il traffico dati sia in entrata che uscita. Sono i fili che vengono usati quando colleghiamo lo smartphone al nostro PC per scaricare le foto o per connettersi a Internet attraverso il tethering.

L’attacco si chiama “juice jacking” e consiste in una stazione di ricarica che, oltre a fornire l’energia elettrica necessaria alla ricarica, si connette al nostro smartphone e copia tutti i dati contenuti al suo interno. E dentro il nostro smartphone c’è davvero di tutto, da documenti di lavoro alle nostre foto, anche personali.

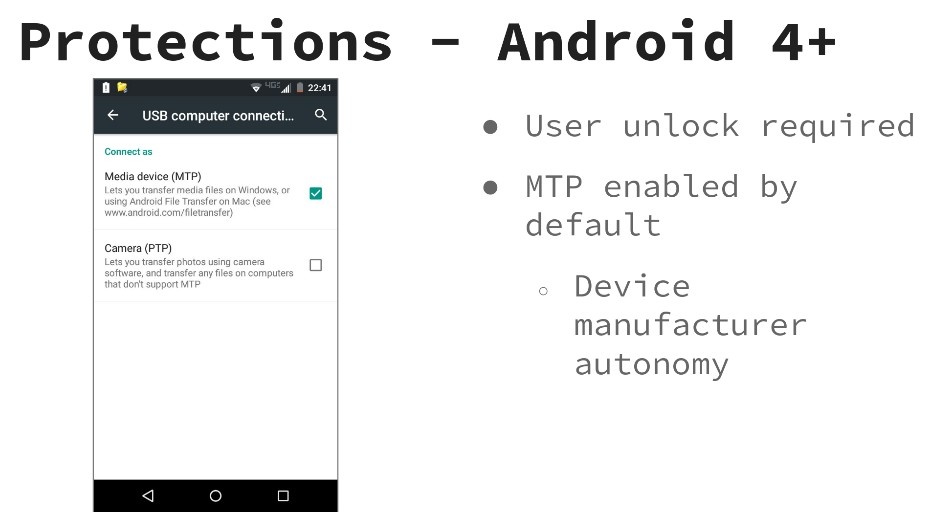

Tecnicamente non è molto difficile: è sufficiente che il nostro smartphone sia malconfigurato e permetta una connessione MTP (Media Transfer Protocol) via USB: una rogue charging station può essere realizzata con circa 15€ (ad esempio, con un Raspberry Pi Zero) e installata comodamente un po’ ovunque, in attesa del malcapitato. Non appena lo smartphone viene collegato, mentre si ricarica, attraverso il bus dati vengono copiati tutti i dati a cui ha accesso.

Il bello di questo tipo di attacco è che non lascia tracce, almeno non evidenti. Lo smartphone si sta ricaricando, come previsto, e le operazioni di copia non sempre sono notificate sul display: difficile accorgersene, soprattutto se non ci siamo preventivamente cautelati verificando la configurazione e disabilitando alcune impostazioni.

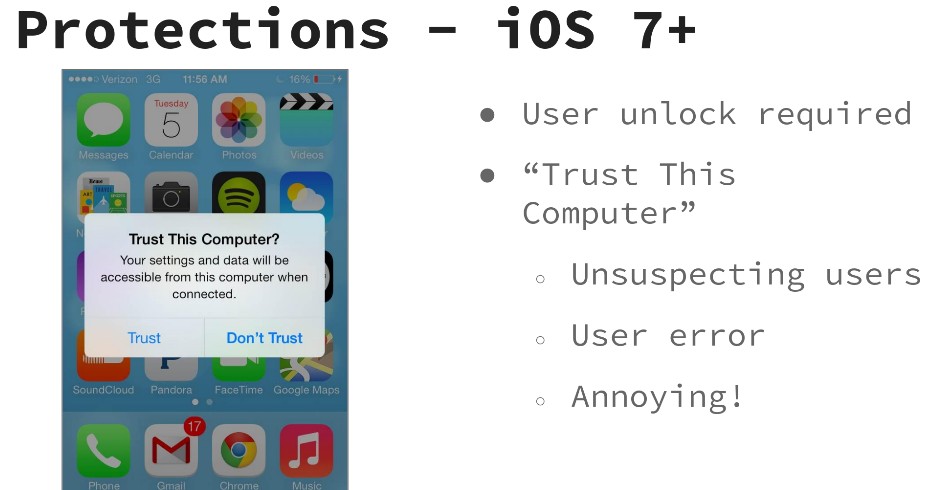

Rubo due slide dalla presentazione di Serena Booth al CS105 del 2015:

Molti smartphone di ultima generazione hanno già le impostazioni disabilitate di default e, comunque, chiedono conferma all’utente. Certo, la sbadataggine è sempre dietro l’angolo e, proprio per questo, è bene conoscere i rischi a cui si va potenzialmente incontro usando queste stazioni di ricarica gratuite.

Per difendersi ci sono anche soluzioni hardware come gli “USB condoms“, che disabilitano fisicamente il bus dati, rendendo impossibile la connessione con lo smartphone. Sempre sullo stesso principio, si può disabilitare i due pin D+ e D- su un cavo USB già in nostro possesso, usando del semplice nastro adesivo (cavi analoghi sono già disponibili in commercio).

Una soluzione di emergenza può essere anche quella di spegnere il proprio smartphone durante la ricarica: questo disabilita automaticamente la possibilità di trasferimento dati.