“E’ meglio essere ignoranti in una cosa piuttosto che apprenderla male.”

Publilio Siro

“Ma Linux è sicuro !” sostengono molti di coloro che non hanno la più pallida idea di cosa stanno parlando. GNU/Linux, come qualunque altro software, non è intrinsecamente sicuro per il solo fatto di essere open-source. Certo, la disponibilità dei sorgenti rende il suo sviluppo, e quindi anche la correzione delle falle di sicurezza, molto più veloce che nei software proprietari (ma rende anche la scoperta delle falle di sicurezza molto più semplice !). Diciamo che, contrariamente ai software proprietari, la reazione della grandissima comunità di sviluppatori che sta dietro ogni importante progetto open-source (come Samba, ad esempio) è molto veloce.

Tuttavia, in onore a una famosa legge di Murphy (“le cose lasciate a sé stesse tendono ad andare di male in peggio“), bisogna prendersi cura del proprio parco macchine almeno preoccupandosi di installare gli aggiornamenti disponibili. Questo infatti è il primo e più importante fattore di sicurezza per tutti i sistemi informatici: mantenere aggiornato il software.

Francamente, credo che questa vulnerabilità avrà un impatto molto minore rispetto a WannaCry e successivi. I motivi sono svariati, ad iniziare dalla maggiore consapevolezza dell’utente medio dei sistemi GNU/Linux e dal fatto che, non essendoci licenze, crack o altri sistemi illegali di violazione di accordi commerciali, non vi sono motivi ostativi al mantenere aggiornato il sistema.

Il rischio maggiore si ha per tutti qui contesti in cui un sistemista smaliziato ha installato un file server con una distro GNU/Linux per poi abbandonarla a sé stessa, perché “funziona” e nessuno si è preoccupato di effettuarne i relativi aggiornamenti di sicurezza.

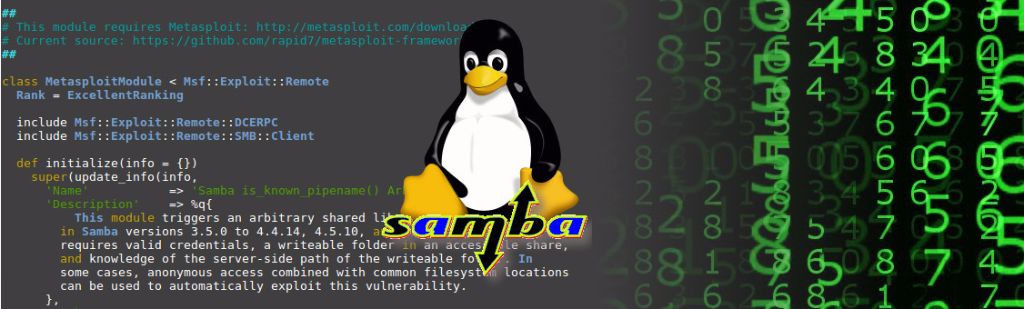

Questa vulnerabilità (CVE-2017-7494), già ribattezzata #SambaCry, che non è la sola né l’unica che affligge i sistemi GNU/Linux, permette l’esecuzione di codice malevolo sull’host della vittima. Codice che può essere una backdoor o una reverse shell, se non di peggio (e molto dipende dai privilegi con cui vengono eseguiti i demoni del servizio Samba…).

Le versioni di Samba vulnerabili sono:

- Samba Version < 4.6.4

- Samba Version < 4.5.10

- Samba Version < 4.4.14

ed i vari team di sviluppo delle distro GNU/Linux più usate sono al lavoro per aggiornare il demone, come ad esempio Ubuntu (USN-3296-1: Samba vulnerability) che indica le versioni non vulnerabili:

Ubuntu 17.04: samba 2:4.5.8+dfsg-0ubuntu0.17.04.2

Ubuntu 16.10: samba 2:4.4.5+dfsg-2ubuntu5.6

Ubuntu 16.04 LTS: samba 2:4.3.11+dfsg-0ubuntu0.16.04.7

Ubuntu 14.04 LTS: samba 2:4.3.11+dfsg-0ubuntu0.14.04.8

Se avete una distro Ubuntu (o derivate) potete verificare la versione installata con questo comando:

apt list | grep samba-common -

Se conoscete Metasploit e siete curiosi di sperimentare questo exploit, è già in giro il PoC della CVE-2017-7494 che potete provare per verificare la vulnerabilità delle vostre GNU/Linux boxes.