“Un uomo che ha commesso un errore e non lo ha riparato,

ha commesso un altro errore.”

Confucio

Finalmente una buona notizia: il Parlamento Europeo ha approvato la creazione di un sistema di valutazione della riparabilità dei prodotti. Con 395 voti favorevoli e solo 95 contrari, l’Europa decide di prendere la legge sull’obsolescenza programmata già adottata in Francia per offrire a tutti noi consumatori uno strumento in più per decidere in modo oculato, e prolungarne la vita, dei nostri elettrodomestici.

A quanto si apprende dalle prime indiscrezioni, al momento si prevede l’introduzione di una etichetta contenente un “indice di riparabilità” tra 0 e 10. Del resto, la possibilità di ripararsi un dispositivo elettronico è un criterio sempre più valutato dai consumatori europei (alcune ricerche parlano di oltre il 77% di cittadini che preferirebbe riparare più che sostituire), oltre che un elemento importante per la salvaguardia dell’ambiente.

La riparabilità, come abbiamo già da tempo sostenuto rammentando, ad esempio, l’iniziativa annuale del Repair Day, non è solo avere la possibilità di prolungare la vita dei propri beni ma rappresenta un baluardo di libertà non trascurabile, permettendoci –come consumatori– di poterne disporre integralmente, anche se guasto. Inoltre, la possibilità di riparare un bene favorisce la nascita di nuove forme d’imprenditorialità dedicate proprio alla riparazione, più che alla mera compravendita (con margini ormai sempre più risicati), alimentando circoli virtuosi a beneficio delle nostre tasche e dell’ambiente.

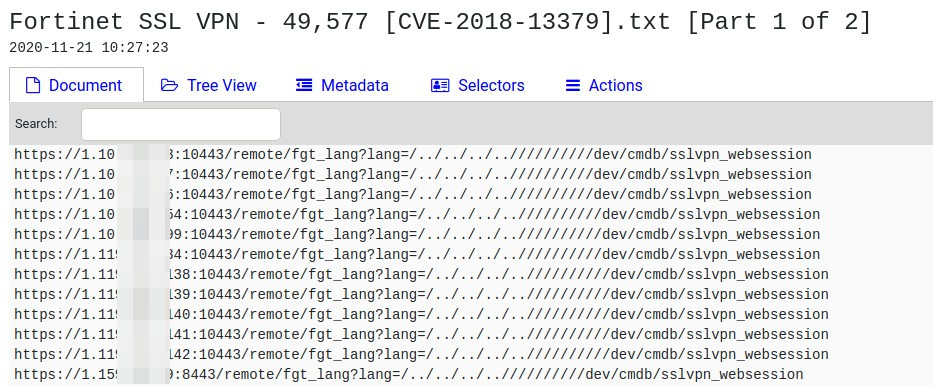

Dal diritto alla riparazione alle VPN vulnerabili. In realtà, qui parliamo del CVE-2018-13379, che vede coinvolte le VPN SSL di Fortinet non aggiornate (FortiOS 6.0.0 to 6.0.4, 5.6.3 to 5.6.7 and 5.4.6 to 5.4.12). Parliamo di una vulnerabilità rilasciata pubblicamente nei primi mesi del 2019, con tanto di POC disponibili su svariati portali online, da PacketStorm Security a GitHub, con tanto di script nmap. Questa grave vulnerabilità consente a un attaccante “non autenticato” di scaricare file di sistema attraverso apposite richieste HTTP (“path traversal“).

Ma questa non è l’unica vulnerabilità trovata, purtroppo. Come ben spiegato sul blog di un certo Orange, siamo davanti a 4 vulnerabilità:

- CVE-2018-13379: Pre-auth arbitrary file reading

- CVE-2018-13380: Pre-auth XSS

- CVE-2018-13381: Pre-auth heap overflow

- CVE-2018-13382: The magic backdoor

che, a regola, dovrebbero essere state prontamente sanate (aggiornando il firmware degli apparati) non appena rilasciate pubblicamente, proprio per scongiurare accessi non autorizzati ai propri sistemi e alle proprie reti.

E invece, come purtroppo accade troppo spesso, in diversi se ne sono dimenticati. Tanto che, solo qualche giorno fa, un tweet dell’account Bank-Security annunciava la pubblicazione su un forum di hacking di un preoccupante archivio di oltre 49.000 nodi vulnerabili a tale attacco.

L’elenco è stato poi pubblicato da altri attori ed è facilmente recuperabile sul web. Ricordo che accedere, senza averne diritto, a sistemi informatici altrui è REATO PENALE.

Alcune voci riferiscono che nell’elenco ci sarebbero circa 1900 nodi italiani, anche di alto profilo (Enti pubblici, aziende…). Voci al momento non confermate, anche se non stupirebbe trovare qualche host nostrano nella lunga lista degli oltre 49.000 nodi vulnerabili.

Insomma, la faccenda è dannatamente seria. La pubblicazione dell’elenco degli host compromessi rende la vicenda ancora più scottante ed è urgente che tutti gli amministratori di appliance Fortinet con accesso VPN SSL abilitato procedano all’aggiornamento, dopo aver verificato di non essere stati vulnerabili (in tal caso, il lavoro sarà decisamente più lungo).