“La lotta alla criminalità organizzata è molto difficile,

perché la criminalità è organizzata, ma noi no.”

Antonio Amurri

Qualcuno li chiama “i bassifondi del Web” ma il dark web è ben lontano dallo stereotipo televisivo degli adolescenti incappucciati davanti al monitor in una stanza buia. Anche se vi si accede usando TOR, una tecnologia di pseudo anonimizzazione che garantisce un ottimo livello di privacy, ormai scaricare gratuitamente TOR Browser e inserire la URL di un sito .onion è alla portata di tutti.

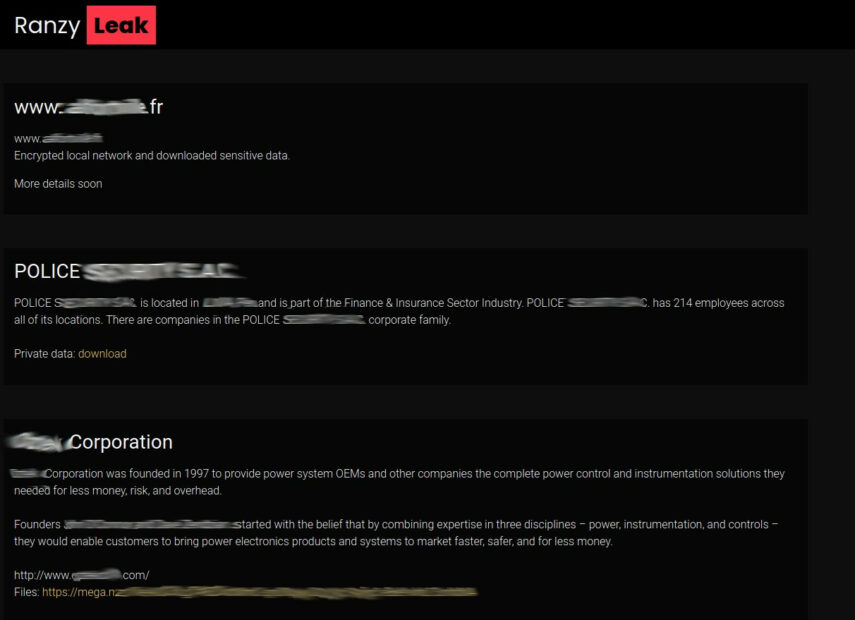

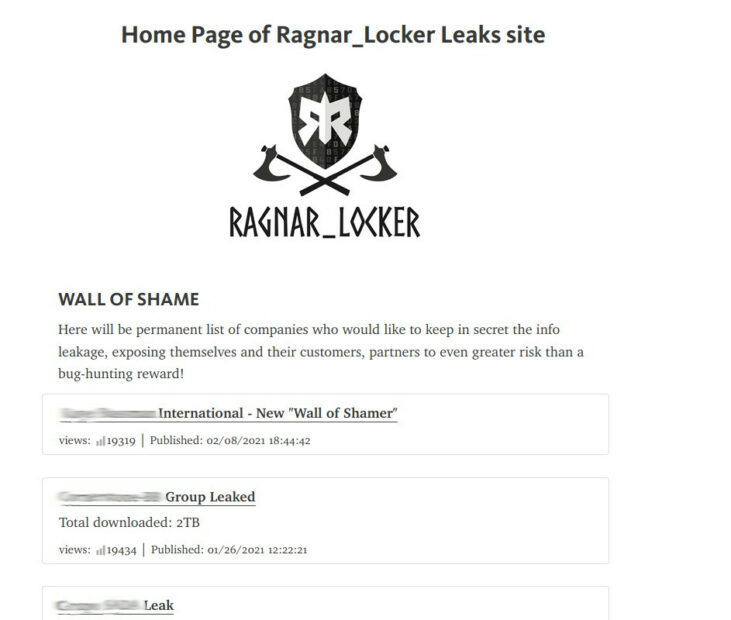

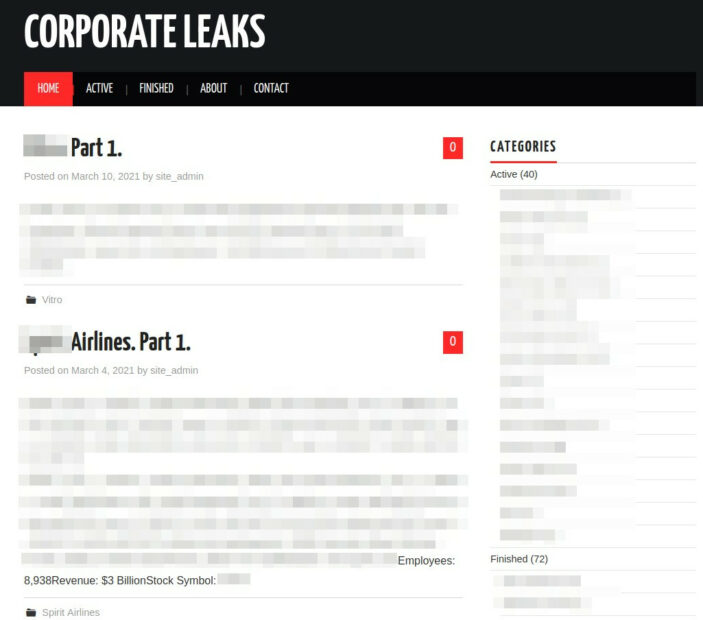

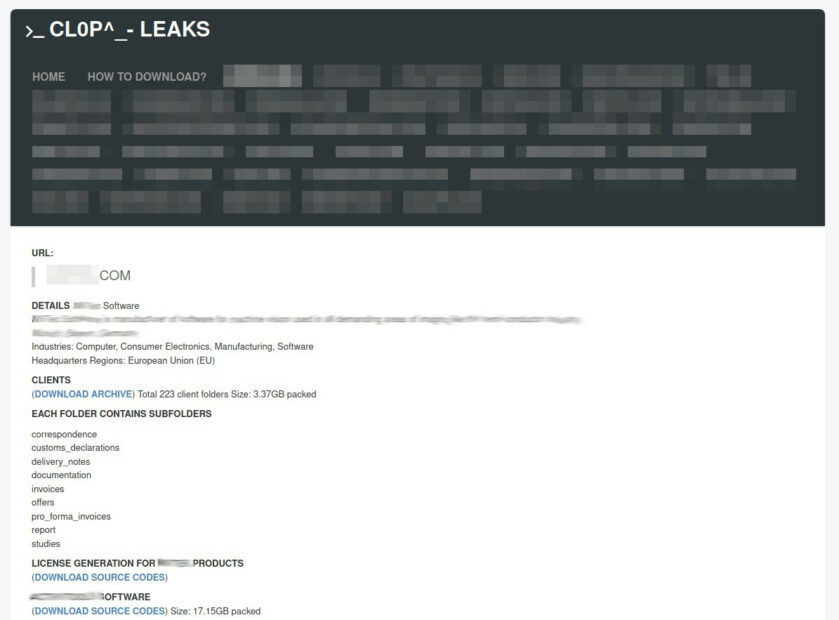

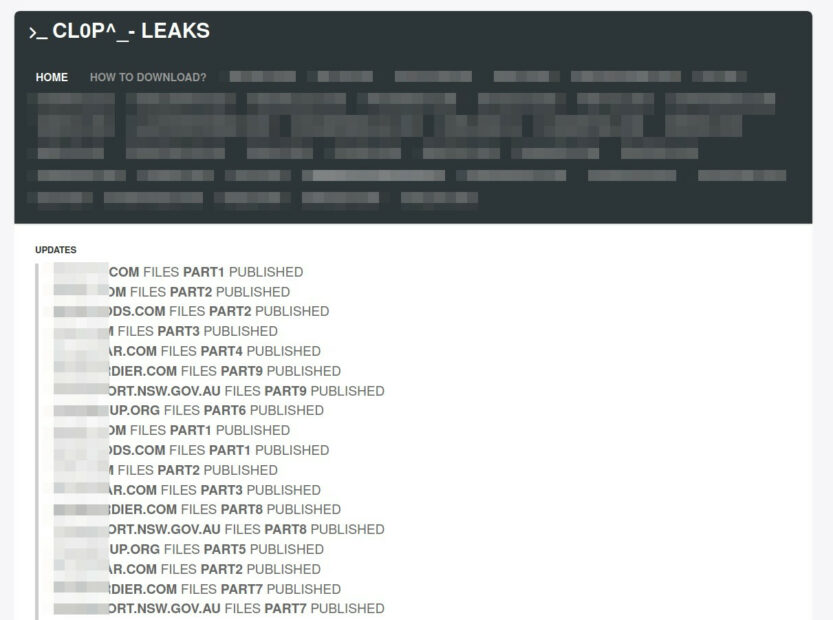

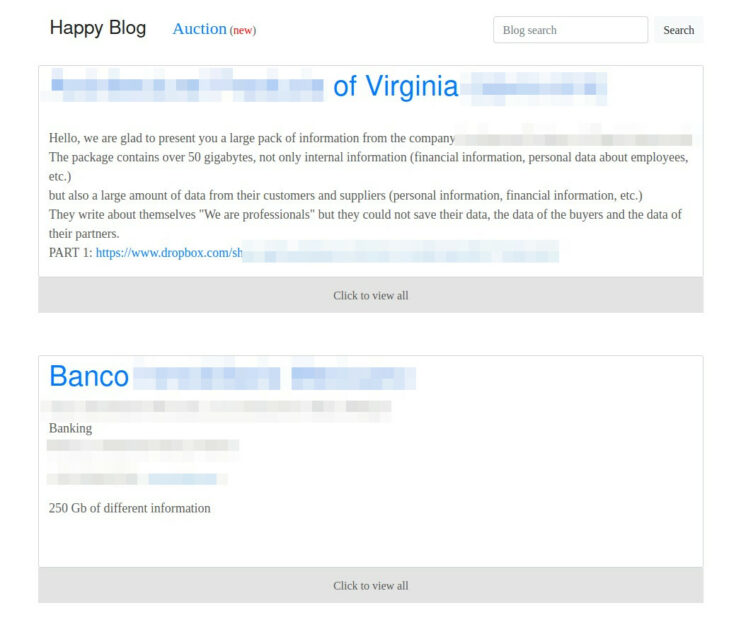

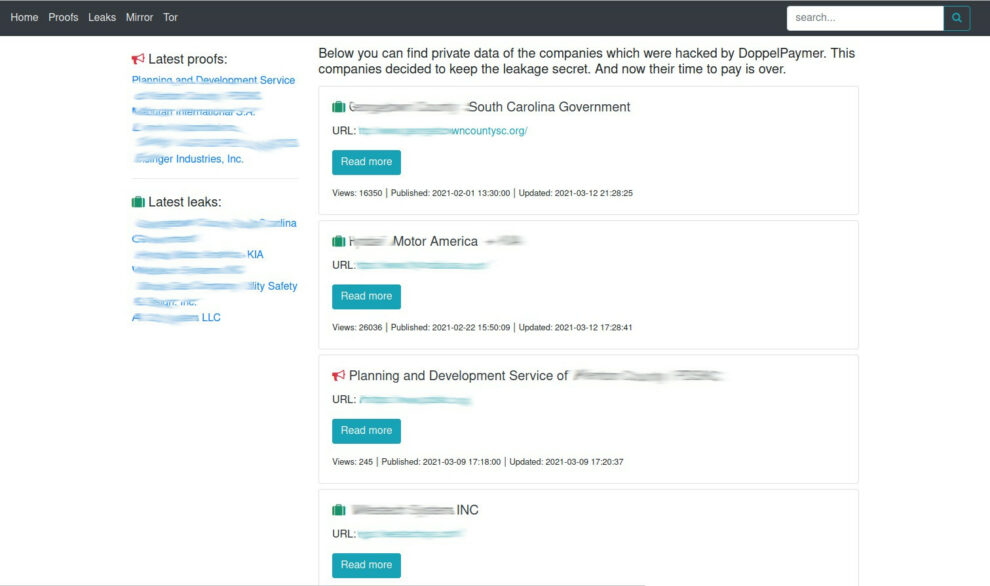

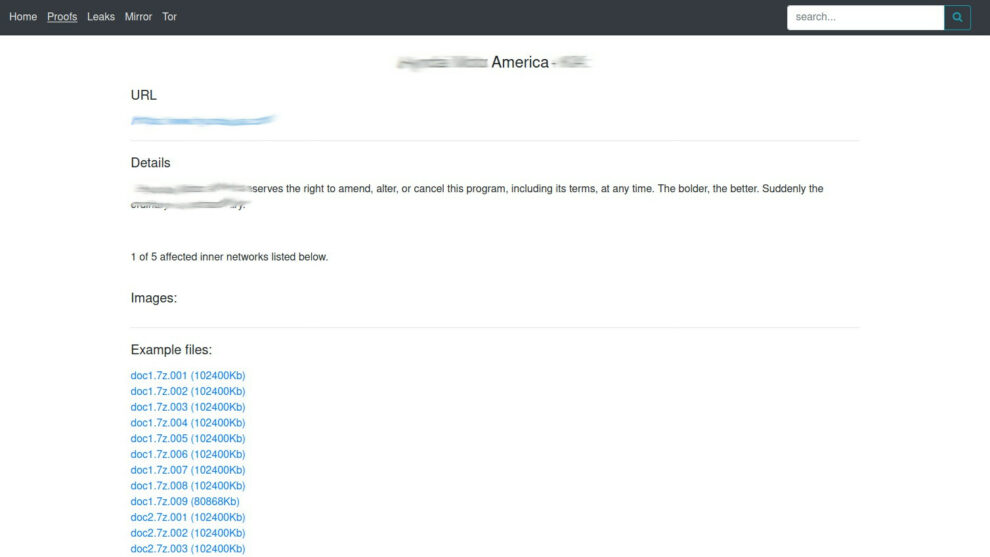

È su questa “Internet parallela” che si trovano i portali dei leak causati dai ransomware più famosi come Dopple, Ranzy/AKO, Ragnar, Nefilim, Cl0p, REvil, Avaddon, Darkside, Mount Locker, Pay2Key, RansomEXX, Conti, Lockbit, Babuk (o Babyk), Cuba, Suncrypt, Ragnarok. Sono i “bottini digitali” delle scorribande dei gruppi criminali, usati come leva per invogliare le aziende colpite a pagare quanto richiesto: se non paghi il riscatto (“ransom”), i tuoi dati finiscono sul (dark) web.

Dopple leaks

I ransomware, una delle piaghe digitali più pericolose di questi anni, stanno causando danni per milioni di dollari in molte aziende del mondo. Secondo una ricerca di Sophos (The State of Ransomware 2020), azienda leader nel settore cybersecurity, in Italia il 41% delle aziende ha subito almeno un attacco nell’ultimo anno. Il costo medio per il ripristino dell’operatività aziendale si aggira, in media, intorno ai 443.000 dollari.

La maggioranza degli attacchi va a segno attraverso software infetto scaricato dal web o cliccando sui link nelle mail malevole (29%), a seguire troviamo lo sfruttamento di vulnerabilità sui server aziendali (21%) e l’esecuzione di allegati malevoli ricevuti via mail (16%). Altri vettori di attacco sono le istanze cloud malconfigurate (9%), lo sfruttamento delle vulnerabilità del protocollo RDP (9%) e chiavette USB infette (9%).

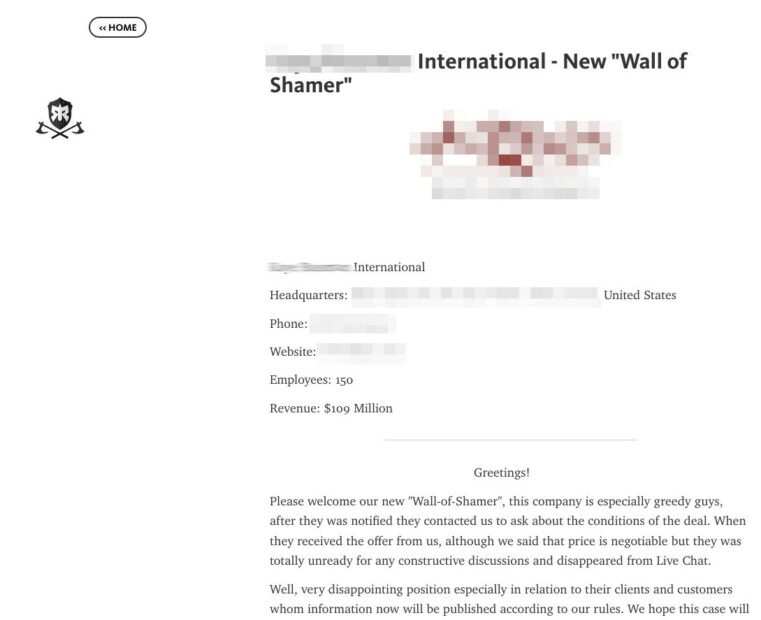

Una volta che il software malevolo è penetrato nella Rete aziendale, inizia la sua opera di diffusione, cifratura ed esfiltrazione dei dati aziendali. Secondo quanto narrato, questi gruppi di cybercriminali utilizzano queste informazioni, unite all’analisi dell’azienda colpita, per calcolare la cifra del riscatto da richiedere. Dati che vengono pubblicati, in certi casi insieme alla narrazione delle trattative stesse, sui portali dei ransomware.

È forse questo l’aspetto più evidente del lato criminoso di questi software malevoli, creati con l’unico obiettivo di estorcere denaro: l’analisi del valore aziendale della vittima. La trasposizione sul mondo digitale dell’atroce crimine del sequestro di persona, applicato ai dati e documenti aziendali.

L’elemento chiave del meccanismo è, appunto, la diffusione pubblica –prima minacciata, poi eseguita– dei preziosi dati aziendali. Dove troviamo di tutto, dalle anagrafiche dei clienti agli ordinativi ai segreti aziendali. La cui diffusione provoca potenziali, e talvolta onerosi, danni all’azienda vittima dell’estorsione. Oltre, ovviamente, all’enorme danno d’immagine che potrebbe nascere in seguito della pubblicazione di elementi “sensibili”.

A tal proposito segnalo il progetto DoubleExtortion, “Ransomware and Breach Tracker”

Entrare in questi portali, aperti a tutti anche se sul dark web, è un po’ come osservare la scena di un crimine. Ci si rende davvero conto di come siamo lontani anni luce dagli albori della Rete, dal sano spirito hacker che ha animato i primi coraggiosi pionieri digitali, dal clima di fiducia e di cooperazione che ha reso possibile la nascita di Internet e di molti suoi protocolli di comunicazione (anche se uno dei primi malware della storia della Rete, il Morris Internet Worm, risale al 1988). Oggi Internet è la nuova terra di conquista anche per i gruppi criminali, che sfruttano le tecniche informatiche per perseguire i loro scopi.

Come abbiamo imparato a proteggere i nostri beni, le nostre case e le nostre aziende usando serrature robuste, porte blindate e saracinesche, stiamo imparando che è necessario innalzare il livello di protezione anche dei nostri dati digitali. L’aspetto negativo è che lo stiamo imparando a caro, carissimo, prezzo.