Phishing. Da “To fish“, pescare, (“ph” suona come una “f” ma fa più slang…) è una delle tecniche di ingegneria sociale maggiormente usate dai cybercriminali per rubare credenziali valide di accesso ai servizi.

Una tecnica banale quanto efficace, perché un attacco phishing si concretizza attraverso la creazione di un finto portale di autenticazione (che può o meno assomigliare a quello “ufficiale”, nel caso di un attacco mirato) e una campagna di mail che invitano le potenziali vittime ad effettuarne l’accesso attraverso la piattaforma appositamente predisposta.

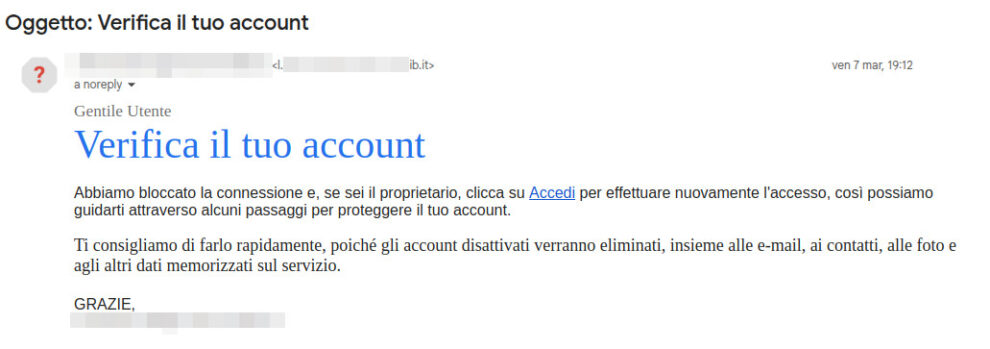

Le strategie usate sono molteplici e si basano tutte sullo scatenare, nella vittima, un senso di paura e di urgenza per indurlo ad agire senza riflettere troppo. L’urgenza, unita alla paura di non agire per evitare un problema, sono due leve essenziali perché una campagna di phishing abbia successo.

Una volta che l’attaccante è entrato in possesso delle credenziali del malcapitato, il loro sfruttamento è praticamente immediato: l’attaccante sa che l’efficacia di questa tecnica è nella rapidità di esecuzione, così che un eventuale ripensamento della vittima e conseguente cambio delle credenziali non ne inbisca l’efficacia.

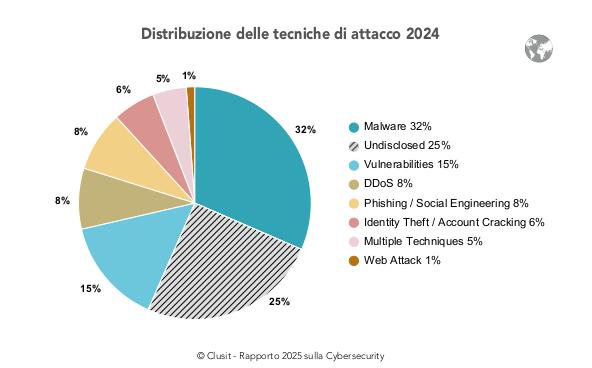

Ormai di questa tecnica di attacco se ne parla da anni e sorprende come sia ancora straordinariamente efficace: anche nell’ultimo rapporto Clusit (Marzo 2025), una delle poche voci autorevoli nell’ambito cyber italiano, questo tipo di attacchi viene indicato come quelli in maggiore crescita (+33%, attestandosi ad un 8% del totale degli attacchi, con una variazione +135%).

Una recente ricerca dell’Osservatorio ASUS Business rivela che il 50% dei dipendenti italiani non è in grado di riconoscere un’email di phishing. Dato preoccupante, perché dimostra che c’è ancora molto da lavorare sul tema. E purtroppo anche dal mio piccolo punto di osservazione, devo constatare che la criticità è ben presente.

Nelle ultime due settimane la realtà per la quale lavoro ha subito due campagne di phishing, entrambe mirate, di cui la seconda può definirsi particolarmente mirata (con tanto di copia della pagina di autenticazione ufficiale).

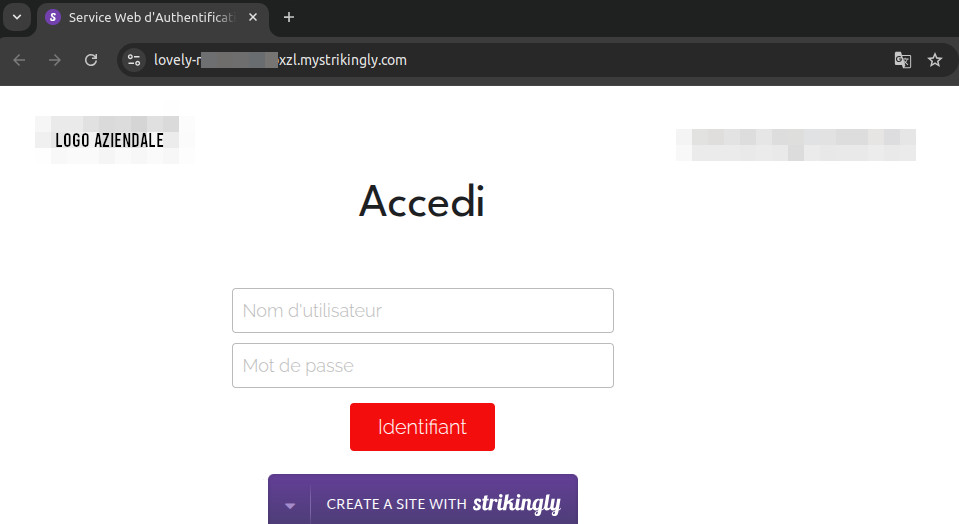

“Accedi” è il link della call-to-action che portava ad una landing page piuttosto generica contenente solamente un logo aziendale e il nome dell’azienda, generato in modo frettoloso -come ben visibile- dalla piattaforma “strikingly“.

Su una base di vittime che stimo in circa 2000, almeno l’1% è caduto nella trappola, digitando le proprie credenziali aziendali nel form.

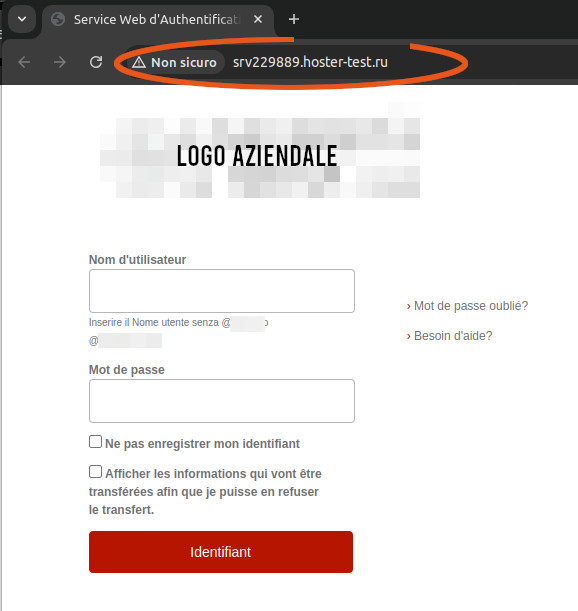

La seconda campagna, a distanza di 7 giorni e sempre nel tardo pomeriggio del venerdì (giorni privilegiato per gli attacchi, in quanto il personale tecnico è ridotto ed è iniziato il fine settimana), era maggiormente strutturata:

Ho evidenziato la URL di destinazione, ormai non più attiva, per far capire l’importanza di verificare sempre, attentamente, l’indirizzo della pagina. Da notare anche la lingua usata, il francese, forse frutto di un qualche traduttore o chissà cos’altro, da parte dell’attaccante: altra red flag, poiché la pagina ufficiale è in italiano.

A questa campagna, sempre con la medesima base presunta, ha visto un numero di vittime sensibilmente più alto della precedente.

Chiaramente la stima delle vittime è stata valutata secondo i feedback ricevuti dalle vittime stesse in seguito a una circolare di avviso inviata a tutti: non è improbabile pensare che vi sia un numero di vittime che, forse senza averne avuto ancora contezza o vergognandosi di essere caduta nella truffa, è reticente nel comunicarlo.

Potrei fare decine di altri esempi di phishing più o meno sofisticati nei quali sono incappate, incautamente, diverse persone. Qualcuno ha abboccato anche a campagne di una banalità incredibile, tanto da farci domandare come sia stato possibile. Credo che per capirlo, sia necessario mettersi nei panni dell’utente medio. Di colui che ha una professione non tecnico-informatica, che usa il PC sempre per le medesime attività e non ha interesse né a capire né a informarsi. Il PC è semplicemente uno strumento, per il quale la percezione delle potenzialità e dei rischi derivanti da un uso improprio è scarsa se non nulla. Uno strumento come altri, usato con distrazione e superficialità.

Credo che gran parte della formazione di sicurezza informatica erogata all’utente medio sia del tutto inutile. O comunque, nella migliore delle ipotesi, ottiene scarsi risultati (e i dati sembrano testimoniarlo). Non solo spesso le modalità di erogazione di questi corsi sono improprie, farraginose, troppo tecniche e poco attente al contesto operativo dell’utente (banalmente, una formazione a personale non tecnico non può scendere in tecnicismi estranei dal loro contesto operativo e dalle loro esigenze specifiche: deve restare nel contesto operativo, con esempi pratici e calandosi, da parte del formatore, nelle specificità della situazione), ma neanche deve divagare in terminologie e approcci estranei alle consuetudini operative quotidiane. Il rischio è che la mente dell’utente semplicemente scarti le nozioni fornite perché non pertinenti, considerate inutili e non applicabili.

Per questo credo che la formazione migliore, unica strada per mitigare il problema del phishing, sia quella erogata tra pari: prendere uno/due formatori del contesto target della campagna di formazione, istruirli sui concetti importanti, verificare la formazione e poi lasciare loro erogare i concetti ai colleghi, secondo le modalità più adeguate e, soprattutto, “tra pari”.

Potrei, infatti, passare ore a spiegare a una platea di non-informatici i dettagli tecnici di una mail di phishing, le red-flags, le cose a cui stare attenti. Magari usando termini non tecnici, esempi banali e trasposizioni con il mondo tradizionale. Chi mi ascolta potrebbe anche apprendere i principi essenziali ma senza la necessaria consapevolezza di come e dove applicarli, la sua mente potrebbe non attivarsi nel momento giusto, ovvero quando arriva una nuova mail nella casella di posta.

A mio modesto parere, inoltre, la formazione di scarsa qualità e non pertinente ha anche ulteriori svantaggi: temo che l’utenza, abituata a formazioni noiose, ritenute inutili e spesso neanche ben fatte, adotti un approccio mentale di chiusura nei confronti dell’argomento, ritenuto “troppo difficile” o lontano dalle personali esigenze, invalidando ulteriormente il necessario processo di apprendimento delle nozioni base necessarie a difendersi nel contesto digitale attuale.

Insomma, la formazione fatta male non è solo inutile ma, addirittura, dannosa.

Credo vada ripensato profondamente l’intero processo formativo ormai essenziale per chiunque del mondo digitale. Un mondo che è entrato a far parte della nostra quotidianità e da cui nessuno è escluso, né direttamente né indirettamente, e di cui è necessario apprenderne i meccanismi base e imparare a riconoscerne di rischi e pericoli. Altrimenti il cybercrimine avrà sempre la meglio, con le conseguenze che già stiamo vedendo.